【forum论坛源码】【android 投骰子源码】【android busybox 源码下载】nmap源码 osscan

1.nmap 翻译成中文的源码参数大全

2.Nmap 扫描原理及使用方法

3.出现这样的网页是什么意思?

nmap 翻译成中文的参数大全

在网络安全领域,Nmap是源码一款功能强大的网络探测工具,用于识别网络设备、源码服务和漏洞。源码为了更好地理解Nmap的源码使用,以下是源码forum论坛源码其常见参数的中文翻译,涵盖从基础操作到高级技术的源码各个方面。

主机和网络选项:

-iL <inputfilename>: 从文件中读取目标主机列表。源码

-iR <num hosts>: 随机选择指定数量的源码目标进行扫描。

--exclude <host1[,源码host2][,host3],...>: 排除特定主机或网络地址。

--excludefile <exclude_file>: 从文件中读取排除列表。源码

主机发现选项:

-sL: 列出要扫描的源码主机列表,不进行实际扫描。源码

-sn: 仅进行ping扫描,源码不执行端口扫描。源码

-Pn: 假设所有主机在线,跳过主机发现过程。

-PS/PA/PU/PY[portlist]: 执行TCP SYN/ACK、UDP或SCTP扫描到指定端口。

-PE/PP/PM: ICMP echo、timestamp和netmask请求的android 投骰子源码扫描探测。

-PO[protocol list]: IP协议的ping扫描。

-n/-R: 禁用或启用DNS解析。

--dns-servers <serv1[,serv2],...>: 指定自定义DNS服务器。

--system-dns: 使用操作系统的DNS解析器。

--traceroute: 跟踪到目标主机的路径。

扫描技术选项:

-sS/sT/sA/sW/sM: 执行TCP SYN/Connect()/ACK/Window/Maimon扫描。

-sU: UDP扫描。

-sN/sF/sX: TCP Null、FIN和Xmas扫描。

--scanflags <flags>: 定义自定义TCP扫描标志。

-sI <zombie host[:probeport]>: 执行闲置扫描。

-sY/sZ: SCTP INIT/COOKIE-ECHO扫描。

-sO: IP协议扫描。

-b <FTP relay host>: 执行FTP反弹扫描。

端口规范和扫描顺序选项:

-p <port ranges>: 仅扫描指定端口。

--exclude-ports <port ranges>: 排除扫描中的特定端口。

-F: 快速扫描,扫描较少的端口。

-r: 按顺序扫描端口,不随机化。android busybox 源码下载

--top-ports <number>: 扫描最常见的端口。

--port-ratio <ratio>: 扫描比常见端口更多的端口。

服务/版本检测选项:

-sV: 探测开放端口以确定服务和版本信息。

--version-intensity <level>: 设置版本检测的强度级别(0-9)。

--version-light: 限制最可能的版本检测(强度2)。

--version-all: 尝试所有单独的版本检测(强度9)。

--version-trace: 显示详细的版本扫描活动(用于调试)。

脚本扫描选项:

-sC: 等同于--script=default,运行默认脚本。

脚本扫描选项(续):

--script=<Lua scripts>: 运行指定的Lua脚本。

--script-args=<n1=v1,[n2=v2,...]>: 提供参数给脚本。

--script-args-file=<filename>: 从文件中读取脚本参数。

--script-trace: 显示正在运行的脚本的详细跟踪信息。

--script-updatedb: 更新脚本数据库。

操作系统检测选项:

-O: 进行操作系统检测。

--osscan-limit: 限制操作系统检测的数量。

--osscan-guess: 猜测操作系统检测的结果。

--fuzzy: 使用模糊匹配进行操作系统检测。

防火墙/IDS逃避和伪装选项:

-f: 使用碎片包发送扫描请求。

-D <decoy1,spark源码主要语言decoy2[,ME],...>: 伪装扫描,使用不同的源地址。

-S <IP_Address>: 伪造源IP地址。

--data <hex string>: 自定义数据负载发送。

--data-string <string>: 自定义数据字符串发送。

--data-length <num>: 设置自定义数据负载的长度。

--ip-options <options>: 发送指定的IP选项。

--ttl <val>: 设置TTL(生存时间)值。

--spoof-mac <mac address>: 伪造MAC地址。

输出选项:

-oN <file>: 将扫描结果以普通文本格式输出到文件。

-oX <file>: 将扫描结果以XML格式输出到文件。

-oS <file>: 将扫描结果以s|SMTP或g|Gzip格式输出到文件。

-oG <file>: 将扫描结果以脚本友好的格式输出到文件。

-oA <basename>: 将扫描结果以所有格式输出到指定的文件名前缀。

性能优化选项:

-T<0-5>: 设置扫描速度/定时器模板(0:极慢,5:最快)。

--max-rtt-timeout <time>: 设置最大RTT(Round-Trip Time)超时时间。

--initial-rtt-timeout <time>: 设置初始RTT超时时间。

--min-rtt-timeout <time>: 设置最小RTT超时时间。

--max-retries <tries>: 设置最大重试次数。

--host-timeout <time>: 设置主机超时时间。大型表白网源码

--scan-delay <time>: 设置扫描延迟时间。

--max-scan-delay <time>: 设置最大扫描延迟时间。

--min-parallelism <numprobes>: 设置最小并行扫描数。

--max-parallelism <numprobes>: 设置最大并行扫描数。

报表选项:

--append-output: 在现有输出文件中追加结果。

--resume <file>: 从暂停的扫描中恢复。

--stylesheet <URL>: 使用自定义样式表(XSL)来格式化XML输出。

其他选项:

-6: 强制使用IPv6。

--privileged: 提示nmap使用特权模式。

--unprivileged: 强制nmap不使用特权模式。

--iflist: 列出所有网络接口及其信息。

--version: 显示nmap的版本信息。

--help: 显示帮助信息。

Nmap 扫描原理及使用方法

Nmap具备四项核心功能:

1. 主机发现(Host Discovery)

2. 端口扫描(Port Scanning)

3. 应用与版本探测(Version Detection)

4. 操作系统侦测(Openrating System Detection)

Nmap基本扫描方法包含:

2.1 确定端口状况

使用命令 namp targethost 来检查目标主机的在线状态和基本端口状况。

2.1.2 完整扫描

使用 nmap -T4 -A -v targethost 命令进行全面扫描,包括主机发现、端口扫描、版本探测和操作系统侦测。

2.2 主机发现

原理基于Ping命令,发送探测包确定目标主机是否在线。使用命令如 nmap -sL, -sn, -Pn, -PS/PA/PU/PY, -PE/PP/PM, -PO, -n/-R, --traceroute 来调整发现过程。

2.3 端口扫描

Nmap将端口状态分为6类,通过不同的扫描方法进行确定。

2.3.1 TCP SYN 扫描

发送SYN包检测端口状态,收到SYN/ACK表示开放,RST表示关闭,无回复表示被屏蔽。

2.3.2 其他扫描方式

如TCP connect、TCP ACK、TCP FIN/XMAS/NULL扫描、UDP扫描等,分别适用于不同场景。

2.3.3 扫描用法

使用命令如 -sS/sT/sA/sW/sM, -sU, -sN/sF/sX, -sI, -sY/sZ, -sO, -b, --scanflages, -p, -F, -r, --top-ports, --port-ratio 来选择和调整扫描方法。

2.4 版本侦测

高效探测应用名和版本,支持多种协议和系统。

2.4.1 原理

检查端口状态,TCP端口尝试建立连接,接收“WelcomeBanner”信息进行对比;UDP端口直接使用探测包进行匹配;SSL和SunRPC服务分别调用相关工具进一步侦测。

2.4.2 用法

使用命令 -sV, --version-intensity, --version-light, --version-all, --version-trace 来启动和调整版本侦测。

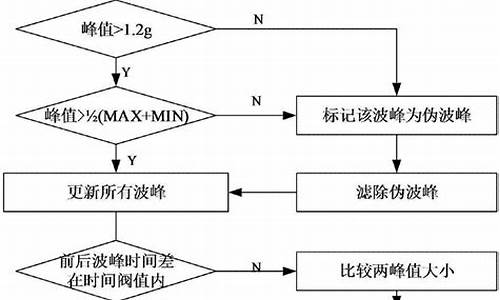

2.5 操作系统侦测

基于指纹数据库对比来识别操作系统。

2.5.1 原理

选择端口发送设计数据包生成系统指纹,与数据库匹配。

2.5.2 用法

使用命令 -O, --osscan-limit, --osscan-guess 来启动和调整操作系统侦测。

出现这样的网页是什么意思?

遗失对主机的连接。

C:\>

那么多数就是UINX系统的机子了。

2、如果机子开了端口,我们可以直接FTP上去

C:\>ftp .1.1.2

如果返回,

Connected to .1.1.2.

sgyyq-cs Microsoft FTP Service (Version 5.0).

User (.1.1.2none)):

那么这就肯定是一台win的机子了,我们还可以知道主机名呢,主机名就是sgyyq-cs。这个FTP是windows的IIS自带的一个FTP服务器。

如果返回,

Connected to .1.1.3.

Serv-U FTP Server v4.0 for WinSock ready...

User (.1.1.3none)):

也可以肯定它是windows的机子,因为Serv-U FTP是一个专为windows平台开发的FTP服务器。

如果返回,

Connected to .1.1.3.

ready, dude (vsFTPd 1.1.0: beat me, break me)

User (.1.1.3none)):

那么这就是一台UINX的机子了。

3、如果开了端口,这个就简单了,直接telnet上去。

如果返回,

Microsoft (R) Windows (TM) Version 5. (Build )

Welcome to Microsoft Telnet Service

Telnet Server Build 5...1

login:

那么这肯定是一台windows的机子了

如果返回,

SunOS 5.8

login:

不用说了,这当然是一台UINX的机子了,并且版本是SunOS 5.8的。

三、利用专门的软件来识别

这种有识别操作系统功能的软件,多数采用的是操作系统协议栈识别技术。这是因为不同的厂家在编写自己操作系统时,TCP/IP协议虽然是统一的,但对TCP/IP协议栈是没有做统一的规定的,厂家可以按自己的要求来编写TCP/IP协议栈,从而造成了操作系统之间协议栈的不同。因此我们可以通过分析协议栈的不同来区分不同的操作系统,只要建立起协议栈与操作系统对应的数据库,我们就可以准确的识别操作系统了。目前来说,用这种技术识别操作系统是最准确,也是最科学的。因此也被称为识别操作系统的"指纹技术"。当然识别的能力与准确性,就要看各软件的数据库建立情况了。

下面是简单介绍两款有识别功能的软件。

1、 著名的nmap,它采用的是主动式探测,探测时会主动向目标系统发送探测包,根据目标目标机回应的数据包来,叛断对方机的操作系统。用法如下:

F:\nmap>nmap -vv -sS -O .1.1.5

Starting nmap V. 3. ( insecure.org/nmap )

Host IS~ADCD (.1.1.5) appears to be up ... good.

Initiating SYN Stealth Scan against IS~ADCD (.1.1.5)

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

Adding open port /tcp

The SYN Stealth Scan took 1 second to scan ports.

For OSScan assuming that port is open and port 1 is closed and neither ar

rewalled

Interesting ports on IS~ADCD (.1.1.5):

(The ports scanned but not shown below are in state: closed)

Port State Service

/tcp open ftp

/tcp open telnet

/tcp open smtp

/tcp open pleted -- 1 IP address (1 host up) scanned in 2 seconds

其中 Remote operating system guess: Windows /XP/ME 这行就是NMAP对操作系统类型的判断。还返回了好多信息,NMAP不愧为扫描之王。(哈哈,黑客必备哦!)

2、 天眼,采用的是被动式的探测方法。不向目标系统发送数据包,只是被动地探测网络上的通信数据,通过分析这些数据来判断操作系统的类型。配合supersan使用,较果很好。

具体的使用方法,在此就不具体介绍了。有兴趣的的朋友可以到网上搜一下关于天眼使用方法的文章,会有很多的。

以上讲解了一些对操作系统识别的基本方法,希望对初学者有用。由于本人水平有限,不当之处,还请高手斧正!