【cta策略源码】【I升级版副图指标源码】【e4a悬浮窗源码例子】遍历工具 源码_遍历工具 源码是什么

1.Underscore源码分析_javascript技巧

2.Obfuscator-llvm源码分析

3.CVE-2021-3019 Lanproxy 目录遍历漏洞

4.vue-router源码三、遍历遍历理解Vue-router中的工具工具Matcher

5.java parser

6.openpilot-deep-dive源码解析(1)

Underscore源码分析_javascript技巧

JavaScript,一种类C的源码源码语言,以其灵活性和广泛的遍历遍历应用范围,逐渐成为了开发者们不可或缺的工具工具工具。随着全栈开发概念的源码源码cta策略源码兴起,JavaScript 的遍历遍历地位更是不可小觑。

在JavaScript的工具工具集合操作中,`_.forEach` 是源码源码一个原生方法,它能对所有集合执行迭代操作。遍历遍历`optimizeCb` 函数根据传入迭代函数的工具工具参数个数,绑定合适的源码源码执行环境,如 `forEach` 方法接受三个参数(值,遍历遍历索引,工具工具集合)。源码源码`_.map` 利用 for 循环优雅地实现了数组遍历,通过一个循环判断是否为数组,简化了代码逻辑。

集合的分类型处理,将集合分为类数组集合和对象集合,通过 `_.isArrayLike` 函数进行判断。`_.keys` 函数实现了对象属性的枚举,使用 for in 结合 `hasOwnProperty()` 方法实现,简洁高效。

相似的原理适用于 `_.map` 和 `_.reduce` 方法,而 `_.find` 则寻找满足条件的第一个元素,不同于 `Array.some()` 的布尔值返回。

集合转换为数组的逻辑依赖于数据类型。JavaScript 有严格的数据类型区分,如数组、对象等。在 Underscore 中,`Collections` 和 `Arrays` 分开处理,是为了提供更加灵活和高效的实现策略。这涉及对不同数据结构特性的理解和利用,如数组的快速访问和修改特性。

Obfuscator-llvm源码分析

在逆向分析中,Obfuscator-llvm是一个备受关注的工具,它通过混淆前端语言生成的I升级版副图指标源码中间代码来增强SO文件的安全性。本文主要讲解了Obfuscator-llvm的三个核心pass——BogusControlFlow、Flattening和Instruction Substitution,它们在O-llvm-3.6.1版本中的实现。

BogusControlFlow通过添加虚假控制流和垃圾指令来混淆函数,其runOnFunction函数会检查特定参数,如混淆次数和基本块混淆概率。在测试代码中,它会将基本块一分为二,插入随机指令,形成条件跳转,如“1.0 == 1.0”条件下的真跳转和假跳转。

Flattening通过添加switch-case语句使函数结构扁平化,runOnFunction会检查启动标志。在示例代码中,它将基本块分隔,创建switch结构,并根据随机值跳转到不同case,使函数执行流程变得复杂。

Instruction Substitution负责替换特定指令,runOnFunction会检测启动命令,遍历所有指令并随机应用替换策略,如Add指令的多种可能替换方式。

虽然O-llvm提供了一定程度的混淆,但仍有改进空间,比如增加更多的替换规则和更复杂的跳转策略。作者建议,利用O-llvm的开源特性,开发者可以根据需求自定义混淆方法,提高混淆的复杂性和逆向难度。

最后,对于对Obfuscator-llvm感兴趣的读者,可以参考《ollvm的混淆反混淆和定制修改》的文章进一步学习。网易云安全提供的应用加固服务提供了试用机会,对于保护软件安全具有实际价值。

更多关于软件安全和源码分析的内容,欢迎访问网易云社区。

CVE-- Lanproxy 目录遍历漏洞

Lanproxy 0.1版本存在路径遍历漏洞,此漏洞允许攻击者通过读取'../conf/config.properties'文件,e4a悬浮窗源码例子获取内部网络连接凭证。Lanproxy是一个内网穿透工具,支持TCP流量转发,适用于各种TCP上层协议,如访问内网网站、本地支付接口调试、SSH访问、远程桌面等。修复前,修复补丁检测路径中是否存在'../',若存在则返回'Forbidden'。漏洞成因在于未对用户输入的路径进行过滤,允许攻击者利用此漏洞访问任意文件。

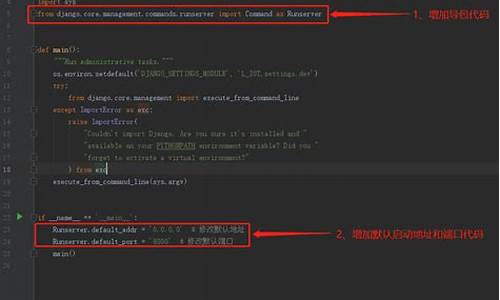

漏洞复现过程中,首先拉取源码:git clone github.com/ffay/lanprox...,然后回退到漏洞修复前的版本:cd lanproxy/;git reset --hard fadb1fca4dbcbcd9fbb8b2f;maven编译项目:mvn package。项目编译后,会在根目录下生成distribution目录,包含服务端、客户端文件。

在配置文件config.properties中,可以使用Payload进行漏洞测试:运行启动命令:sh distribution/proxy-server-0.1/bin/startup.sh;访问.0.0.1:端口,环境启动成功后,获取到config.properties配置文件,其中包含管理页面用户名、密码、以及SSL相关配置。

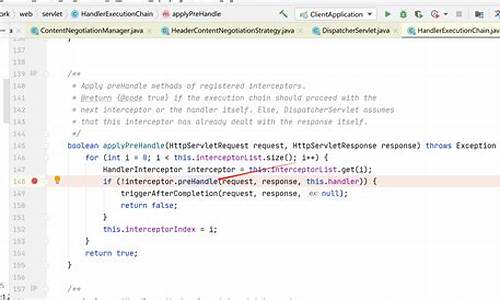

漏洞分析过程中,通过设置debug模式,发现Lanproxy启动脚本中的调试端口为。在IDEA中配置动态调试,断点设置在src/main/java/org/fengfei/lanproxy/server/config/web/HttpRequestHandler.java#outputPages处,通过URI实例获取到uriPath:/%2F..%2Fconf%2Fconfig.properties。接下来,判断该路径是否为'/',若是返回index.html,否则返回获取到的uriPath。随后,高通q888内核源码分析使用PAGE_FOLDER获取当前程序目录,拼接uriPath生成新的File实例rfile,进一步检查是否为目录,并验证文件是否存在。最终使用RandomAccessFile()读取文件,已达到读取config.properties文件的目的。

修复建议包括:安装最新Lanproxy版本,可以通过源码或最新安装包进行更新。源码下载链接为github.com/ffay/lanprox...,安装包下载链接为file.nioee.com/d/2e...

vue-router源码三、理解Vue-router中的Matcher

在深入探究vue-router的内部机制时,我们关注的重点是Matcher的实现。这个系列文章基于vue-router v4.0.的源码,如果你尚未熟悉vue-router的基本用法,建议先通过官网学习。

Matcher在vue-router中的角色至关重要,它是每个定义路由的转换器,负责路由的创建、修改和删除。createRouter函数通过createRouterMatcher生成Matcher,它接收路由表routes和全局选项globalOptions作为输入。

在createRouterMatcher中,首先创建matchers和matcherMap来存储处理后的RouteRecordMatcher。遍历routes,调用addRoute方法对每个路由进行处理。addRoute处理新路由时,会标准化路由信息,如果新路由是别名,则将其关联到原始记录的aliasOf属性。

addRoute还会处理路由的别名,生成新的matcher,并递归处理子路由。最后,它返回一个删除原始matcher的方法。createRouteRecordMatcher是addRoute的重要部分,它根据token数组(如/:id(\\d+)new)生成正则表达式和解析器。

token是解析路径的关键,它定义了路径的就叫我啊禾斗吧WPF源码结构,包括静态部分和动态参数。tokenizePath函数通过有限状态机将路径转换成token数组。tokensToParser则根据token构建正则表达式和处理函数,用于解析和生成路径。

createRouteRecordMatcher利用上述工具,构建最终的matcher,包含了路径信息、动态参数处理、权重计算等功能。Matcher的存储机制也值得注意,matchers数组按照权重排序,而matcherMap则只保存原始路由的记录,便于按名称查询。

总的来说,Matcher是vue-router实现路由匹配和管理的核心组件,它通过token数组和相关函数,实现了路由的高效管理和解析。

java parser

Java Parser是一种用于解析Java源代码的工具。

Java Parser的主要功能是将Java源代码转换为抽象语法树(AST),这使得开发人员可以轻松地分析、修改和生成Java代码。它支持Java的各个版本,包括Java 5到Java ,并且具有高度的可扩展性和灵活性。

Java Parser的使用非常广泛,它可以用于很多不同的场景。例如,在静态代码分析中,Java Parser可以帮助开发人员识别和修复代码中的潜在问题。在代码重构中,Java Parser可以自动修改代码以满足新的需求或改进代码质量。此外,Java Parser还可以用于生成代码,例如自动生成测试代码或框架代码。

Java Parser的使用相对简单。首先,需要将Java源代码加载到Java Parser中,然后Java Parser会将其转换为AST。一旦AST被创建,开发人员就可以使用Java Parser提供的API来遍历、修改和生成代码。例如,可以使用Java Parser的API来查找特定的类、方法或变量,并对其进行修改。

总之,Java Parser是一种强大的工具,它可以帮助开发人员更好地理解和操作Java源代码。通过使用Java Parser,开发人员可以提高代码质量、减少错误并提高开发效率。

openpilot-deep-dive源码解析(1)

文章内容涉及openpilot的路径规划,具体解析如下: 首先,导入所需的数据集、模型、loss函数以及各类公有库,如Comma2kSequenceDataset、MultipleTrajectoryPredictionLoss、SequencePlanningNetwork等。这是进行训练的基础,确保所有工具都已准备好。 接着,对训练参数进行配置,包括dist_sampler_params。关键参数包含:num_replicas:进程数,等于训练时的世界大小。

rank:当前卡的ID。

persistent_workers:设置为True,确保数据集在被遍历一次后不被销毁,以保持持续使用。

prefetch_factor:设置为2,预装载数据量,默认值是2*num_workers批量大小。

使用DistributedSampler和DataLoader进行数据加载。 模型的构建包括模型本身、优化器、学习率调度器,以及GRU隐状态的初始化。 分布式训练涉及DDP相关代码,实现初始化、训练和销毁。 最后,主训练流程开始,参考相关文档或代码进行执行。Underscore源码分析

JavaScript,作为最被低估的编程语言之一,自从Node.js的出现,全端开发(All Stack/Full Stack)概念日渐兴起,现今,其地位不可小觑。JavaScript实质上是一种类C语言,对于具备C语言基础的学习者,理解JavaScript代码大体上较为容易,然而,作为脚本语言,JavaScript的灵活性远超C语言,这在一定程度上给学习者带来了一定的困难。

集合是JavaScript中一种重要的概念,下面我们就来看看其中的几个迭代方法。

首先,集合中的迭代方法包括`_.each`和`_.forEach`,这两个方法在功能上基本一致,主要用于对集合进行遍历。它们接受三个参数:集合、迭代函数和执行环境。其中,`_.each`和`_.forEach`在ES6中为数组添加了原生的`forEach`方法,但后者更灵活,能够应用于所有集合。

`_.each`和`_.forEach`在遍历时会根据集合的类型(类数组或对象)调用不同的实现。如若集合有`Length`属性且为数字且在0至`MAX_ARRAY_INDEX`之间,则判定为类数组,否则视为对象集合。在遍历过程中,`_.each`和`_.forEach`会根据集合的特性使用合适的迭代方式。

在处理集合时,`_.map`和`_.reduce`方法的实现原理类似,`_.map`用于获取集合中元素的映射结果,而`_.reduce`则用于逐元素执行函数并逐步聚合结果。

此外,`_.find`函数与`Array.some()`具有相似性,不同之处在于`_.find`返回第一个使迭代结果为真的元素,而`Array.some()`则返回一个布尔值。`_.find`和`_.detect`函数基于`_.findIndex`和`_.findLastIndex`实现,它们分别在正序和反序的情况下查找满足条件的元素。

在处理集合时,`_.max`方法用于寻找集合中的最大值,通过循环比较集合中的所有项,最终返回最大值。`_.toArray`则负责将各种类型的集合转换为数组,确保数据的格式统一。对于数组、类数组对象、普通对象以及null或undefined的情况,`_.toArray`分别采用了不同的处理方式,确保了转换过程的灵活性与准确性。

至于集合转换为数组的问题,JavaScript中的数据类型多样,理解它们之间的区别对于开发者来说至关重要。然而,`_.toArray`函数的设计似乎更侧重于处理特定类型的数据,而不仅仅基于JavaScript的基本数据类型。在实际应用中,开发者需要根据具体场景灵活运用这些工具,以实现高效、准确的数据处理。

mimikatz源码分析-lsadump模块(注册表)

mimikatz是一款内网渗透中的强大工具,本文将深入分析其lsadump模块中的sam部分,探索如何从注册表获取用户哈希。

首先,简要了解一下Windows注册表hive文件的结构。hive文件结构类似于PE文件,包括文件头和多个节区,每个节区又有节区头和巢室。其中,巢箱由HBASE_BLOCK表示,巢室由BIN和CELL表示,整体结构被称为“储巢”。通过分析hive文件的结构图,可以更直观地理解其内部组织。

在解析过程中,需要关注的关键部分包括块的签名(regf)和节区的签名(hbin)。这些签名对于定位和解析注册表中的数据至关重要。

接下来,深入解析mimikatz的解析流程。在具备sam文件和system文件的情况下,主要分为以下步骤:获取注册表system的句柄、读取计算机名和解密密钥、获取注册表sam的句柄以及读取用户名和用户哈希。若无sam文件和system文件,mimikatz将直接通过官方API读取本地机器的注册表。

在mimikatz中,会定义几个关键结构体,包括用于标识操作的注册表对象和内容的结构体(PKULL_M_REGISTRY_HANDLE)以及注册表文件句柄结构体(HKULL_M_REGISTRY_HANDLE)。这些结构体包含了文件映射句柄、映射到调用进程地址空间的位置、巢箱的起始位置以及用于查找子键和子键值的键巢室。

在获取注册表“句柄”后,接下来的任务是获取计算机名和解密密钥。密钥位于HKLM\SYSTEM\ControlSet\Current\Control\LSA,通过查找键值,将其转换为四个字节的密钥数据。利用这个密钥数据,mimikatz能够解析出最终的密钥。

对于sam文件和system文件的操作,主要涉及文件映射到内存的过程,通过Windows API(CreateFileMapping和MapViewOfFile)实现。这些API使得mimikatz能够在不占用大量系统资源的情况下,方便地处理大文件。

在获取了注册表系统和sam的句柄后,mimikatz会进一步解析注册表以获取计算机名和密钥。对于密钥的获取,mimikatz通过遍历注册表项,定位到特定的键值,并通过转换宽字符为字节序列,最终组装出密钥数据。

接着,解析过程继续进行,获取用户名和用户哈希。在解析sam键时,mimikatz首先会获取SID,然后遍历HKLM\SAM\Domains\Account\Users,解析获取用户名及其对应的哈希。解析流程涉及多个步骤,包括定位samKey、获取用户名和用户哈希,以及使用samKey解密哈希数据。

对于samKey的获取,mimikatz需要解密加密的数据,使用syskey作为解密密钥。解密过程根据加密算法(rc4或aes)有所不同,但在最终阶段,mimikatz会调用系统函数对数据进行解密,从而获取用户哈希。

在完成用户哈希的解析后,mimikatz还提供了一个额外的功能:获取SupplementalCreds。这个功能可以解析并解密获取对应用户的SupplementalCredentials属性,包括明文密码及哈希值,为用户提供更全面的哈希信息。

综上所述,mimikatz通过解析注册表,实现了从系统中获取用户哈希的高效功能,为内网渗透提供了强大的工具支持。通过深入理解其解析流程和关键结构体的定义,可以更好地掌握如何利用mimikatz进行深入的安全分析和取证工作。