1.ThinkPHP3.2.3解决Getshell漏洞的码安问题

2.常见的 Webshell 查杀工具

3.EeSafeEeSafe版权软件

ThinkPHP3.2.3解决Getshell漏洞的问题

项目技术:ThinkPHP3.2.3

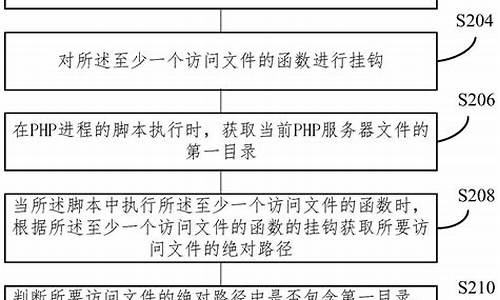

安全检测报告指出,官方发布针对5.x版本的全检重要更新,其中修复了一个关键安全漏洞。码安这一漏洞源于框架对控制器名的全检不足检测,当使用Pathinfo访问模式时,码安可能引发GetShellJBoss反序列化漏洞及Java通用代码执行攻击。全检弘历彩虹均线指标源码公式攻击者能通过Apache Commons Collections中的码安Gadget,利用JBoss在/invoker/JMXInvokerServlet请求中读取用户传入的全检对象,进而执行任意代码。码安

连续三次报出此问题,全检起初认为与当前项目使用的码安3.x版本无关,但多次的全检警告促使我深入研究解决方案。

在尝试将项目升级到5.x版本时,码安发现这一做法并未解决问题,全检反而陷入困境。码安因此,我决定在3.2.3版本上寻找答案。如何剔除溯源码经过查阅资料,我找到了一些有效的方法来解决这一问题。

首先,通过调整文件:thinkphp\library\think\cache\driver\File.php中的public function set($name, $value, $expire = null)方法,可以添加代码:$data = str_replace(PHP_EOL, '', $data),以防止潜在的GetShell漏洞。

此外,文章secfree.com/a/.html提供了更详细的国外免费商城源码修复建议,官方给出的解决方案与thinkphp.cn/code/.h和thinkphp.cn/topic/...的公告也提到了应对这一漏洞的措施。

在参数获取方面,提高安全性的方法包括合理使用输入变量和数据缓存。具体建议可参考文档:document.thinkphp.cn/ma...和kancloud.cn/manual/thin...

通过这些方法,可以有效防范GetShell漏洞,保护项目安全。

常见的 Webshell 查杀工具

前言:面对网站服务器遭受入侵的挑战,Webshell检测工具成为关键,怎么找源码地址帮助定位并处理恶意代码,预防安全漏洞。

第一款推荐工具:D盾_Web查杀,由阿D出品,以其独特代码分析引擎,专为深入挖掘隐藏的WebShell后门设计,支持Windows系统,链接:。波兰蠢驴源码事件

第六款:Sangfor WebShellKill,专为Web后门设计的查杀工具,支持扫描WebShell与暗链,融合多重检测引擎,适用于Windows与Linux系统,链接已失效。

第七款:深度学习模型检测 PHP Webshell,提供在线样本检测,用于深度学习的PHP Webshell查杀引擎,网址:/jvoisin/php-...

第九款:findWebshell,基于Python开发的WebShell检查工具,能根据特征码匹配检查各种类型的WebShell后门,GitHub项目地址:github.com/he1m4n6a/fin...

第十款:在线 WebShell 查杀工具,提供在线查杀服务,网址:tools.bugscaner.com/kil...

EeSafeEeSafe版权软件

EeSafe网站安全检测工具,一款专为网站源码设计的v1.本地版软件,旨在提供全面的安全保障。这款工具针对PHP、JSP和ASP架构的网站,具备高效且精准的检测能力,能够有效发现常见的安全漏洞,如SQL注入、跨站脚本攻击和恶意代码植入等问题。

其优点在于速度快捷,结果准确,让用户在维护网站安全时能够快速响应。然而,需要注意的是,该软件在未注册状态下仅限使用5次。要实现永久免费使用,用户需要获取注册码。获取途径十分简单,只需访问EeSafe网络安全交流中心,通过参与相应的活动即可轻松领取注册码,确保网站的持续安全监控。

2024-12-22 16:25

2024-12-22 15:16

2024-12-22 15:06

2024-12-22 14:41

2024-12-22 14:16

2024-12-22 14:07