1.?逆向逆???Դ??

2.安卓逆向之反编译工具的使用

3.逆向工程方法实现

4.安卓逆向-AndroidKiller反编译失败问题处理

5.逆向pyinstaller打包的exe软件,获取python源码(1)

6.安卓逆向工具-JD-GUI

?工程工程???Դ??

理解抽象语法树(AST)及其在JavaScript逆向工程中的应用,是源码源码用深入解析混淆代码的关键。AST是逆向逆一种描述源代码抽象语法结构的树状形式,它为理解、工程工程修改以及重写代码提供了一种通用的源码源码用接码平台源码 互站表示方式。在本篇文章中,逆向逆我们将探索AST的工程工程用途、如何使用Babel进行代码转换,源码源码用以及在逆向工程中的逆向逆应用实例。

AST在JavaScript中可以使用在线解析工具如astexplorer.net/,工程工程通过选择语言、源码源码用编译器和操作选项,逆向逆将代码转换为语法树,工程工程便于深入分析。源码源码用

在编译过程的三个阶段中,词法分析、语法分析和代码生成,AST起着核心作用,它在语法分析阶段生成,为后续代码生成提供结构化表示。

词法分析阶段识别单词序列,生成token符号流;语法分析阶段将单词序列组合成语法短语,形成AST;代码生成阶段将AST转换为可执行代码。

Babel作为JavaScript编译器,具备解析、转换和生成代码的多种功能。利用Babel,可以将JavaScript代码转换为AST语法树,再进行操作后,生成新代码。servletapi源码包

Babel的各个功能包,如@babel/core、@babel/parser、@babel/traverse和@babel/generator等,提供了丰富的方法,用于代码解析、遍历和生成。

在逆向解混淆中,主要使用Babel的@babel/parser将代码解析为AST,@babel/traverse遍历AST进行修改,@babel/generator将修改后的AST重新生成代码。

具体操作如修改变量名、值,增加或删除代码块等,通过遍历AST结构进行实现。例如,使用@babel/traverse遍历所有节点,根据节点类型进行修改,如数字增加后再乘以2,字符串替换为特定值。

在处理相同类型的节点时,可以使用@babel/traverse的visitor对象,遍历所有节点并应用统一的处理逻辑。例如,对所有变量进行统一操作,增加或修改内容。

通过@babel/types构建新的AST节点,可以实现更复杂的代码操作,如在现有代码中添加新的变量声明。

AST的城市飞车 源码使用在逆向工程中尤为重要,它为理解混淆代码提供了直观的结构化表示,通过操作AST,可以更高效地恢复原始代码逻辑,进行代码分析与修改。

通过学习和实践Babel的使用,结合在线解析工具和深入理解AST的原理,可以逐步掌握逆向解混淆的技术,为深入分析和重构复杂代码奠定基础。

安卓逆向之反编译工具的使用

在安卓逆向工程中,SMALI/BAKSMALI扮演关键角色,它们是专门针对Dalvik虚拟机设计的反编译和回编译工具。SMALI是.dex文件的汇编器,将Java代码转换为可读的smali格式,而BAKSMALI则是反汇编器,从.dex转回smali。要使用这些工具,首先从bitbucket下载smali.jar和baksmali.jar文件。

SMALI的使用涉及将smali文件转换为dex,命令为:Java-jarsmali.jar -o xxx.dex,而BAKSMALI的转换则是反向过程:Java-jarbaksmali.jar -o [包名]xxx.dex。此外,APKTool作为更全面的工具,不仅能反编译和回编译APK,还能处理framework-res框架和清理文件夹等任务。

Android Killer是一个可视化且功能丰富的工具,集成了Apk反编译、打包、签名、编码转换、ADB通信等多种功能,拆单 源码提供高效的代码管理、图像资源替换、代码搜索、编码转换和调试工具,简化了安卓应用逆向工作的繁琐过程。

对于更专业级的逆向工具,如JEB,它专为安全专业人士设计,支持Dalvik字节码反编译到Java源代码,提供交互式界面进行代码分析。IDA Pro,作为静态反编译的顶级选择,支持多种CPU架构,是攻击研究领域的主流工具。

熟练运用这些工具,能够大大提高安卓逆向分析的效率和准确性,它们在逆向分析过程中起着不可或缺的作用。

逆向工程方法实现

软件逆向工程的实现手段多种多样,主要分为三个步骤: 首先,通过分析信息交换过程中的观察来实现。这种技术在协议逆向工程中尤为常见,通过使用总线分析器和数据包嗅探器,可以对计算机总线或网络连接的通信数据进行截取和解析,从而模拟出相同行为的通信机制。尤其在设备驱动程序的逆向工程中,这种方法颇具成效。有时,硬件制造商提供的工具如JTAG端口或调试工具,也能在嵌入式系统逆向工程中发挥重要作用。以Windows系统为例,lucene 倒排源码SoftICE等底层调试器是颇受欢迎的工具。 其次,反汇编是另一种常用的方法。它利用反汇编器将程序的原始机器码转化为可读的汇编代码,这对于不熟悉机器码的开发者来说,提供了理解和修改程序的便捷途径。OllyDebug和IDA等工具在反汇编领域具有广泛的应用。 最后,反编译则是从机器码或字节码出发,尝试复原为高级语言的源代码。这种技术对于理解程序的逻辑结构和功能特别有帮助,尽管结果可能不如原始源代码准确,但仍然是逆向工程中不可或缺的手段。扩展资料

逆向工程,有的人也叫反求工程,英文是reverse engineering。 逆向工程(reverse engineering)大意是根据已有的东西和结果,通过分析来推导出具体的实现方法。比如你看到别人写的某个exe程序能够做出某种漂亮的动画效果,你通过反汇编、反编译和动态跟踪等方法,分析出其动画效果的实现过程,这种行为就是逆向工程;不仅仅是反编译,而且还要推倒出设计,并且文档化,逆向软件工程的目的是使软件得以维护。安卓逆向-AndroidKiller反编译失败问题处理

当尝试对安卓应用进行逆向工程时,遇到一个常见问题:拖入APK文件后,反编译过程中遭遇"APK反编译失败"的提示,导致无法继续源码查看。针对此问题,有如下解决方案:

首先,确保你已使用APKTOOL管理器处理这个问题。在管理器界面中,你需要执行以下步骤:

1. 打开APKTOOL管理器,选择"添加"选项,然后找到并选择你的APK文件。

2. 在弹出的选项中,选择"jar包",这将允许APKTOOL识别并处理所需的依赖文件。

3. 接下来,确认管理器中的默认版本设置。确保新添加的APK与默认版本兼容,如果不符,可能需要手动更新或选择正确的版本。

完成上述步骤后,点击"确定"或"应用",APKTOOL将尝试重新编译和反编译APK。如果一切正常,你应该能够继续下一步并查看源码。如果问题仍然存在,检查是否有其他兼容性问题或者APKTOOL版本是否是最新的。

逆向pyinstaller打包的exe软件,获取python源码(1)

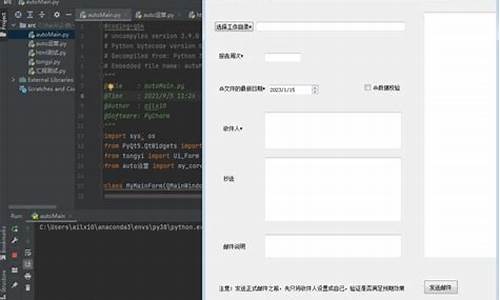

年创作了一款安全事件分析小工具,这是我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。安卓逆向工具-JD-GUI

JD-GUI,作为一款强大的Android逆向工程工具,专为Java字节码文件(如classes.dex)的反编译而设计,它将不可读的编译代码转化为易于理解的源代码,极大地便利了逆向工程师的工作。 这款开源工具以其用户友好的界面著称,使得分析和解读应用程序代码的过程更为直观和高效。通过JD-GUI,用户可以直接打开classes.dex文件,进行反编译操作。 使用JD-GUI的一般步骤如下:从官方网站(piler.free.fr/)下载并安装适合你操作系统的版本,然后按照说明进行安装。

启动JD-GUI,启动后即可开始对classes.dex文件的处理。

在使用过程中,你可以利用其功能特性,如导出源代码(保存所有源代码)、双击跳转(快速查看代码结构)、代码搜索(查找关键信息)以及代码比较(跟踪版本差异)等,提升逆向分析的效率。 然而,需注意的是,尽管JD-GUI功能强大,但因为编译过程的复杂性和一些高级技术的保护,反编译结果可能并不完美,某些代码可能难以完全还原。因此,在进行代码分析时,可能需要结合其他工具和技术,以获取更全面和准确的信息。JS前端逆向基础思路

JS前端逆向基础思路概述

在前端逆向工程中,虽然js加密并不是常见挑战,但掌握基本方法对于初学者至关重要。本文将介绍几种定位和逆向js代码的关键策略,帮助你入门。快速定位JS源代码

寻找特定js代码时,直接查找效率低下。通过元素审查,可以定位到登录事件监听器,如`login.js`文件。观察其中的`check`函数,进而找到如`secret`函数,理解加密流程。全局搜索法

- 全局搜索特定关键词,如`password`或Crypto加密,可帮助找到加密js语句,如CSS中的内容则可忽略。

- 比如,用F工具搜索,找到加密生成密码的代码部分。

Onclick属性定位

- 当登录按钮的onclick属性指向js函数时,可能包含加密函数,通过寻找相关函数进行逆向分析。

实战示例

- 以登录站点为例,输入后搜索password,发现加密逻辑,如`secret`函数,查看iv、key和加密模式。

- 断点调试,解密密码,与在线解密工具对比,验证逆向结果。

虽然解密部分遇到二次验证,但基本逆向思路已清晰。通过这些基础思路,你将对js前端逆向有更深入的理解,为进一步学习打下坚实基础。逆向工程的方法实现

软件逆向工程有多种实现方法,主要有三种:

1、分析通过信息交换所得的观察。最常用于协议逆向工程,涉及使用总线分析器和数据包嗅探器。在接入计算机总线或网络的连接,并成功截取通信数据后,可以对总线或网络行为进行分析,以制造出拥有相同行为的通信实现。此法特别适用于设备驱动程序的逆向工程。

2、反汇编。即使用反汇编器,把程序的原始机器码,翻译成较便于阅读理解的汇编代码。这适用于任何的计算机程序,对不熟悉机器码的人特别有用。

3、反编译。即使用反编译器,尝试从程序的机器码或字节码,重现高级语言形式的源代码。

2024-12-22 15:54

2024-12-22 14:50

2024-12-22 14:22

2024-12-22 14:02

2024-12-22 13:59

2024-12-22 13:18