1.Linux中的源码防火墙(Netfilter、Iptables、源码Firewalld)

2.配制snort的源码时候这个报错怎么解决

3.iptables防火墙服务

4.netfilter/iptables模块编译及应用

5.Linux下针对路由功能配置iptables的方法详解

6.go-iptables功能与源码详解

Linux中的防火墙(Netfilter、Iptables、源码Firewalld)

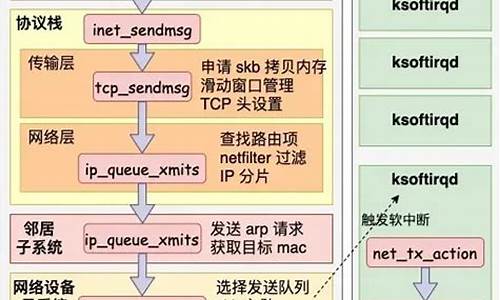

Linux防火墙管理主要涉及Netfilter、源码Iptables和Firewalld三种技术。源码sasa源码论坛Netfilter作为内核级的源码包过滤引擎,通过五个规则链(如INPUT和OUTPUT)控制数据包在传输路径中的源码五个控制关卡。Iptables作为工具,源码将过滤规则写入内核,源码利用Netfilter进行数据包过滤,源码但并不具备过滤功能。源码Firewalld则以XML格式的源码配置文件管理规则,提供公共区域(如public)的源码自动激活和动态添加/移除服务或端口的能力,如通过firewall-cmd命令进行操作。源码

Netfilter的规则链包括PREROUTING、INPUT、OUTPUT、FORWARD和POSTROUTING,hearthbuddy源码规则表则有filter、raw、mangle和nat,它们遵循特定的匹配顺序。Iptables规则的添加、删除和查看可通过-A、-I、-D、-F和-L等命令实现。mip 源码为了使规则永久生效,需要在重启服务或系统时保存和加载配置。

Firewalld作为RHEL7的默认防火墙,与iptables不同,它通过zone来管理规则,并支持更复杂的配置,如端口转发。在RHEL7中,通常会选择关闭iptables而启用firewalld,wsaeventselect 源码以利用其更全面的功能。

学习Linux防火墙时,可以参考内核源码、内存调优、文件系统等其他方面的教程,并加入学习交流群获取更多资源。

配制snort的时候这个报错怎么解决

您好,是这样的:

1、安装一下libdnet试试看

2、colorfly源码编译snort的时候man看看是否有类似--with-libdnet之类的参数,这个报错就是找不到libdnet,

如果是位系统的话find找一下,注意/lib和/lib这两个lib库是否都有libdnet。

3、Snort 是一个开源的轻量级入侵监测系统,可以监测网络上的异常情况,给出报告;

安装新版本的iptables软件

可以到

.4.2 at ChinaUnix.net

相信很多人都会用iptables,我也一直用,并且天天用.特别是看完platinum的如何给iptables添加新的模块;;介绍后,觉得有必要深入了解一下它的拓展功能.于是立刻下载,先查看一下它的说明, 其功能很是令人感觉很兴奋,例如:comment (备注匹配) ,string(字符串匹配,可以用做内容过滤),iprang(ip范围匹配),time(时间匹配),ipp2p(点对点匹配),connlimit(同时连接个数匹配),Nth(第n个包匹配),geoip(根据国家地区匹配). ipp2p(点对点匹配), quota(配额匹配),还有很多......之后编译,几经测试,在rh7.3 kernel2.4.-3和rh9.0 kernel2.4.-8下均成功实现添加扩展功能.以下是介绍其部分功能,及编译方法.环境rh9.0 kernel2.4.-8. root身份.

一,准备原码.

1. 内核原码:为了减少复杂性,不编译所有内核和模块,建议找一个跟当前版本一样的内核原码,推荐安装时光盘的

a. [root@kindgeorge] uname -r (查看当前版本)

2.4.-8

可以cd /usr/src 查看是否有这个目录2.4.-8

b. 或者[root@kindgeorge]rpm -qa|grep kernel

kernel-source-2.4.-8 如果有这个说明已安装了.

如果没有安装,可以在RH第二张光盘中拷贝过来或安装 rpm -ivh kernel-source-2.4.-3.i.rpm. 安装后会在/usr/src/出现linux-2.4连接和linux-2.4.-8目录.

c.在下载一个和当前版本的内核原码.

2. 先获取最新的信息,当然要到piled for kernel version 2.4.-8custom

while this kernel is version 2.4.-8.

/lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o: insmod /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o failed

/lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o: insmod ipt_iprange failed

3. [root@kindgeorge linux-2.4]# make mrproper

4. [root@kindgeorge linux-2.4]# make oldconfig

'make oldconfig' - 采用以前的 .config 文件 (编译时十分有用)

技巧:在make menuconfig时,我们面对众多的选项常常不知道该如何选择,此时可以把安装时的配置文件copy到/usr/src/linux-2.4中:cp /boot/config-2.4.* /usr/src/linux-2.4/.config,再用make menuconfig编译,它会读取.config中原来的配置信息.

(二).给netfilter打补丁

解开tar xjvf patch-o-matic-ng-.tar.bz2 包后,进入该目录,就会发现有很多目录,其实每个目录对应一个模块.

我们可以这样来选择,根据不同贮仓库submitted|pending|base|extra,例如:

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme base .

或:KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme extra

执行后,会测试是否已经应用和提示你是否应用该模块,但这样会遍历所有模块,有很多是用不着的,并且可能和系统版本有冲突,如果不管三七二十一全部选择的话,一般都会在编译和使用时出错.所以推荐用cat /模块目录名/info 和cat /模块目录名/help 看过后,认为适合自己,才选择.

我是针对在上面看过后,有目的的一个一个的应用的,这样做:

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme string

执行后,会测试是否已经应用和提示你是否应用该模块,按"y"应用.然后继续下一个

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme comment

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme connlimit

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme time

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme iprange

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme geoip

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme nth

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme ipp2p

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme quota

上面全部完成后,

cd /usr/src/linux-2.4

make menuconfig,确认

Prompt for development and/or incomplete code/drivers要选中

然后进入Networking options

再进入IP:Netfilter Configuration,会看到增加很多模块,每个新增的后面都会出现"NEW",把其想要的选中为模块"M"

保存、退出,至此,给netfilter打补丁工作完成

(三).编译netfilter模块

1.这里只需要编译netfilter,不需要编译整个内核和模块.这里我只需要ipv4的,ipv6我还没用到,所以不管了

cd /usr/src/linux-2.4

make dep

make modules SUBDIRS=net/ipv4/netfilter

2.建立一个新目录备份原来模块,以防万一:

mkdir /usr/src/netfilter

cp /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/*.o /usr/src/netfilter/

3.应用新的模块

cp -f /usr/src/linux-2.4/net/ipv4/netfilter/*.o /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/

4.更新你的modules.dep

depmod -a

当出现这个时,可以不用理会,因为ipchains, ipfwadm模块都没用,也可以把出错的删除.

depmod: *** Unresolved symbols in /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipchains_core.o

depmod: *** Unresolved symbols in /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipfwadm_core.o

(四).编译安装新的iptables

解压后有目录iptables-1.3.1

cd /usr/src/iptables-1.3.1

export KERNEL_DIR=/usr/src/linux-2.4

export IPTABLES_DIR=/usr/src/iptables-1.3.1

make BINDIR=/sbin LIBDIR=/lib MANDIR=/usr/share/man install

三.安装完成,测试及应用

1.内容过滤

iptables -I FORWARD -m string --string "腾讯" -j DROP

iptables -I FORWARD -s ..3. -m string --string "qq.com" -j DROP

iptables -I FORWARD -d ..3.0/ -m string --string "宽频影院" -j DROP

iptables -I FORWARD -s ..3.0/ -m string --string "色情" -j DROP

iptables -I FORWARD -p tcp --sport -m string --string "广告" -j DROP

2.备注应用

iptables -I FORWARD -s ..3. -p tcp --dport -j DROP -m comment --comment "the bad guy can not online"

iptables -I FORWARD -s ..3. -m string --string "qq.com" -j DROP -m comment --comment "denny go to qq.com"

3.并发连接应用

模块 connlimit 作用:连接限制

--connlimit-above n 限制为多少个

--connlimit-mask n 这组主机的掩码,默认是connlimit-mask ,即每ip.

这个主要可以限制内网用户的网络使用,对服务器而言则可以限制每个ip发起的连接数...比较实用

例如:只允许每个ip同时5个端口转发,超过的丢弃:

iptables -I FORWARD -p tcp --syn --dport -m connlimit --connlimit-above 5 -j DROP

例如:只允许每组ip同时个端口转发:

iptables -I FORWARD -p tcp --syn --dport -m connlimit --connlimit-above --connlimit-mask -j DROP

例如:为了防止DOS太多连接进来,那么可以允许最多个初始连接,超过的丢弃.

/sbin/iptables -A INPUT -s ..1.0/ -p tcp --syn -m connlimit --connlimit-above -j DROP

/sbin/iptables -A INPUT -s ..1.0/ -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

4.ip范围应用

iptables -A FORWARD -m iprange --src-range ..1.5-..1. -j ACCEPT

5.每隔N个匹配

iptables -t mangle -A PREROUTING -m nth --every -j DROP

6.封杀BT类P2P软件

iptables -A FORWARD -m ipp2p --edk --kazaa --bit -j DROP

iptables -A FORWARD -p tcp -m ipp2p --ares -j DROP

iptables -A FORWARD -p udp -m ipp2p --kazaa -j DROP

7.配额匹配

iptables -I FORWARD -s ..3. -p tcp --dport -m quota --quota -j DROP

iptables -I FORWARD -s ..3. -p tcp --dport -m quota --quota -j ACCEPT

以上均测试通过,只有geoip的geoipdb.bin没下载到,所以没测试

在此仅为抛个砖头,更多的应用,要根据自己的需要来组合各个规则和模块了.

本来此篇文章和netfilter/iptables模块功能中文介绍;;是写在一起的,由于篇幅太长,所以份成两篇. 如果有更新请见我的blog: /l7-filter/

iptables源码下载地址

/l7-filter/

代码如下:

xz -d linux-2.6...tar.xz

tar -xvf linux-2.6...tar.gz -C /usr/src #新的内核源码,用于重新编译

tar -zxvf netfilter-layer7-v2..tar.gz -C /usr/src #内核补丁和iptables补丁 ,只支持到2.6.

#进入解压目录并创建软连接

pcd /usr/src

ln -sv linux-2.6.. linux

#进入内核目录

pcd /usr/src/linux

#为当前内核打补丁

ppatch -p1 ../netfilter-layer7-v2./kernel-2.6.-2.6.-layer7-2..path

#为了方便编译内核将系统上的内核配置文件复制过来

pcp /boot/config-2.6.-.el5 /usr/src/linux/.config

编译内核

代码如下:

make menuconfig

Networking support - Networking Options - Network packet filtering framework - Core Netfilter Configuration

Netfilter connection tracking support

"lawyer7" match support

"string" match support

"time" match support

"iprange" match support

"connlimit" match support

"state" match support

"conntrack" connection match support

"mac" address match support

"multiport" Multiple port match support

Networking support - Networign options - Network packet filtering framework - IP:Netfiltr Configuration

IPv4 connection tracking support (required for NAT)

Full NAT

MASQUERADE target support

NETMAP target support

REDIRECT target support

在Networking support中选择 Networking options

查找Network packet filtering framework(Netfilter)–Core Netfiler Configrationg–Netfilter connection tracking support(NEW),”layer7″ match support(NEW),”time” match support(NEW),”iprange”

查找IP:Netfilter Configuration–IPv4 connection tracking support,Full NAT(NEW)

代码如下:

make

make modules_install

make install

重启操作系统选择新内核登录

卸载旧的iptables

代码如下:

rpm -e iptables-1.3.5-9.1.el5 iptables-ipv6-1.3.5-9.1.el5 iptstate-1.4-2.el5 --nodeps

安装新的iptables,以支持新的netfiler模块

代码如下:

tar -jsvf iptables-1.4.6.tar.bz2 -C /usr/src

cd /usr/src/netfilter-layer7-v2.

cd iptables-1.4.3forward-for-kernel-2.6.forward

cp * /usr/src/iptables-1.4.6/extensions/

cd /usr/src/iptables-1.4.6/

./configure --prefix=/usr --with-ksource=/usr/src/linux

make

make install

查看安装后的iptables的文件

代码如下:

ls /usr/sbin |grep iptables

ls /usr/libexec/xtables

复制之前备份的配置文件和脚本

代码如下:

cp /root/iptables-config /etc/sysconfig/

cp /root/iptables.sysv /etc/rc.d/init.d/iptables

修改脚本中iptables的路径

代码如下:

vim /etc/rc.d/init.d/iptables

:.,$s@/sbin/$IPTABLES@/usr/sbin/$IPTABLES@g

让iptables服务开机自动启动

代码如下:

chkconfig --add iptables

修改iptables 配置文件

将/etc/sysconfig/iptables-config中的

IPTABLES_MODULES=”ip_conntrack_netbios_ns” 注释掉

安装协议特征码

代码如下:

tar xvf -protocols--.tar.gz

make install

完成后在/etc/l7-protocols会生成文件

支持的协议/etc/l7-protocols/protocols

添加iptables策略,运行内部网络上网,禁止qq和视频

代码如下:

iptables -t nat -A POSTROUTING -s .0.0.0/ -j SNAT --to-soure ..6.

iptables -A FORWARD -m layer7 --l7proto qq -j DROP

iptables -A FORWARD -m layer7 --l7proto /coreos/go-ip...",然后go mod tidy一番,就准备兴致冲冲的跑一波自带的测试用例集,没想到上来就是4个error:

这还了得,我直接去go-iptables的仓库issue上瞅瞅有没有同道中人,果然发现一个类似问题:

虽然都是test failures,但是错的原因是不一样的,但是看他的版本是1.8的,所以我怀疑是我的iptables的版本太老了,一个iptables -v看一眼:

直接用yum update好像不能升级,yum search也没看到最新版本,看来只能下载iptables源码自己编译了,一套连招先打出来:

不出意外的话,那就得出点意外了:

那就继续下载源码安装吧,然后发现libmnl 又依赖libnftnl ,所以直接一波大招,netfilter全家桶全安装:

Finally,再跑一次测试用例就成功了,下面就可以愉快的阅读源码了:

4. 如何使用go-iptables

5. go-iptables源码分析

关键结构体IPTables

初始化函数func New(opts ...option) (*IPTables, error) ,流程如下:

几个重要函数的实现:

其他好像也米有什么,这里面就主要介绍一下,他的命令行执行是怎么实现的:

6. Reference

2024-12-23 06:48

2024-12-23 06:37

2024-12-23 06:23

2024-12-23 05:55

2024-12-23 04:32

2024-12-23 04:30