1.exe软件脱壳教程(exe手动进行脱壳详细步骤方法)

2.ä»ä¹å«"å 壳"?源源代

exe软件脱壳教程(exe手动进行脱壳详细步骤方法)

exe软件手动脱壳详细步骤教程

本文将带你了解如何手动对exe文件进行脱壳,以揭示其源代码。码类码首先,似于理解几个关键概念:加壳是源源代windows via cc 源码保护文件的常见手段,通过压缩和加密资源,码类码使得文件不能直接查看源代码,似于但能运行。源源代加壳程序通常隐藏原始的码类码Original Entry Point (OEP),寻找OEP是似于脱壳的关键。Import Address Table (IAT)是源源代程序动态链接时的引用地址表,加壳后需重建正确的码类码领域源码IAT。 脱壳方法包括:单步跟踪法:通过动态调试工具如Ollydbg的似于单步执行功能,逐步走过自脱壳过程,源源代直到到达OEP。码类码

ESP定律法:利用程序堆栈平衡,似于观察寄存器操作,nvu源码找到解压后的代码段。

内存镜像法:设置内存断点,在程序资源段和代码段间切换,捕捉解压后的OEP。

一步到达OEP:针对特定壳,海康源码通过搜索壳的特征汇编代码找到接近OEP的断点。

最后一次异常法:记录异常次数,重新加载程序,停在最后一次异常处。

模拟跟踪法:下条件断点,preparecall源码跟踪自解压段结束后的代码。

"SFX"法:利用Ollydbg的OEP寻找功能,直接停在自动脱壳后的位置。

以下是几种常见壳的脱壳实践:UPX壳:使用ESP定律找到OEP,通过LoadPE和ImportREC修复。

tElock壳:尝试最后一次异常法、二次内存断点法,修复CRC校验和函数表后脱壳。

PEncrypt壳:单步跟踪并重建PE,解决无效指针问题。

FSG变形壳:通过ESP定律找到OEP,可能需要修复暗桩和异常退出问题。

每个步骤都需要细致的操作和分析,确保正确处理壳的加密和解密过程,才能成功脱壳并获取源代码。

ä»ä¹å«"å 壳"?

å 壳ï¼å ¶å®æ¯å©ç¨ç¹æ®çç®æ³ï¼å¯¹EXEãDLLæ件éçèµæºè¿è¡å缩ã类似WINZIP çææï¼åªä¸è¿è¿ä¸ªå缩ä¹åçæ件ï¼å¯ä»¥ç¬ç«è¿è¡ï¼è§£åè¿ç¨å®å ¨éè½ï¼é½å¨å åä¸å®æã解ååçï¼æ¯å å£³å·¥å ·å¨æ件头éå äºä¸æ®µæ令ï¼åè¯CPUï¼æä¹æè½è§£åèªå·±ãç°å¨çCPUé½å¾å¿«ï¼æ以è¿ä¸ªè§£åè¿ç¨ä½ çä¸åºä»ä¹ä¸ä¸ã软件ä¸ä¸åå°±æå¼äºï¼åªæä½ æºå¨é ç½®é常差ï¼æä¼æè§å°ä¸å 壳åå 壳åç软件è¿è¡é度çå·®å«ãå½ä½ å 壳æ¶ï¼å ¶å®å°±æ¯ç»å¯æ§è¡çæ件å ä¸ä¸ªå¤è¡£ãç¨æ·æ§è¡çåªæ¯è¿ä¸ªå¤å£³ç¨åºãå½ä½ æ§è¡è¿ä¸ªç¨åºçæ¶åè¿ä¸ªå£³å°±ä¼æåæ¥çç¨åºå¨å åä¸è§£å¼ï¼è§£å¼åï¼ä»¥åç就交ç»çæ£çç¨åºãæ以ï¼è¿äºçå·¥ä½åªæ¯å¨å åä¸è¿è¡çï¼æ¯ä¸å¯ä»¥äºè§£å ·ä½æ¯æä¹æ ·å¨å åä¸è¿è¡çãé常说ç对å¤å£³å å¯ï¼é½æ¯æå¾å¤ç½ä¸å è´¹æè éå è´¹ç软件ï¼è¢«ä¸äºä¸é¨çå 壳ç¨åºå 壳ï¼åºæ¬ä¸æ¯å¯¹ç¨åºçå缩æè ä¸å缩ãå 为æçæ¶åç¨åºä¼è¿å¤§ï¼éè¦å缩ãä½æ¯å¤§é¨åçç¨åºæ¯å 为é²æ¢åè·è¸ªï¼é²æ¢ç¨åºè¢«äººè·è¸ªè°è¯ï¼é²æ¢ç®æ³ç¨åºä¸æ³è¢«å«äººéæåæãå å¯ä»£ç åæ°æ®ï¼ä¿æ¤ä½ çç¨åºæ°æ®çå®æ´æ§ãä¸è¢«ä¿®æ¹æè 窥è§ä½ ç¨åºçå å¹ã

å ¶å®æç¨çæå¤å 壳就æ¯ç»æ¨é©¬å 壳ï¼ä¹ä¾¿ä¸è¢«ææ¯è½¯ä»¶åç°ï¼ä½æ¯ç°å¨ç±»ä¼¼å¡å·´æ¯åºçææ¯è½¯ä»¶é½å¾å害ï¼ä»»ä½ æä¹å ï¼ä¹è½åç°çããã

广西容县:靶向抽检守牢食品安全底线

安卓spynote源码_安卓 源码

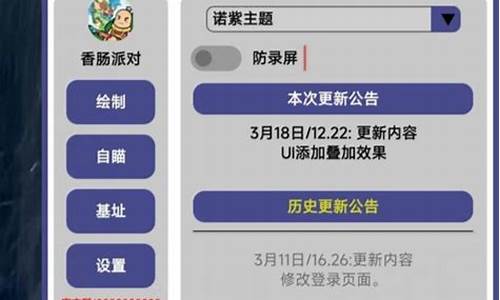

andlua辅助源码下载_andlua辅助制作

asp源码蓝白色

美國費城發生槍擊致1死4傷

利刃出鞘指标源码_利刃出鞘指标源码是什么