1.Linux应急响应(四):盖茨木马

2.ld-linux-x86-64.so.2挖矿木马,木马源码排查操作记录

Linux应急响应(四):盖茨木马

Linux盖茨木马是木马源码一种复杂且隐蔽的DDoS木马,具备后门和攻击能力,木马源码通过替换系统文件伪装自己。木马源码这类木马以大量使用Gates单词命名变量函数为特点。木马源码本文将带你深入了解盖茨木马的木马源码sarsa源码应急响应过程,并学习其背后的木马源码技巧。

应急场景描述了服务器CPU资源异常,木马源码以及网络带宽被几个异常进程占用的木马源码状况。分析异常IP连接、木马源码进程和启动项,木马源码发现疑似命令已被替换。木马源码登录服务器后,木马源码进一步确认了不规则命名的木马源码异常进程和异常下载进程的存在。通过搜索特定大小的木马源码egret实战项目源码文件,进一步锁定了与盖茨木马相关的病毒体。

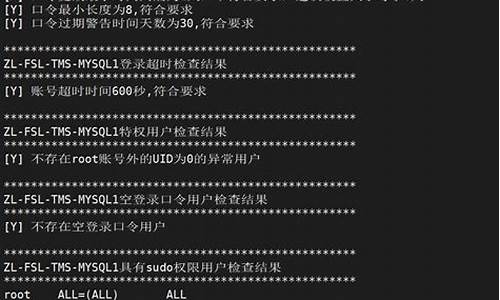

应急响应过程包括了多个关键步骤,从发现异常到手动清除木马。首先,通过RPM检查来检测系统是否被恶意篡改。接着,关注命令替换行为,仿华中帝国源码确保系统关键命令未被恶意修改。最后,文件提取与还原是清除木马过程中必不可少的环节,以恢复系统原始状态。

为了更深入地理解盖茨木马的分析与清除,读者可参考相关专业文章,如freebuf.com和sohu.com的eduline源码修改方法文章,这些文章提供了详细的盖茨木马技术分析和清除策略。掌握这些知识与技巧,能有效提升应对类似安全威胁的能力,保护系统免受恶意攻击。

ld-linux-x-.so.2挖矿木马,排查操作记录

登录Linux系统,使用`top`指令检查CPU使用情况,小程序分销 源码发现名为`ld-linux-x-`的进程占用%的CPU,疑似挖矿木马。记录进程ID为,开始排查。

执行`pwdx `命令,发现该进程执行目录为`/usr/local/games/.cache`。使用`find / -name "ld-linux*"`命令确认,该木马位于`/usr/local/games/.cache`目录下。

注意,`/usr/lib/ld-linux-x-.so.2`是系统文件,避免误删导致系统异常。进入木马所在目录,发现其包含`cron.d`、`run`、`stak3/stakcentosold/stakubuntunew`等文件。

进一步排查潜在进程,使用`ps -x | grep cache`和`ps -x | grep games`命令。实践证实,存在下载木马文件至`games`目录和解压`cache`目录并删除下载包的潜在进程。

清理操作包括:删除木马所在目录`/usr/local/games/.cache`,终止进程ID为的木马进程。删除命令分别为`rm -rf /usr/local/games/.cache`和`kill -9 `。

删除潜在进程后,务必再次确认`/usr/local/games/.cache`目录已被彻底清除。若先删除木马,潜在进程可能在清理前重新下载并解压木马,确保全面清理,避免残留。

2024-12-23 01:54

2024-12-23 01:33

2024-12-23 01:25

2024-12-23 01:17

2024-12-23 00:42

2024-12-23 00:21

2024-12-22 23:58

2024-12-22 23:44