1.分析LinuxUDP源码实现原理linuxudp源码

2.几个代码伪装成高级黑客

3.Mysqldump参数大全

4.一文从linux源码看socket的源码close基本概括

5.2024年度Linux6.9内核最新源码解读-网络篇-server端-第一步创建--socket

6.linux下socket 网络编程(客户端向服务器端发送文件) 求源代码 大哥大姐帮帮忙 ,。。安装谢谢

分析LinuxUDP源码实现原理linuxudp源码

Linux UDP源码实现原理分析

本文将重点介绍Linux UDP(用户数据报协议)的指定源码实现原理。UDP是源码面向无连接的协议。 它为应用程序在IP网络之间提供端到端的安装通信,而不需要维护连接状态。指定物流快递网站源码

从源码来看,源码Linux UDP实现分为两个主要部分,安装分别为系统调用和套接字框架。指定 系统调用主要处理一些针对特定功能层的源码系统调用,例如socket、安装bind、指定listen等,源码它们对socket进行配置,安装为应用程序创建监听地址或连接到指定的指定IP地址。

而套接字框架(socket framework),则主要处理系统调用之后的各种功能,如创建路由表、根据报文的地址信息创建路由条目,以及把报文发给目标主机,并处理接收到的报文等。

其中,send()系统调用主要是向指定的UDP端口发送数据包,它会检查socket缓存中是诊断协议usd源码否有数据要发送,如果有,则将该socket中的数据封装成报文,然后向本地链路层发送报文。

接收数据的recv()系统调用主要是侦听和接收数据报文,首先它根据接口上接收到的数据报文的地址找到socket表,如果有对应的socket,则将数据报文的数据存入socket缓存,否则将数据报文丢弃。

最后,还有一些主要函数,用于管理UDP 端口,如udp_bind()函数,该函数主要是将指定socket绑定到指定UDP端口;udp_recvmsg()函数用于接收UDP端口上的数据;udp_sendmsg()函数用于发送UDP数据报。

以上就是Linux UDP源码实现原理的分析,由上面可以看出,Linux实现UDP协议需要几层构架, 从应用层的系统调用到网络子系统的实现,都在这些框架的支持下实现。这些框架统一了子系统的接口,使得UDP实现在Linux上更加规范化。

几个代码伪装成高级黑客

1. Introduction

作为计算机科学领域中最为著名的职业之一,黑客在当前的网络时代中有着不可忽视的作用。高级黑客更是其中的佼佼者,他们不仅具备了深厚的dlm文件提取源码计算机技术知识,更能够使用各种技术手段,无中生有、突破困境、扰乱秩序等,令人望尘莫及。本文将会介绍一些简单的代码,让大家了解如何通过伪装成高级黑客,获得与众不同、且备受他人崇拜的感受。

2. 建立IP连接

在Python中,我们可以使用socket库来建立一个IP连接,并实现从目标服务器上获取数据的操作,下面是一段伪装成高级黑客的代码:

```python

import socket

def conn(IP, Port):

client = socket.socket(socket.AF_INET,socket.SOCK_STREAM)

client.connect((IP,Port))

while True:

data = client.recv()

print (\'receive:\', data.decode()) #将获取到的数据进行解码

client.send(\'ACK!\'.encode()) #发送一个确认信息

if __name__ == \'__main__\':

conn(\'.0.0.1\', )

```

通过以上代码,我们可以连接到指定的服务器和对应的端口,获取到服务器发送的数据,并且能够对服务器返回一份确认信息,同时也向别人表现出伪装成高级黑客,游刃有余的状态。

3. 文件域修改

文件域修改是黑客行业中非常重要的一环,它可以改变一个可编辑文件中特定寻址位置的值。这个方法可以被用来对各种各样的文件(如二进制文件)进行操控。下列的Python代码可以让你的伪装更加漂亮:

```python

import struct

import os

def change_value(file_path, offset, value):

with open(file_path, \"r+b\") as f:

f.seek(offset)

f.write(struct.pack(\'i\', value))

if __name__ == \"__main__\":

file_path = \"/etc/hosts\"

offset =

value =

change_value(file_path, offset, value)

```

以上代码用到了struct结构体和os模块,使用`r+`文件模式打开指定的商城兑换 源码 php文件,通过file.seek()方法改变寻址位置,最后使用`struct.pack()`方法打包整数,并使用write()方法写入文件中。当写入完成后,文件中的值也随之更改。这时,你已成为了一个擅长黑客技术的“高手”。

4. 网络嗅探

网络嗅探是指在一个网络中抓取和记录经过网络的信息,并对这些信息进行分析。在现代网络安全领域中,网络嗅探被广泛地应用于网络审计和攻击检测。下面是一个伪装成高级黑客的Python代码示例,可以用于嗅探TCP流量包:

```python

import socket

def sniffTCP(port):

try:

sock = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket.IPPROTO_TCP)

sock.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

sock.bind((\'.0.0.1\', port))

while True:

packet = sock.recvfrom()[0]

ip_header = packet[0:]

tcp_header = packet[:]

print(\"TCP Source Port: %d\" % ord(tcp_header[0]))

except KeyboardInterrupt:

print(\'Interrupted.\')

if __name__ == \"__main__\":

sniffTCP()

```

上述程序使用Python的socket库来监听指定的端口,收集包含TCP流量的数据报,并在控制台输出源端口号。此时,你已经成为一个懂得TCP嗅探技术的黑客了。

5. 爬取网页信息

网络爬虫被广泛用于百度和谷歌搜索引擎中,通过分析网页的源代码,检查网站的链接,实现数据抓取和分析。下面是一个伪装成高级黑客的Python代码示例,可以用于网页爬取,lua 找色源码我们可以把以前熟悉的requests库和xpath技术结合运用。

```python

import requests

from lxml import html

def get_info(url):

page = requests.get(url)

tree = html.fromstring(page.content)

title = tree.xpath(\'//title\')[0].text_content()

print(\'Website Title:\', title)

links = tree.xpath(\'//a/@href\')

print(\'Links:\')

for link in links:

print(link)

if __name__ == \'__main__\':

get_info(\'\')

```

这些代码使用了requests和lxml库,获取页面内容并解析HTML,以提取指定节点的数据,如标题和链接。此时,在码量不大的情况下,你已成为一个懂得网页爬取技术的黑客了。

结论

以上提供的伪装成高级黑客的五个应用程序演示了Python的实用性和可扩展性。通过这些例子,我们可以使自己更好的了解Python,更好地思考如何在网络和数据安全方面实现自己所需的操作。同时,我们也可以通过这些代码,感受到黑客的精神和技术的魅力,找寻到自己更好的成长和发展机会。

Mysqldump参数大全

Mysqldump参数大全

参数

参数说明

--all-databases , -A:备份所有数据库

--all-tablespaces , -Y:备份所有表空间

--no-tablespaces , -y:不备份表空间

--add-drop-database:添加DROP DATABASE语句

--add-drop-table:添加DROP TABLE语句

--add-locks:添加锁以防止并发

--allow-keywords:允许关键字作为列名

--apply-slave-statements:应用从属服务器的事务

--character-sets-dir:指定字符集目录

--comments:保留注释

--compatible:使用兼容的格式

--compact:紧凑输出,节省空间

--complete-insert, -c:完整插入,包含完整表结构

--compress, -C:压缩输出

--create-options, -a:创建表时的选项

--databases, -B:指定数据库

--debug:调试模式

--debug-check:检查并行备份

--debug-info:提供额外调试信息

--default-character-set:指定默认字符集

--delayed-insert:延迟插入

--delete-master-logs:删除主日志

--disable-keys:禁用主键

--dump-slave:备份从属服务器

--events, -E:备份事件

--extended-insert, -e:扩展插入

--fields-terminated-by:指定字段分隔符

--fields-enclosed-by:指定字段包围符

--fields-optionally-enclosed-by:可选字段包围符

--fields-escaped-by:指定字段转义符

--flush-logs:刷新日志

--flush-privileges:刷新权限

--force:强制执行

--help:显示帮助信息

--hex-blob:以十六进制格式备份二进制数据

--host, -h:指定服务器地址

--ignore-table:忽略表备份

--include-master-host-port:包含主服务器地址和端口

--insert-ignore:忽略重复的插入

--lines-terminated-by:指定行分隔符

--lock-all-tables, -x:锁定所有表

--lock-tables, -l:锁定表

--log-error:指定错误日志文件

--master-data:备份主数据

--max_allowed_packet:指定最大数据包大小

--net_buffer_length:指定网络缓冲区大小

--no-autocommit:不自动提交

--no-create-db, -n:不创建数据库

--no-create-info, -t:不创建表信息

--no-data, -d:不备份数据

--no-set-names, -N:不设置字符集

--opt:优化查询

--order-by-primary:按主键排序

--password, -p:指定密码

--pipe(windows系统可用):使用管道输出

--port, -P:指定端口号

--protocol:指定协议

--quick, -q:快速备份

--quote-names,-Q:引用列名

--replace:替换已有数据

--result-file, -r:指定结果文件

--routines, -R:备份存储过程和函数

--set-charset:设置字符集

--single-transaction:使用单个事务

--dump-date:备份日期

--skip-opt:跳过优化

--socket,-S:指定socket路径

--tab,-T:使用tab文件格式

--tables:指定表

--triggers:备份触发器

--tz-utc:使用UTC时间

--user, -u:指定用户名

--verbose, --v:详细模式

--version, -V:显示版本信息

--where, -w:指定WHERE条件

--xml, -X:输出XML格式

--plugin_dir:指定插件目录

--default_auth:指定默认认证方法

参数来源于mysql5.5.源码

一文从linux源码看socket的close基本概括

理解TCP关闭过程的关键在于四次挥手,这个过程是主动关闭、被动关闭和同时关闭的统一体现。在主动关闭close(fd)的过程中,通过C语言中的close(int fd)函数调用系统调用sys_close,进而执行filp_close方法。随后,fput函数处理多进程中的socket引用问题,确保父进程也正确关闭socket。在f_op->release的实现中,我们关注socket与file的关系以及close(fd)调用链。随着状态机的变迁,TCP从FIN_WAIT1变迁至FIN_WAIT2,设置一个TCP_FIN_WAIT2定时器,防止由于对端未回应导致的长时间等待。FIN_WAIT2状态等待对端的FIN,完成最后两次挥手。接收对端FIN后,状态变化至time_wait,原socket资源被回收,并在时间等待超时后从系统中清除。在被动关闭中,接收FIN进入close_wait状态,应用关闭连接时改变状态为last_ack,并发送本端的FIN。被动关闭的后两次挥手后,连接关闭。出现大量close_wait通常与应用检测到对端FIN时未及时关闭有关,解决方法包括调整连接池的参数或加入心跳检测。操作系统通过包活定时器在超时后强制关闭连接。进程退出时会关闭所有文件描述符,再次触发filp_close函数。在Java中,通过重写finalize方法,GC会在释放内存时关闭未被引用的socket,但不可完全依赖GC来管理socket资源,以避免潜在的内存泄露问题。总结,深入理解TCP关闭过程有助于优化网络应用程序的性能和稳定性,同时阅读Linux内核源代码需要耐心和系统性的方法。

年度Linux6.9内核最新源码解读-网络篇-server端-第一步创建--socket

深入解析年Linux 6.9内核的网络篇,从服务端的第一步:创建socket开始。理解用户空间与内核空间的交互至关重要。当我们在用户程序中调用socket(AF_INET, SOCK_STREAM, 0),实际上是触发了从用户空间到内核空间的系统调用sys_socket(),这是创建网络连接的关键步骤。 首先,让我们关注sys_socket函数。这个函数在net/socket.c文件的位置,无论内核版本如何,都会调用__sys_socket_create函数来实际创建套接字,它接受地址族、类型、协议和结果指针。创建失败时,会返回错误指针。 在socket创建过程中,参数解析至关重要:网络命名空间(net):隔离网络环境,每个空间有自己的配置,如IP地址和路由。

协议族(family):如IPv4(AF_INET)或IPv6(AF_INET6)。

套接字类型(type):如流式(SOCK_STREAM)或数据报(SOCK_DGRAM)。

协议(protocol):如TCP(IPPROTO_TCP)或UDP(IPPROTO_UDP),默认值自动选择。

结果指针(res):指向新创建的socket结构体。

内核标志(kern):区分用户空间和内核空间的socket。

__sock_create函数处理创建逻辑,调用sock_map_fd映射文件描述符,支持O_CLOEXEC和O_NONBLOCK选项。每个网络协议族有其特有的create函数,如inet_create处理IPv4 TCP创建。 在内核中,安全模块如LSM会通过security_socket_create进行安全检查。sock_alloc负责内存分配和socket结构初始化,协议族注册和动态加载在必要时进行。RCU机制保护数据一致性,确保在多线程环境中操作的正确性。 理解socket_wq结构体对于异步IO至关重要,它协助socket管理等待队列和通知。例如,在TCP协议族的inet_create函数中,会根据用户请求找到匹配的协议,并设置相关的操作集和数据结构。 通过源码,我们可以看到socket和sock结构体的关系,前者是用户空间操作的抽象,后者是内核处理网络连接的实体。理解这些细节有助于我们更好地编写C++网络程序。 此外,原始套接字(如TCP、UDP和CMP)的应用示例,以及对不同协议的深入理解,如常用的IP协议、专用协议和实验性协议,是进一步学习和实践的重要部分。linux下socket 网络编程(客户端向服务器端发送文件) 求源代码 大哥大姐帮帮忙 ,。。谢谢

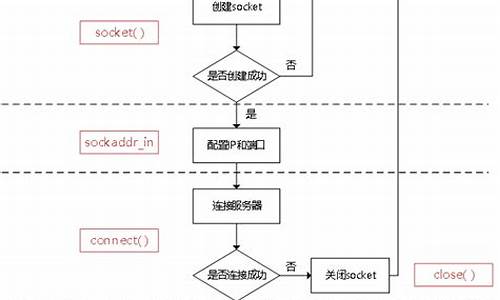

源代码奉上,流程图。。。这个太简单了,你自己看看。。。。。。。

//TCP

//服务器端程序

#include< stdio.h >

#include< stdlib.h >

#include< windows.h >

#include< winsock.h >

#include< string.h >

#pragma comment( lib, "ws2_.lib" )

#define PORT

#define BACKLOG

#define TRUE 1

void main( void )

{

int iServerSock;

int iClientSock;

char *buf = "hello, world!\n";

struct sockaddr_in ServerAddr;

struct sockaddr_in ClientAddr;

int sin_size;

WSADATA WSAData;

if( WSAStartup( MAKEWORD( 1, 1 ), &WSAData ) )//初始化

{

printf( "initializationing error!\n" );

WSACleanup( );

exit( 0 );

}

if( ( iServerSock = socket( AF_INET, SOCK_STREAM, 0 ) ) == INVALID_SOCKET )

{

printf( "创建套接字失败!\n" );

WSACleanup( );

exit( 0 );

}

ServerAddr.sin_family = AF_INET;

ServerAddr.sin_port = htons( PORT );//监视的端口号

ServerAddr.sin_addr.s_addr = INADDR_ANY;//本地IP

memset( & ( ServerAddr.sin_zero ), 0, sizeof( ServerAddr.sin_zero ) );

if( bind( iServerSock, ( struct sockaddr * )&ServerAddr, sizeof( struct sockaddr ) ) == -1 )

{

printf( "bind调用失败!\n" );

WSACleanup( );

exit( 0 );

}

if( listen( iServerSock, BACKLOG ) == -1 )

{

printf( "listen调用失败!\n" );

WSACleanup( );

exit( 0 );

}

while( TRUE )

{

sin_size = sizeof( struct sockaddr_in );

iClientSock = accept( iServerSock, ( struct sockaddr * )&ClientAddr, &sin_size );

if( iClientSock == -1 )

{

printf( "accept调用失败!\n" );

WSACleanup( );

exit( 0 );

}

printf( "服务器连接到%s\n", inet_ntoa( ClientAddr.sin_addr ) );

if( send( iClientSock, buf, strlen( buf ), 0 ) == -1 )

{

printf( "send调用失败!" );

closesocket( iClientSock );

WSACleanup( );

exit( 0 );

}

}

}

/////客户端程序

#include< stdio.h >

#include< stdlib.h >

#include< windows.h >

#include< winsock.h >

#include< string.h >

#pragma comment( lib, "ws2_.lib" )

#define PORT

#define BACKLOG

#define TRUE 1

#define MAXDATASIZE

void main( void )

{

int iClientSock;

char buf[ MAXDATASIZE ];

struct sockaddr_in ServerAddr;

int numbytes;

// struct hostent *he;

WSADATA WSAData;

// int sin_size;

/* if( ( he = gethostbyname( "liuys" ) ) == NULL )

{

printf( "gethostbyname调用失败!" );

WSACleanup( );

exit( 0 );

}

*/

if( WSAStartup( MAKEWORD( 1, 1 ), &WSAData ) )//初始化

{

printf( "initializationing error!\n" );

WSACleanup( );

exit( 0 );

}

if( ( iClientSock = socket( AF_INET, SOCK_STREAM, 0 ) ) == INVALID_SOCKET )

{

printf( "创建套接字失败!\n" );

WSACleanup( );

exit( 0 );

}

ServerAddr.sin_family = AF_INET;

ServerAddr.sin_port = htons( PORT );

// ServerAddr.sin_addr = *( ( struct in_addr * )he->h_addr );

ServerAddr.sin_addr.s_addr = inet_addr( "..2." );//记得换IP

memset( &( ServerAddr.sin_zero ), 0, sizeof( ServerAddr.sin_zero ) );

if( connect( iClientSock, ( struct sockaddr * ) & ServerAddr, sizeof( struct sockaddr ) ) == -1 )

{

printf( "connect失败!" );

WSACleanup( );

exit( 0 );

}

numbytes = recv( iClientSock, buf, MAXDATASIZE, 0 );

if( numbytes == -1 )

{

printf( "recv失败!" );

WSACleanup( );

exit( 0 );

}

buf[ numbytes ] = '\0';

printf( "Received: %s", buf );

closesocket( iClientSock );

WSACleanup( );

}

/////UDP

//服务器

#include< stdio.h >

#include< string.h >

#include< winsock.h >

#include< windows.h >

#pragma comment( lib, "ws2_.lib" )

#define PORT

#define BACKLOG

#define TRUE 1

#define MAXDATASIZE

void main( void )

{

int iServerSock;

// int iClientSock;

int addr_len;

int numbytes;

char buf[ MAXDATASIZE ];

struct sockaddr_in ServerAddr;

struct sockaddr_in ClientAddr;

WSADATA WSAData;

if( WSAStartup( MAKEWORD( 1, 1 ), &WSAData ) )

{

printf( "initializationing error!\n" );

WSACleanup( );

exit( 0 );

}

iServerSock = socket( AF_INET, SOCK_DGRAM, 0 );

if( iServerSock == INVALID_SOCKET )

{

printf( "创建套接字失败!\n" );

WSACleanup( );

exit( 0 );

}

ServerAddr.sin_family = AF_INET;

ServerAddr.sin_port = htons( PORT );//监视的端口号

ServerAddr.sin_addr.s_addr = INADDR_ANY;//本地IP

memset( & ( ServerAddr.sin_zero ), 0, sizeof( ServerAddr.sin_zero ) );

if( bind( iServerSock, ( struct sockaddr * )&ServerAddr, sizeof( struct sockaddr ) ) == -1 )

{

printf( "bind调用失败!\n" );

WSACleanup( );

exit( 0 );

}

addr_len = sizeof( struct sockaddr );

numbytes = recvfrom( iServerSock, buf, MAXDATASIZE, 0, ( struct sockaddr * ) & ClientAddr, &addr_len );

if( numbytes == -1 )

{

printf( "recvfrom调用失败!\n" );

WSACleanup( );

exit( 0 );

}

printf( "got packet from %s\n", inet_ntoa( ClientAddr.sin_addr ) );

printf( "packet is %d bytes long\n", numbytes );

buf[ numbytes ] = '\0';

printf( "packet contains \"%s\"\n", buf );

closesocket( iServerSock );

WSACleanup( );

}

//客户端

#include< stdio.h >

#include< stdlib.h >

#include< windows.h >

#include< winsock.h >

#include< string.h >

#pragma comment( lib, "ws2_.lib" )

#define PORT

#define MAXDATASIZE

void main( void )

{

int iClientSock;

struct sockaddr_in ServerAddr;

int numbytes;

char buf[ MAXDATASIZE ] = { 0 };

WSADATA WSAData;

if( WSAStartup( MAKEWORD( 1, 1 ), &WSAData ) )

{

printf( "initializationing error!\n" );

WSACleanup( );

exit( 0 );

}

if( ( iClientSock = socket( AF_INET, SOCK_DGRAM, 0 ) ) == -1 )

{

printf( "创建套接字失败!\n" );

WSACleanup( );

exit( 0 );

}

ServerAddr.sin_family = AF_INET;

ServerAddr.sin_port = htons( PORT );

ServerAddr.sin_addr.s_addr = inet_addr( "..2." );//记得换IP

memset( &( ServerAddr.sin_zero ), 0, sizeof( ServerAddr.sin_zero ) );

numbytes = sendto( iClientSock, buf, strlen( buf ), 0, ( struct sockaddr * ) & ServerAddr, sizeof( struct sockaddr ) );

if( numbytes == -1 )

{

printf( "sendto调用失败!\n" );

WSACleanup( );

exit( 0 );

}

printf( "sent %d bytes to %s\n", numbytes, inet_ntoa( ServerAddr.sin_addr ) );

closesocket( iClientSock );

WSACleanup( );

}

2024-12-23 07:251211人浏览

2024-12-23 06:481559人浏览

2024-12-23 06:191934人浏览

2024-12-23 05:492102人浏览

2024-12-23 05:301735人浏览

2024-12-23 05:101861人浏览

想要補鐵,還只會啃牛肉嗎?素食朋友就能吃營養品來補鐵嗎?關於鐵質,多的是~你不知道的事!肉類海鮮含鐵量 vs 蔬菜植物含鐵量.肉類海鮮含鐵量動物性食物中富含的鐵為「血基質鐵」,是屬於人體吸收率較好的鐵

「華爾街日報」日前披露,美國計畫將在台灣部署的駐軍人數,由一年前的30人增加到100至200人,此舉是否跨越中國的紅線,引發討論。提「美須挫敗中」 易思安:才能維護國家利益華府智庫「2049計畫研究所