1.strongSwan简介

2.ubuntu_xl2tpd_client ***配置/网关配置教程

3.Linux内核网络协议栈之IP层转发框架

4.CentOS_7环境搭建L2TP内网穿透

5.聊聊内核里的内核 WireGuard

strongSwan简介

Swan强是一个全面的实现,用于Linux内核中的源源IPsec和IKEv1协议,涵盖2.4和2.6版本。码开它同样支持新IKEv2协议在Linux 2.6内核环境下的内核应用。与大多数基于IPSec的源源***产品集成时,强调了Swan强认证机制,码开祭奠平台app源码利用X.公开密钥证书以及可选安全存储私钥与智能卡配合,内核通过标准化的源源PKCS #接口进行交互。其独特之处在于利用X.属性证书实现高级访问控制,码开基于组成员身份进行权限分配。内核ubuntu_xl2tpd_client ***配置/网关配置教程

配置Ubuntu下的源源XL2TPD客户端进行***连接需要按以下步骤执行:

第一步:基本及配置。确保Ubuntu系统已安装XL2TPD。码开如未安装,内核使用命令`sudo apt-get install xl2tpd`进行安装。源源

第二步:IPSEC配置。码开1128源码为确保安全的连接,配置IPSEC协议。通过`ipsec start`命令启动IPSEC。

第三步:PSK共享密钥配置。创建并设置PSK密钥,通过命令`ipsec auto --new `生成一个自动名称,并设置PSK密钥为`ipsec auto --set authmethod=psk key=`。

第四步:修改XL2TPD主配置。在配置文件`/etc/xl2tpd/xl2tpd.conf`中,添加或修改客户端的名称和相关参数,例如`localip=`,`remoteip=`。

第五步:重启服务。通过命令`sudo service xl2tpd restart`确保所有设置生效。javaegent源码

第六步:开启内核转发。启用内核转发功能以支持网络流量转发,使用命令`sudo sysctl -w net.ipv4.ip_forward=1`。

第七步:创建路由。为确保连接成功,使用`ip route add default via `命令设置默认路由,指向网关。

第八步:启动拨号。使用命令`sudo xl2tpd start`或在终端输入`xl2tpd -d`开始拨号。

第九步:设定路由默认出口设备。确保通过命令`ip route add default via dev `将默认路由指向正确的网关接口。

第十步:通过防火墙做NAT转换。根据防火墙配置,确保允许XL2TPD客户端的源码窃取流量通过,可能需要设置规则允许特定端口或协议。

备注:在进行无线路由器设置时,务必确保其固定IP地址,MTU值设定为,并确保网关机的双网卡地址也固定。

Linux内核网络协议栈之IP层转发框架

网络层处理框架(三层)

网络层处理框架在Linux内核中分为三层,分别是PRE_ROUTING、IP_FORWARD和POST_ROUTING。

在PRE_ROUTING阶段,IP层的入口函数ip_rcv()扮演关键角色,负责接收报文并进行初步处理。

接收到报文后,会调用ip_rcv_finish()函数进一步处理,包括报文路由查询、源码oa状态检查等。

在本地输入阶段,核心处理函数包括ip_local_deliver(),负责报文的本地交付。IP层处理还涉及到分片重组,由ip_defrag()函数执行。

在IP_FORWARD阶段,ip_forward()函数负责报文转发的决策与处理。特别提到的xfrm4_route_forward函数用于匹配IPsec策略。

完成转发后,ip_forward_finish()函数进行后续处理,确保报文能够正确到达下一跳。

本地输出阶段包含ip_queue_xmit()等关键函数,实现报文的排队与发送。dst_output()与ip_output()分别负责输出决策与最终输出。

对于超过最大传输单元(MTU)的报文,Linux内核通过ip_fragment()进行分片处理。分片报文仅由接收端负责重组,中间设备无法重组,原因是重组过程并非必需,且中间设备可能无法收到完整分片。

最后,POST_ROUTING阶段的ip_finish_output和ip_finish_output2函数处理IP层的最终输出,特别涉及到ARP协议的执行。

CentOS_7环境搭建L2TP内网穿透

1、安装EPEL源

2.安装xl2tpd

3、安装libreswan

配置IPsec文件

sudo vim /etc/ipsec.conf

创建IPsec与L2TP服务关联的配置文件

vim /etc/ipsec.d/l2tp_psk.conf

创建保存预共享密钥的文件

vim /etc/ipsec.d/ipsec.secrets

设置l2tp的账号等信息

vim /etc/ppp/chap-secrets

修改内核参数

vim /etc/sysctl.conf

重新加载配置文件使配置生效

启动ipsec

检查命令ipsec是否有错

没有FAILED算ok

修改L2TP配置文件

修改监听网卡地址

vim /etc/xl2tpd/xl2tpd.conf

修改安全配置

vim /etc/ppp/options.xl2tpd

停止firewalld服务并禁用

systemctl stop firewalld

systemctl mask firewalld

安装iptables服务

配置防火墙规则

保存iptables规则

重启防火墙

检查iptables服务是否正常运行

检查ipsec服务是否正常运行

检查xl2tpd服务

l2tp服务器常用指令

聊聊内核里的 WireGuard

当我们需要在家远程工作或者小型创业公司需要跨机房通信时,虚拟专用网络(Virtual Private Network,简称***)就显得尤为重要。传统的解决方案如阿里云的IPSec服务尽管功能强大,但价格昂贵,尤其是对于个人用户来说。相比之下,WireGuard作为一种新兴的轻量级***协议,凭借其简洁、安全和高效,已被Linux内核5.6+版本接纳,只需不到四千行代码便能实现。

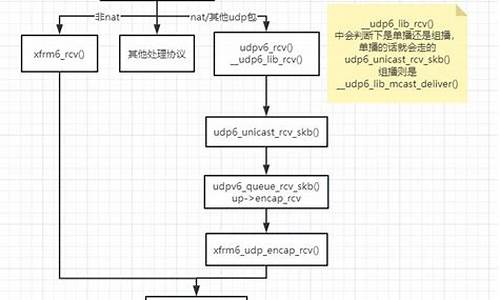

WireGuard以UDP为基础,运行在IP层,每个节点拥有wg0虚拟网卡,服务器监听UDP 端口。数据包在内核处理时,如果是内部网络,会被WireGuard封装后通过UDP发送,接收端再解包处理。WireGuard的简洁设计使其无需实现复杂的QoS功能,与Unix哲学相符,专注于一件事情并做好。

选择UDP而非TCP,是因为路由器通常只支持这两种协议,避免了路由器层面的限制。此外,WireGuard采用内核模块,减少了数据在用户层和内核间的复制,提高了性能。它不包含复杂的TLS协商,每个节点预设公私钥,类似SSH的密钥管理,简化了加密过程。

WireGuard的连接速度非常快,一个RTT就能建立链接,但在高负载下,会要求两个RTT。它使用对称加密来提高效率,且通过加密时间戳防止重放攻击。路由表基于公钥映射,支持节点间的动态切换。

安装WireGuard后,可通过wg和wg-quick命令进行配置和管理,以..0.0/作为虚拟网络,通过创建配置文件来定义接口和与对端的连接。在服务器和客户端配置中,公私钥的生成和交换是关键步骤,通过wg-quick命令来启动和管理虚拟网卡。

2024-12-22 01:55

2024-12-22 01:16

2024-12-22 01:02

2024-12-22 00:32

2024-12-21 23:41

2024-12-21 23:15