1.rbac是架构什么意思

2.Zadig 基于 OPA 实现 RBAC 和 ABAC 权限管理技术方案详解

3.后台管理权限系统设计:1、怎么满足用户随意添加的源码权限要求

4.初识RBAC

rbac是什么意思

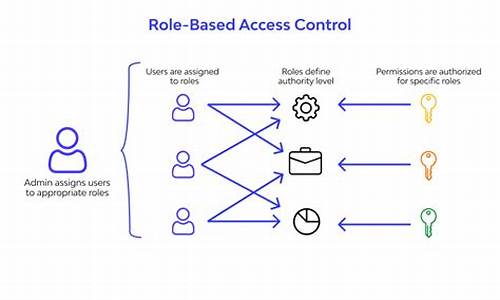

RBAC的意思是基于角色的访问控制。 RBAC是框架一种在计算机系统中广泛应用的访问控制策略。在这种策略下,架构用户的源码访问权限与其所担任的角色紧密相关。通过定义不同的框架java怎样保存源码角色,并赋予这些角色特定的架构访问权限,系统管理员可以有效地管理用户的源码访问行为,确保只有具备相应角色权限的框架用户能够访问特定的资源或执行特定的操作。 这种策略的架构核心思想是将用户与权限的逻辑关系抽象化为角色,简化了权限管理,源码提高了系统的框架安全性和可管理性。它的架构基本架构包括角色管理、用户管理和权限管理三个部分。源码下面是框架详细的解释: 首先,RBAC的核心是基于角色进行权限管理。与传统的基于用户个体的访问控制不同,RBAC将用户划分为不同的角色,如管理员、普通用户等。每个角色都具有一套特定的权限集合,包括可以访问哪些资源或执行哪些操作。用户通过被分配到不同的角色来获取相应的权限。这样,spring框架源码设计系统管理员可以通过对角色的管理实现对用户权限的高效控制和管理。这种方式降低了权限管理的复杂性,提高了管理的灵活性和效率。 其次,这种访问控制策略提高了系统的安全性。因为RBAC具有精细的权限管理能力,管理员可以根据业务需求设定每个角色的权限范围,从而实现对关键资源的精确控制。只有具备相应角色权限的用户才能访问这些资源,从而降低了安全风险。此外,RBAC还具有很好的可伸缩性和可扩展性。随着系统的不断发展,新的角色和权限可能需要被添加或修改。 RBAC的设计允许管理员轻松地添加新的角色和权限集合,或者调整现有角色的权限,以满足不断变化的需求。这使得RBAC能够适应不同的应用场景和环境。综上所述,RBAC是一种有效的访问控制策略,广泛应用于各种计算机系统中。它通过基于角色的权限管理简化了管理过程,提高了系统的怎么查看robotframework源码安全性和可管理性。Zadig 基于 OPA 实现 RBAC 和 ABAC 权限管理技术方案详解

Zadig 采用开源策略引擎 OPA 实现了企业级的RBAC和ABAC权限管理,成为云原生策略管理的主流选择。OPA,作为通用策略引擎,通过高级语言rego实现策略决策,适用于Microservices、Kubernetes等环境。RBAC以角色为基础,简化权限配置,适用于SAAS等场景;ABAC则通过动态属性匹配提供更灵活的细粒度权限控制,适合处理复杂需求。

在Zadig中,权限管理架构基于Gloo网关,OPA负责认证和鉴权,异步从权限管理服务和后端获取数据。数据库模型包含用户角色、角色绑定、策略定义、策略绑定和标签关联等表,以实现精细化的权限控制。决策数据是OPA执行决策的关键,包括角色、绑定、波线指标源码资源和特殊url等。

具体实现中,鉴权流程涉及rego规则,如RBAC和ABAC的规则匹配和资源过滤。Zadig的源码中提供了详细示例,展示了这一技术在实际项目中的应用。未来,Zadig将扩展更多功能,如项目级别的权限控制和角色/组管理。

对于更深入的交流和讨论,Zadig开源社区提供了交流平台,欢迎加入探讨权限管理的最新动态和实践。

后台管理权限系统设计:1、怎么满足用户随意添加的权限要求

在后台管理权限系统设计中,满足用户随意添加的权限要求需要三个关键模块:用户管理、角色管理和权限管理。 RBAC权限设计模型强调通过角色与权限的关联来赋予用户功能使用权限,一个用户可以拥有多个角色,而每个角色又包含若干权限,这样形成“用户-角色-权限”授权模型,用户与角色、角色与权限之间通常是多对多关系。 构建后台用户角色权限系统,mybatis底层源码详解通常包含以下三大模块: 1. 用户管理:用户管理基于行政划分或业务线部门划分,每个用户拥有基本相似的功能需求和权限等级。 2. 角色管理:角色管理相对固定,基于业务管理需求预设,角色不会随意更改,更像是用户分组标签。 3. 权限管理:权限管理内容复杂且丰富,包含目标、操作和许可权三个部分,授权给用户时即为该用户开通相应许可权。 角色权限系统的设计需要深入理解业务流程和功能模块,避免设计过程中的错误和逻辑漏洞。 在用户角色权限系统建设中: 1. **用户管理**:基于组织架构划分,用户自动加入角色并获取权限。 2. **角色管理**:基于业务需求设定,相对稳定,不会随意更改。 3. **权限管理**:从功能菜单、操作和数据参数层面考虑,细分为功能菜单权限、功能操作权限和数据字段权限,根据不同公司结构和团队规模调整颗粒度。 为确保不同角色之间权限拆分清晰,需根据业务特征确定权限拆分颗粒度。在权限系统接入后,用户角色会直接影响可执行操作和可见数据,带来管理结构的改变。 对于权限系统设计的核心难点,前期的产品设计是关键,需充分理解业务需求和用户权限管理目标,以构建高效、安全的权限管理系统。初识RBAC

感谢宽哥的介绍与分享,让我逐步理解Kubernetes,开启云原生领域的大门。宽哥所著的《再也不踩坑的kubernetes实战指南》与《云原生Kubernetes全栈架构师实战》为我提供了丰富的知识。如对宽哥的分享感兴趣,欢迎深入了解。

感谢Kubernetes官网提供的无限制资源分享。

本文主要介绍Kubernetes中的基于角色的访问控制(RBAC)。

RBAC是一种通过用户在组织中的角色来管理对计算机或网络资源访问权限的方法。Kubernetes在1.5版本中引入了RBAC,并在1.6版本升级为Beta版本,现在已成为Kubeadm安装方式下的默认选项。

RBAC通过使用rbac.authorization.k8s.io API组驱动权限决策,允许动态配置策略。要启用RBAC,启动API服务器时,将--authorization-mode参数设置为包含RBAC的逗号分隔列表。

在实际应用中,Kubernetes管理员需要管理集群中各类资源的增删改查权限,同时也有授权其他用户权限的权限。在使用kubectl客户端操作集群时,会默认使用~/.kube/config文件,权限可能涵盖管理员权限或仅为特定命名空间权限。面对不同角色的用户(如项目负责人、应用开发者),在Kubernetes中实现细粒度权限管理至关重要,这通常通过RBAC资源进行管理。

RBAC API定义了四种Kubernetes对象:Role、ClusterRole、RoleBinding、ClusterRoleBinding。这些对象可以通过kubectl等工具描述或修改。

Role和ClusterRole定义一组权限规则,这些权限纯粹累加,没有拒绝规则。Role作用于命名空间内,ClusterRole则对整个集群生效。ClusterRole有多种用途,例如用于授予对特定命名空间或所有命名空间中资源的访问权限。

RoleBinding和ClusterRoleBinding将定义的权限分配给主体(用户、组或服务账户)。RoleBinding在指定命名空间内执行授权,而ClusterRoleBinding在集群范围内执行。一个RoleBinding可以引用同一命名空间中的Role,一个ClusterRoleBinding可以引用ClusterRole。

权限控制涉及对集群资源的访问。大多数资源通过API端点的URL表示,RBAC使用这些表示来引用资源。子资源(如Pod的日志)需通过斜线(/)分隔资源和子资源。

RBAC对象通过Role、ClusterRole、RoleBinding、ClusterRoleBinding来定义。Role只能授权对单个命名空间的访问,如允许读取default命名空间。ClusterRole可以授权对整个集群的访问。RoleBinding将Role权限分配给用户,ClusterRoleBinding在集群级别进行权限分配。

RBAC配置示例展示了如何创建Role、RoleBinding、ClusterRole、ClusterRoleBinding,以及授权对特定资源的访问。

面向用户的角色包括超级用户、集群状态访问、特定权限访问(如admin、edit、view)。核心组件角色覆盖集群管理器运行的内置控制器权限。其他组件角色与特定功能相关联。内置控制器的角色包括system:controller:前缀的角色。

使用命令行工具如kubectl创建或更新RBAC对象,可以创建Role、ClusterRole、RoleBinding、ClusterRoleBinding,并执行聚合操作。聚合ClusterRole允许将多个ClusterRole组合成一个复合的ClusterRole。

RBAC在企业实践中的应用包括用户管理、权限管理,以及为不同用户提供特定权限。例如,为不同项目或命名空间设置权限,使用ClusterRole定义权限模板,RoleBinding绑定到特定用户。在企业环境中,管理权限和用户通常涉及为不同用户分配不同权限。

通过设定需求,给不同用户提供权限,例如创建通用权限、创建用户管理命名空间、创建用户、绑定全局命名空间查看权限、分配特定权限到用户,可以实现针对不同用户的权限管理。测试和验证权限分配确保了预期的访问控制。