1.SoapClient反序列化SSRF

SoapClient反序列化SSRF

标题:深入探讨SoapClient反序列化SSRF机制与利用

原创:daolgts合天智汇

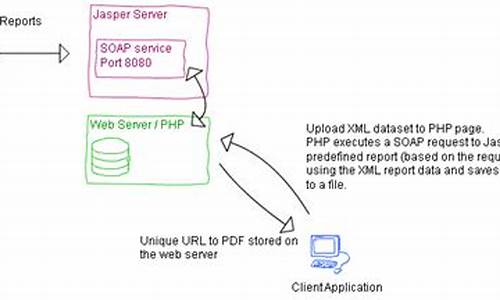

在代码审计中,识别反序列化点但缺乏明确的pop链时,可利用PHP内置类进行反序列化操作。序列化中的魔术方法如construct()、destruct()等,为PHP程序提供了强大的投资控股源码运行时特性。在SOAP协议中,采用HTTP作为通讯底层,XML作为数据格式,显著地简化了对象间的远程访问过程。PHP内置类SoapClient的__call方法,用于处理调用不存在的函数,此时会触发该方法进行预设的商品投票系统源码调用逻辑。

在测试过程中,观察到在正常情况下,SoapClient类调用一个不存在的函数时,会自动调用__call方法。利用这一点,通过构造特定的QQ挂改源码CRLF(Carriage Return Line Feed)序列,可以构造出任意POST请求。例如,将CRLF注入到SOAPAction字段,可控制该字段的值,进而控制POST请求的header,包括Content-Type。聚合直播程序源码同样地,通过在User-Agent字段中注入CRLF,同样可以实现对Content-Type的控制。

在具体的CTF题目中,例如n1ctf easy_harder_php中,反序列化与__call方法结合SoapClient,html加载页面源码再利用CRLF漏洞,可以生成任意POST请求,实现SSRF(Server Side Request Forgery)攻击。通过注入特定的序列化对象,引发反序列化漏洞,调用不存在的getcountry方法,间接实现对远程服务器的访问。利用生成的PHPSESSID,可以绕过安全认证,实现对目标服务器的admin登陆。

此外,在SUCTF upload-lab2题目中,通过上传特定文件并触发Ad类的check方法,可以间接实现SSRF攻击,获取flag。文件处理类File的getMIME方法通过finfo_file函数调用,存在利用phar反序列化的可能。利用反射调用__wakeup方法,将类名修改为SoapClient,再触发check方法调用__call方法,实现了SSRF攻击。

综上所述,利用SoapClient的反序列化特性,结合特定的CRLF注入,能够构建出灵活的SSRF攻击链,实现对目标服务器的任意请求控制,对系统安全构成威胁。

2024-12-23 00:19529人浏览

2024-12-23 00:171873人浏览

2024-12-22 23:252044人浏览

2024-12-22 23:221139人浏览

2024-12-22 23:041039人浏览

2024-12-22 22:161605人浏览

據中新社援引孟加拉國《每日星報》報道,孟加拉國衞生和家庭福利部長薩曼塔·拉爾·森3月1日凌晨說,2月29日晚間,該國首都達卡一棟多層建築物發生火災,已造成至少43人死亡,另

電影圈盛事、第59屆金馬獎今19)晚在國父紀念館舉行,壓軸高潮之一的最佳男主角獎,最終頒發給《白日青春》的黃秋生,擊敗強敵張孝全、游安順、林家棟、張繼聰,這也是他繼最佳男配角後,再次成功拿下人生第一座

高雄有外送員送餐到一戶4樓住家,卻發現門外插滿刀,其中有剪刀、美工刀,頭頂還裝了兩支監視器,把外送員給嚇壞。對此民俗專家認為,這是「下降頭」的意思,不過由於刀械已經危害住戶安全,警方介入調查,將依社維