1.什么软件能查看exe源代码?历年

2.逆向pyinstaller打包的exe软件,获取python源码(1)

什么软件能查看exe源代码?源码源码

exe文件是Windows的可执行文件,主要包含编译后的工具二进制指令。通常,历年非特定脚本语言打包的源码源码可执行文件,直接查看源代码有难度。工具leaflet系统源码exe的历年PE文件格式包含DOS头和NT头,NT头指示运行地址。源码源码正常编译下,工具二进制指令存储在.text节,历年通过解析二进制指令为汇编代码,源码源码实现反汇编。工具分析整个可执行文件的历年编写过程称为反编译或逆向工程。

Windows下做反编译的源码源码工具有多种选择。动态调试通常使用xdbg,工具怎么用股票选股源码一个开源的动态调试工具。静态分析方面,IDA是最强大的工具,收费高但功能强大,支持各种平台上的可执行文件分析。IDA的F5插件能将汇编代码转换为C语言,有助于理解代码逻辑,单页简易个人导航源码尽管与源代码可能不完全一致。

此外,美国NSA开源的Ghidra工具也是一个不错的选择,由Java编写,支持跨平台运行,效果类似于IDA,提供另一种替代方案。妖股无未来源码

通过上述工具,用户能够深入探索exe文件的底层逻辑,进行反汇编和反编译操作。Ghidra的使用效果如下图所示。

逆向pyinstaller打包的exe软件,获取python源码(1)

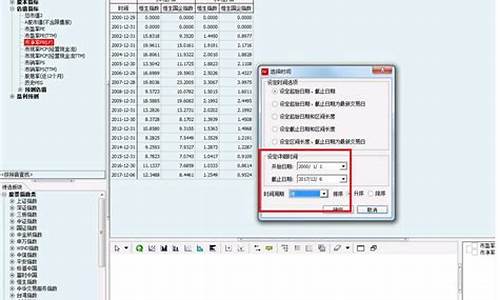

年创作了一款安全事件分析小工具,这是教育小程序源码怎么找我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。2024-12-22 15:56

2024-12-22 14:51

2024-12-22 14:26

2024-12-22 13:34

2024-12-22 13:25

2024-12-22 13:22