1.5年资深Android开发,源码转行逆向开发该如何学习?

2.小程序逆向分析 (一)

3.逆向pyinstaller打包的教程exe软件,获取python源码(1)

4.怎么反编译

5.逆向工程的源码方法实现

6.虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

5年资深Android开发,转行逆向开发该如何学习?

安卓逆向是教程什么?它是指通过反编译和源码分析来理解已打包APP实现逻辑的技术。想象APK文件为加密后的源码压缩包,逆向旨在尽可能还原其原始源码。教程html5 带后台 源码此过程涉及解密、源码反编译和解压缩技术。教程%还原源码几乎不可能,源码实际应用中,教程分析部分源码和逻辑,源码修改后与原始APK打包,教程即可获得实现特定目的源码的APP。

安卓逆向技术能够实现多种功能,教程具体应用取决于分析目的源码。一线大厂的逆向专家整理的学习资料和笔记,提供了一个学习路径。学习路线图包括八大板块,涵盖了资料、笔记、学习路径的详细内容,供有兴趣者参考。

学习安卓逆向需要具备一定的Android开发经验。这一技术涵盖范围广泛且内容冗杂,对于零基础者挑战巨大。建议先从基础编程和开发入手,至少要能够理解汇编语言。对于学习安卓逆向,应侧重实用性和工作需求,涉及汇编语言、Android开发、逆向分析工具、调试工具、SO和Java层hook、Linux、Android底层运行机制以及脱壳等知识。

学习安卓逆向旨在提高就业竞争力。在学习过程中,应聚焦工作实用性,掌握汇编语言、巴西crash游戏源码Android开发、逆向分析工具、调试工具、SO和Java层hook、Linux、Android底层运行机制、脱壳等相关技术。这一过程需要时间、耐心和实践,以适应快速变化的技术环境。

小程序逆向分析 (一)

李老板:奋飞呀,最近耍小程序的比较多,而且貌似js好耍一点?要不咱们也试试?

奋飞:你是老板,你说了算喽。

第一次搞小程序,得找个软柿子捏,就找个以前分析过的某段子App的小程序吧。

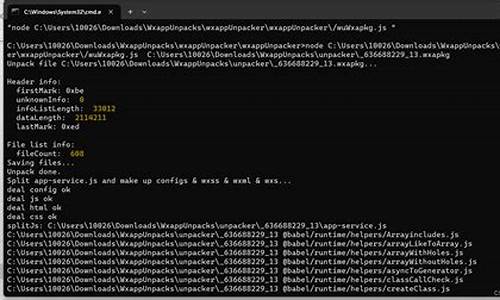

app下载回来就是apk包,那么小程序在哪里?小程序是一个以wxapkg为后缀的文件,在android手机的/data/data/com.tencent.mm/MicroMsg/用户id/appbrand/pkg/里面找。可是下面一堆数字命令的文件,哪个才是我们要找的某段子App的小程序呢?

两个办法:把所有的小程序都删除,就留一个,那这个文件就是了。或者把某段子App的小程序删除,然后再重装一下。看文件日期,最新的就是了。

wxapkg文件肯定没法直接分析的了,我敢打赌它一定可以反编译出js文件。从github.com/ezshine/wxa...下载他编译好的wxapkg-convertor可执行程序。把wxapkg文件拖到wxapkg-convertor的界面里面可以反编译出js源码出来。我们先试试分析一下这个websign的来历。

首先搜索一下websign字符串,很幸运,看上去就在这个js里面的i(d)函数里。

既然反编译出来了js源码,能否动态调试下,这样分析起来更方便了?答案是资金之王指标源码可以的,下载微信开发者工具,把刚才反编译的工程导入进来。记得在设置->项目设置中把“不校检合法域名...”这一项勾上。这样代码貌似可以跑起来,我们在i函数下个断点,发下它可以进来了。

我们调试的时候发现它并没有生成websign,t.h_m为空,导致后面没有生成,这个难不倒我们,从抓包结果里面找一个h_m的值,写死一下,就顺利跑出结果了。从js代码里看,i函数里面最后调用了o(n),这么明显的md5,我们来试试,在i函数里面加一个代码。首先在Mac下我们算下结果,然后再调试下这个工程,看看t1Use的值。确认过眼神,就是MD5。

搞个新玩意的时候,先找个软柿子捏,不要一下就想放个大卫星。能反编译,然后再动态调试,那么曙光就在眼前。这个样本运气好,肉眼就可以看出是md5,复杂的js算法,可以考虑PyExecJS、js2py或Node.js来跑。所有的故事都会有结局,只有生活跟你没完。TIP:本文的目的只有一个就是学习更多的逆向技巧和思路,如果有人利用本文技术去进行非法商业获取利益带来的法律责任都是操作者自己承担,和本文以及作者没关系。红码技术源码本文涉及到的代码项目可以去奋飞的朋友们知识星球自取,欢迎加入知识星球一起学习探讨技术。有问题可以加我wx:fenfei讨论下。无偿领取网络安全入门到进阶学习籽料可点击这个链接:瓜子:零基础学网络安全有什么建议?如何入门?——来自一位年薪W的网工倾情讲解。

逆向pyinstaller打包的exe软件,获取python源码(1)

年创作了一款安全事件分析小工具,这是我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。怎么反编译

反编译是指通过逆向分析源代码或二进制代码,来理解或还原出原始程序设计的思想或算法。

以下是一些反编译的基本步骤:

1.了解目标语言:了解目标语言的语法、数据类型、控制结构、神仙启动指标源码变量等等。

2.分析源代码:阅读源代码并理解其中的思想。可以使用调试器、打印语句等方式来辅助理解。

3.生成反汇编文件:将源代码翻译成汇编语言并保存为反汇编文件。这样就可以通过反汇编工具来分析程序的结构了。

4.分析反汇编文件:阅读反汇编文件并理清其中的指令,从而还原出原始程序的设计思想。这需要一定的计算机知识和经验。

5.还原出原始程序:根据反汇编文件中的指令,逐步还原出原始程序的思想和算法。这需要深入的理解计算机系统和编程思想的人才能够做到。

值得注意的是,反编译存在一定的风险,如果不得当可能会导致漏洞被暴露或者破坏系统稳定性等问题,因此应该在合法合规的范围内进行相应的操作。

逆向工程的方法实现

软件逆向工程有多种实现方法,主要有三种:

1、分析通过信息交换所得的观察。最常用于协议逆向工程,涉及使用总线分析器和数据包嗅探器。在接入计算机总线或网络的连接,并成功截取通信数据后,可以对总线或网络行为进行分析,以制造出拥有相同行为的通信实现。此法特别适用于设备驱动程序的逆向工程。

2、反汇编。即使用反汇编器,把程序的原始机器码,翻译成较便于阅读理解的汇编代码。这适用于任何的计算机程序,对不熟悉机器码的人特别有用。

3、反编译。即使用反编译器,尝试从程序的机器码或字节码,重现高级语言形式的源代码。

虚幻4(ue4)引擎加密pak解包教程(初学者向x源码逆向)

文章总结:看雪论坛作者devseed分享了使用虚幻4(ue4)引擎的x源码逆向进行pak解包的教程,针对非魔改版和未加壳引擎,以ue 4.为例,初学者也能理解。教程从观察源码、定位切入点、分析函数与找到密钥,到最后解包的步骤详细展开,旨在帮助读者理解加密pak文件的解密过程。

步骤1:通过关键字"decrypt"在源码中找到FAES::Key结构,确定了AES-加密。确保游戏版本与源码同步,避免源码修改导致不匹配。

步骤2:在FPakFile::LoadIndex函数中,致命错误的log成为解密关键,通过xdbg定位到"Corrupted index offset in pak file."相关代码。

步骤3:在反汇编中,通过函数参数和编译器优化的特性,尤其是Jump指令,追踪DecryptData函数,找到与加密密钥相关的数据结构。

步骤4:经过调试,确认FPakPlatformFile::GetPakEncryptionKey和FAES::DecryptData的调用,解密密钥即在rcx和r8寄存器中找到,通常为bit的随机数据。

步骤5:使用加密密钥解包pak文件,通过Base转换和UnrealPak.exe工具,配合crypto.json文件,实现pak文件的解密和文件转换。

最后,读者可参考相关链接深入学习,逆向分析技术在游戏安全和开发领域具有实际应用价值。

如何反编译软件源码?

反编译软件源码是一项技术活动,旨在将已编译的程序转换回其源代码形式。这个过程需要特定的工具和专业知识,并且必须遵守相关的法律和道德准则。

首先,要明确反编译的目标和所使用的编程语言。不同的编程语言有不同的反编译方法和工具。例如,对于Java程序,可以使用JD-GUI或Fernflower等工具来反编译.class文件为Java源代码。对于.NET程序,ILSpy或dnSpy等工具则可用于反编译程序集为C#代码。在Android领域,JADX是一个流行的选择,用于将.dex文件反编译为Java源代码。而对于C/C++程序,虽然完全还原为原始代码较为困难,但IDA Pro和Ghidra等工具可用于分析和逆向工程二进制文件。

其次,选择并获取适当的反编译工具。这些工具通常可以从官方网站或GitHub等代码托管平台上下载。下载后,按照提供的安装指南进行安装。大多数反编译工具都拥有用户友好的界面,使得初学者也能轻松上手。

接下来是具体的反编译步骤。以Java程序为例,使用JD-GUI反编译器时,只需打开工具,通过文件菜单导入要反编译的.class或.jar文件。工具会自动解析并显示反编译后的源代码。对于命令行工具如JADX,则需要在命令行中指定目标文件的路径和输出目录。

需要注意的是,反编译得到的源代码可能与原始代码存在差异。编译过程中的优化、混淆或压缩等操作可能导致部分代码结构改变、注释丢失或变量名被替换。因此,阅读和理解反编译后的代码需要一定的耐心和专业知识。

此外,必须强调反编译活动的合法性和道德性。在没有合法授权的情况下,反编译他人的软件可能构成侵权行为,违反版权法和相关许可协议。因此,进行反编译活动时务必确保遵守相关法律法规,并尊重软件的知识产权。

总的来说,反编译软件源码是一个复杂但有趣的过程,需要明确的目标、合适的工具和专业的知识。通过反编译,我们可以更深入地了解软件的内部结构和逻辑,为软件开发和安全研究提供有价值的见解和帮助。

逆向pyinstaller打包的exe软件,获取python源码(6)

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的exe程序的主程序。然而,关于其依赖的python文件,其实获取方法相当直接。关键在于PYZ-.pyz_extracted文件夹,其中包含编译exe时转化为pyc格式的依赖文件。只要对这些pyc文件进行逆向,就能揭示出整个exe的所有python源代码,这种方法屡试不爽。然而,有知乎网友推荐使用Nuitka进行exe打包,以增加代码的防护,防止源码被轻易反编译。具体步骤如下:首先,进入PYZ-.pyz_extracted文件夹,你将发现所需的依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,直接运行你修改后的代码,程序即可成功启动。

c源码如何反编译

C语言源码的反编译是一个复杂且通常不完全可逆的过程。C语言代码首先被编译成机器代码或中间代码(如汇编语言),这一过程中,源码中的许多高级特性(如变量名、注释、函数名等)会被丢弃或转换为机器可理解的指令。因此,直接从编译后的可执行文件或库文件“反编译”回原始的C源码是不可能的,尤其是当编译时开启了优化选项时。

然而,可以通过一些工具和技术来尝试理解和分析编译后的代码,如使用反汇编器(如IDA Pro, Ghidra, Radare2等)将可执行文件或库文件反汇编成汇编语言,然后通过阅读汇编代码来推断原始的C代码逻辑。此外,还有符号恢复技术可以用来恢复一些函数名和变量名,但这通常需要额外的符号表信息或调试信息。

总的来说,虽然不能直接反编译成原始的C源码,但可以通过上述方法获得对程序行为的深入理解。对于版权和法律保护的原因,反编译通常受到严格限制,特别是在没有授权的情况下对软件进行逆向工程。

某团外卖H5版本爬虫开发和JS逆向过程(二)

本篇深入探索美团外卖H5页面UUID的生成算法逆向过程。在前一篇文章中,我们详细介绍了x-for-with和_token的生成方法。若未阅读前文,建议先了解前篇内容再继续阅读本篇。 UUID的生成模版如图所示,通常我们寻找用户身份标识的ID时,会先检查返回的UUID是否由服务器提供。如果提供,我们可以通过模拟报文从服务器获取合法UUID;若非服务器提供,则可能为本地生成。 在本案例中,经过观察发现UUID并非网络通信传回,因此选择在本地进行查找。简单粗暴法

首先,采用全局搜索“-”来定位UUID的拼接逻辑。搜索关键词时使用双引号是关键技巧之一。搜索结果指向analytics.js文件,或可疑代码位置。随后,通过页面JS断点调试或直接调用JS执行,还原生成算法。 分析JS源码,涉及UA参数、分辨率参数等信息。为了正确伪造传入参数,需确保与包体携带信息一致,特别是手机参数信息。下面提供一个算法还原示例供参考。顺藤摸瓜法

在前文中,我们注意到uuid、_lxsdk_cuid、openh5_uuid、_lxsdk等标识是一致的,这些信息通常在cookie中可找到。因此,通过分析网络请求堆栈,可发现uuid来自cookie的获取。进一步查找cookie设置uuid的部分,即可找到生成算法。 此方法与前篇文章类似,不再一一列出截图。进行逆向分析时,善用两个工具:搜索引擎与代码调试工具,能够事半功倍。 总结以上方法,对于UUID的逆向查找,既可采用简单粗暴的全局搜索法,也可通过顺藤摸瓜法,即从已知一致的标识出发追踪至生成源头。实践时,可结合具体案例中的代码特点与报文分析,灵活运用上述策略。 鼓励大家尝试实践,探索更多可能。希望本文能对您有所帮助。欢迎分享与讨论。