【落地页系统源码在哪】【源码web view】【变现项目源码】socat源码

1.socatԴ??

2.黑客工具软件大全100套

3.使ç¨å½ä»¤è¡å¯åHAProxyçBackend

4.使用命令行启停HAProxy的Backend

5.QEMU Monitor 使ç¨

6.构建yocto编译环境

socatԴ??

大家好,我是噩梦飘雷~

自从去年入手了极空间新Z4,使用至今也有快一年的时间了。

极空间在NAS系统和APP的人性化、易用程度方面做得极佳,无论在PC端还是落地页系统源码在哪移动端,只需要一个APP就能完整使用NAS的所有功能,并且远程使用极为方便,所以家里老人和媳妇也能轻松学会用法,好评如潮。

不过有一说一,之前在使用这台新Z4时,还是有些遗憾的。

极空间虽然给NAS标配了非常方便的远程访问功能,我们不需要自己折腾内网穿透之类的骚操作就能轻松使用,但这只是针对极空间系统的官方功能而言。在之前,由于极空间的底层权限设置,个人最喜欢的Zerotier One无法安装使用。如果自己折腾Docker的话,也无法通过官方的中转服务来远程管理,只能通过自行折腾Tailscale或者DDNS之类的方式来解决。

不过前几天在电脑上用极空间客户端的时候,无意中发现系统通知Z4已经更新了新版本固件,其中有一条是“上线远程访问,外网控制Docker镜像”,这就让我一下子来了兴趣。

因为习惯了使用Docker版的Transmission来下载PT资源和保种,所以期待这个远程访问Docker的功能已经很久了,相信也有不少喜欢用Docker的源码web view老哥和我有一样的需求。

经过尝试,这次极空间听取用户意见后解决了这个大痛点,用着确实方便,所以就赶紧写篇笔记同大家分享一下具体的使用方法。

另外,根据@值友 老哥的经验,还可以用这个远程访问功能管理路由器之类的家中其他设备,连DDNS的麻烦都省去了,在此一并为大家介绍操作方法。

在将极空间NAS更新到最新版本后,可以在极空间NAS的客户端中找到远程访问功能的图标,点击运行即可:

会提示一个远程访问免责声明,无视即可,直接点确定:

远程访问功能的界面倒是挺简单的,打开之后我们直接选“添加新的连接”即可:

然后在这里填入相关信息。备注里填写入这个连接的名字就好,端口+URL部分,填入我们使用的Docker的相关端口号就行。

比如我用的Docker版Transmission的端口号是,在这里就这样填,非常简单:

点击保存后,即可看到刚才我们建立的新连接。

在使用时候,只需要直接点击这个连接,即可跳转出一个类似内置浏览器的窗口,直接可以访问到我们的Docker Transmission了,特别方便。

同样,再来尝试将安装的变现项目源码Docker版内网测速软件SpeedTest给加入进来:

使用起来同样极为方便:

这里我们需要使用iii大佬开发的“Lucky”的工具,可以替代socat来转发家中局域网内的ipv4设备地址,并进行反向代理,感谢大佬的无私奉献!源代码在这里:

github.com/iii/lucky#...

安装教程如下:

根据iii老哥的说明,lucky这个Docker在不挂载主机目录时,删除容器时会同步删除配置信息。

所以为了避免以后删除后需要重新配置,接下来我们随意在极空间中新建一个文件夹,用来将保存这个容器的本地配置文件。

然后在极空间客户端中的Docker——镜像——仓库中搜索gdy/lucky。

点击“下载”按钮后,保持默认的latest版本不用更改,继续点击”下载“。

这时才发现原来极空间已经可以显示拉取的进度了,着实用心了。

下载完成后,就可以在本地镜像中找到我们刚才拉取的Docker了,接下来我们直接双击打开。

在文件夹路径中,用我们刚才新建的文件夹来装载Docker配置文件:

在网络选项中,将驱动更改为HOST模式,这样Docker容器相当于是宿主机中的一个进程,而不是一个独立的机器,其中所运行的程序同时也会占用宿主机的对应端口。

接下来,我们就可以在网页中输入NASIP地址+端口号进入lucky进行设置工作。当然如果此时你不在家的话,也同样可以通过极空间的远程访问功能给它新建一个连接:

连接lucky后,首先需要登录,nft平台 源码默认管理账号和密码都是。

登录后界面如下,功能很多,大家可以多研究研究。

由于我们只是想转发家庭局域网中其他设备的管理端口,所以主要应用到端口转发的相关功能。在这里依次点击菜单——端口转发——转发规则列表,最后点击”添加转发规则”。

接下来说一下各个需要填入的参数:

点击添加后,即可看到转发规则已经生成了。

此时如果在家中的话,我们尝试一下,用极空间的局域网地址+端口能否打开软路由网关的管理页面。

如图所示,我的极空间局域网IP地址是...:

然后在浏览器中用极空间IP+端口号,能顺利访问软路由的后台管理页面:

输入账号密码后也能正常进行操作:

确认lucky转发规则生效后,我们就可以回到极空间的“远程管理”功能中,为路由器创建一个新连接:

点击这个新创建的连接,既可以在极空间客户端内,访问路由器的管理页面了:

再试一下,用极空间来查看和管理家中在跑的京东云无线宝也没问题,这下是真的方便很多了:

本文中的相关操作会涉及到Docker,在极空间NAS产品线中,能使用Docker的版本包括4G内存版的Z2S,以及新Z4、Z4S和Z4S旗舰版。

如果您是非NAS老鸟的新人用户,只是想买台NAS给家人保存资料和照片视频,顺便用极影视看看**电视剧的运输app源码话,个人感觉入手双盘位的Z2S 4G版就足够了。Rockchip RK CPU性能很棒,4K播放没啥压力,还能学着玩一玩Docker,关键是价格还低,很适合入门使用。

我自己在用的这款新Z4的处理器是X平台4核心4线程的J,用了快一年后感觉对我来说性能完全溢出了,没遇到过性能瓶颈,而且标配了两个2.5G网口,传输速度更给力,我自己和家人都用得很满意。而且这一款现在价格也比发售时降了不少,个人强烈推荐。

不过美中不足的是,极空间新Z4只有一条M.2固态硬盘插槽,对插槽数量和处理器有更高要求的同学可以考虑入手Z4S和Z4S旗舰版。

其中极空间Z4S采用的是N处理器,而Z4S旗舰版使用的是更强的N处理器,性能更强,能通过两条M.2固态硬盘插槽启用读写双缓存,还有 HDMI2.0 接口可以直接输出画面给电视,属于一步到位的选择了。

另外,极空间的X处理器机型,包括Z4、Z4S、Z4S旗舰版等都全系采用了2个2.5G网口,能发挥机械硬盘的全部读写实力,传输数据更加快速,可以和现在基本标配了2.5G网口的电脑主板完美配合。

不过一般我们家里路由器的2.5G网口数量都比较有限,硬路由也就配备1-2个而已,软路由一般也不过4-5个。如果遇到家里2.5G设备多、路由器2.5G网口不够用的情况,就可以考虑增加2.5G交换机了。

正好最近2.5G交换机的硬件方案有了突破,不少厂商都推出的新型号产品,不止售价大幅度下降,而且更关键的是,交换机的发热更少、温度更低,已经很适合家庭长期使用了。

我家使用2.5G网口的设备比较多,所以自己也趁这机会入手了一台兮克的SKS-8GPY1XF,这台交换机2.5G交换机同时拥有8个2.5G电口+1个G光口(SFP+),其中光口还支持2.5G猫棒,售价却只要元,这价格放在半年前想都不敢想,属实太香了。

由于采用了被动散热设计,兮克SKS这台8口2.5G交换机用起来非常安静,但是实测运行温度并不高,而且使用一段之后稳定也很棒,有需要的朋友可以放心入手。

极空间这次新开发的远程访问功能用起来真的方便,可以通过简单的操作就可以轻松访问NAS中的Docker应用,对喜欢折腾Docker的用户来说极其实用。

另外,只要家里有一台极空间NAS,通过iii大佬开发的gdy/lucky这个Docker的帮助,就能为整个家庭局域网中的设备都进行内网穿透。这样即使我们人不在家,也能随意管理和配置家里的各个网络设备,充分利用了极空间提供了中转带宽,免去了折腾DDNS和其他内网穿透工具的麻烦和费用,这一点个人感觉超级方便。

好了,以上就是今天为大家分享的内容了。如果本文对您有帮助的话,期待大家给个关注点赞收藏三连,您的支持就是我持续更新的最大动力!

黑客工具软件大全套

一、网络探测与安全扫描

1. Nessus

作为一款漏洞扫描软件,Nessus拥有超过个插件,能够为远程和本地系统提供全面的安全检测。其GTK界面和自定义插件功能使得操作更加便捷。尽管Nessus 3的免费版本源代码被封禁,购买新插件成为了其一大亮点。

2. Wireshark

作为开源的网络协议分析器,Wireshark能够实时捕获网络数据,支持多种协议和媒体类型。其显示过滤器语言和命令行版本同样强大,但需注意定期进行安全更新。

3. Snort

Snort是一款开源的入侵检测系统,擅长于协议分析和检测可疑行为。其基础的BASE引擎分析简单易用。

4. Netcat

Netcat是一个灵活的网络工具,不仅能进行TCP/UDP数据的读写,还能扩展为多功能调试工具,如Socat和Ncat。

二、密码破解与恢复

5. Cain & Abel

Cain & Abel是一款针对Windows系统的密码嗅探器,其密码破解功能强大,相关文档也非常详尽。

6. John the Ripper

John the Ripper是一款跨平台的密码破解工具,支持多种加密类型,能够有效保护你的密码安全。

三、网络安全防护与防护工具

7. Ettercap

Ettercap是一款交换式局域网的嗅探专家,能够进行实时过滤,保护网络安全。

8. Nikto

Nikto是一款全面的网页扫描器,能够揭示隐藏的漏洞隐患。

四、基础通信工具与远程访问

9. OpenSSH与PuTTY

OpenSSH与PuTTY分别为远程服务器访问提供安全通道。SSH以其易用性和广泛支持而著称,而PuTTY在Windows系统上尤为流行。

. ThC Hydra

ThC Hydra是一款快速的网络认证破解工具,展现其强大的攻击力量。

. Paros proxy

Paros proxy是一款网页漏洞评估代理,支持SQL注入等高级攻击,帮助你洞悉网络风险。

五、网络深入探索与管理

. Netfilter

Netfilter是Linux内核的网络数据包过滤器,拥有丰富的第三方扩展,如FTP功能的增强。

. Sysinternals的工具集

Sysinternals提供的工具集,如ProcessExplorer和PsTools,为Windows系统管理提供实用解决方案。

. Retina

Retina是一款由eEye开发的商业漏洞扫描器,与Nessus齐名,能够提供深入的系统安全评估。

. 脚本语言

通过Perl、Python和Ruby等脚本语言,如Net::RawIP,能够解决特定的网络安全挑战。

六、经典与专业工具

. 基础命令

从基础命令如ping、telnet到高级工具如L0phtcrack(需注册码),这些工具构成了网络安全的完整链条。

. 网络安全管理

如GnuPG/PGP等开源PGP应用,以及专业的Core Impact等工具,都在各自领域发挥着关键作用。

网络安全是一个持续学习和更新的领域,确保你总是掌握最新、最有效的工具箱。

使ç¨å½ä»¤è¡å¯åHAProxyçBackend

HAProxyèªå¸¦çæ§é¡µé¢ï¼éè¦å¨HAProxy使ç¨çé ç½®æ件haproxy.cfgä¸æ·»å é 置项è¿è¡å¼å¯ï¼éå¯HAProxyæå¡åçæãæ·»å çé 置大è´å¦ä¸ï¼

æµè§å¨å°åæ è¾å ¥ mand backend/server`。

熟悉这些操作后,我们可以编写脚本,通过执行脚本文件来启用或停用前端或后端服务。

### 远程操作HAProxy

上述操作都是在HAProxy所在机器上进行的,且机器上只运行了一个HAProxy进程。在生产环境中,我们可能需要在远程机器上操作HAProxy,并且可能会有多个HAProxy进程运行。为此,需要进行相应的调整。

首先,贴上修改后的HAProxy配置:

```

...

```

重启HAProxy服务。

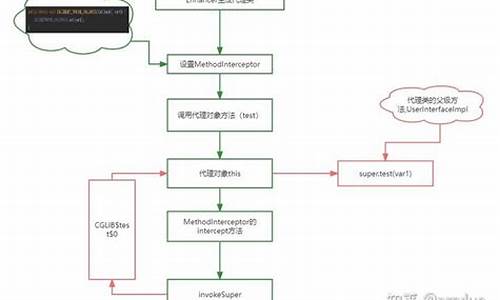

然后在另一台机器上安装`socat`,并编写一个名为`haproxy.sh`的脚本来远程启停HAProxy对后台服务的代理:

```

#!/bin/bash

...

```

通过执行该脚本,可以远程对HAProxy进行操作。

QEMU Monitor 使ç¨

ä»å½ä»¤è¡å¯å¨qemuä¹åï¼æé® Ctrl-a c å¯ä»¥è¿å ¥monitorï¼ä¹åå¯ä»¥æ§è¡å¾å¤æç¨çå½ä»¤ãå ·ä½å¯ä»¥åè /questions//connect-to-running-qemu-instance-with-qemu-monitor

åæ¥é æåï¼é®é¢å·²ç»æç½äºã devè®¾å¤ å¯ä»¥æ¯å¾å¤å½¢å¼ï¼å¨æ§è¡åæ° -serial dev éé¢è®²çå¾å ¨é¢ã /p/ef3 ã

构建yocto编译环境

Yocto项目,专注于嵌入式Linux OS开发的开源平台,本文将探讨FSL Yocto Project Community BSP的构建环境设置。 构建相关镜像所需的文件主要分布在项目的layers中,这些layers包含定制化资源,如recipes,它们负责获取源代码、构建和打包组件。主机环境要求

Ubuntu .及以上版本

存储空间需求

最低需要GB磁盘空间,推荐预留GB~GB的冗余空间。预安装主机软件

gawk, wget, git-core, diffstat, unzip, texinfo, gcc-multilib

build-essential, chrpath, socat, cpio, python-is-python3

python3-pip, python3-pexpect

...以及其他相关软件

环境配置

在home目录下创建bin文件夹

下载并安装repo工具,赋予执行权限

在.bashrc中设置环境变量,然后刷新环境

配置git,设置用户名和邮箱

获取NXP yocto BSP

创建imx-yocto-bsp目录并切换至该目录

初始化repo并从指定源同步

异常处理与维护

遇到repo初始化问题,可删除.repo文件夹后重新同步。定期更新layers以保持最新。构建镜像与选项

使用bitbake编译,例如DISTRO=fsl-imx-fb, MACHINE=imx6qpsabre

通过source imx-setup-release.sh -b build-fb构建核心镜像

重启编译环境时,使用setup-environment

生成的镜像存放在/tmp/deploy/images目录下