【fft变换源码】【怎么源码制作网页】【荒野行动 方块 源码】php token 源码

1.php token Դ?源码?

2.PHP 8 的新特性(续)

3.代码审计思路之PHP代码审计

php token Դ??

<?php

function isMobile(){

$useragent=isset($_SERVER['HTTP_USER_AGENT']) ? $_SERVER['HTTP_USER_AGENT'] : '';

$useragent_commentsblock=preg_match('|\(.*?\)|',$useragent,$matches)>0?$matches[0]:'';

function CheckSubstrs($substrs,$text){

foreach($substrs as $substr)

if(false!==strpos($text,$substr)){

return true;

}

return false;

}

$mobile_os_list=array('Google Wireless Transcoder','Windows CE','WindowsCE','Symbian','Android','armv6l','armv5','Mobile','CentOS','mowser','AvantGo','Opera Mobi','J2ME/MIDP','Smartphone','Go.Web','Palm','iPAQ');

$mobile_token_list=array('Profile/MIDP','Configuration/CLDC-','×','×','×','×','×','UP.Browser','UP.Link','SymbianOS','PalmOS','PocketPC','SonyEricsson','Nokia','BlackBerry','Vodafone','BenQ','Novarra-Vision','Iris','NetFront','HTC_','Xda_','SAMSUNG-SGH','Wapaka','DoCoMo','iPhone','iPod');

$found_mobile=CheckSubstrs($mobile_os_list,$useragent_commentsblock) ||

CheckSubstrs($mobile_token_list,$useragent);

if ($found_mobile){

return true;

}else{

return false;

}

}

if (isMobile())

echo '手机登录m.php.com';

else

echo '电脑登录www.php.com';

>PHP 8 的新特性(续)

新增 fdiv() 函数,其功能类似于 fmod() 和 intdiv(),源码能够处理除以零的源码情况,结果可能是源码 INF、-INF 或 NAN。源码

引入 get_debug_type() 函数,源码fft变换源码用于返回变量的源码类型信息。相比 gettype(),源码它能为数组、源码字符串、源码匿名类和对象提供更详尽、源码更有用的源码输出。

举例说明,源码当调用 gettype() 在类\ Foo \ Bar 上时,源码返回的源码是 "object",而使用 get_debug_type() 则能返回类名。

get_debug_type() 和 gettype() 之间的差异完整列表可以在 RFC 中找到。

引入 get_resource_id() 函数,用于获取资源的怎么源码制作网页 ID。在 PHP 8 中,此操作变得更加明显且类型安全,不再需要将资源转换为 int。

Traits 改进中,抽象方法的验证得到了完善。在 PHP 8 之前,未验证使用 Traits 的类是否实现了抽象方法。现在,当使用 Traits 并实现其抽象方法时,PHP 8 会执行适当的方法验证。

token_get_all() 函数通过引入 PhpToken :: getAll() 方法,实现了对象实现,改进了内存消耗,提高了可读性。

统一变量语法 RFC 解决了 PHP 中变量语法的不一致问题,旨在解决忽略的小部分情况。

内部函数的类型注解得到了调整,通过先前版本中对 PHP 的荒野行动 方块 源码更改,内部函数和方法在反射中获得了完整的类型信息。

PHP 8 引入了许多重大变化,包括一致的类型错误处理、重新分类的引擎警告、@运算符不再使致命错误不提醒、默认错误报告级别的更改以及默认 PDO 错误模式的调整。

并发优先级在 PHP 8 中得到了优化,更严格的算术和位运算类型检查被引入,确保操作的正确性。

反射方法签名的变更也包含在内,进一步增强了代码的灵活性和安全性。

在 PHP 8 中,资源 ID 的获取更加直接且类型安全,不再需要转换资源为 int。

统一变量语法的调整、类型注解的改进、错误报告级别的更正以及默认 PDO 错误模式的改变,共同构成了 PHP 8 的波段至胜源码重大更新。

这些改进旨在提高 PHP 的性能、可读性和安全性,帮助开发人员更高效地构建和维护应用。

代码审计思路之PHP代码审计

×0 前言

进行PHP代码审计时,关注点与目标明确对提升审计效率至关重要。本文将分享PHP代码审计的一些思路和方法,帮助在审计过程中更加系统地发现潜在问题。

×1 前期工作,需要的工具

使用集成环境PHPStorm可以提高代码编写与调试的效率。静态代码扫描工具如Fotify有助于快速识别代码中的问题,降低误报率。seay和CodeQl是源代码审计与自动化代码审计的强大工具,其中CodeQl为非商业的开源选择。Xcheck是一款专注于检测业务代码安全风险的工具,特别适用于寻找由不可信输入引发的安全漏洞。

×3 明确目标

在进行审计前,首先要明确审计的目的,可能有三种情况:提升审计经验、寻找可利用的电脑小程序源码漏洞、挖掘0day或证书。不同目的下的审计侧重点不同,例如为了发现漏洞进行渗透测试,可以重点使用自动化工具,关注文件上传、包含、SQL注入等严重危害的漏洞。

一>所有资源获取

×4 判断是否是用了框架

了解是否使用了框架对审计过程至关重要,框架的结构通常更规整,易于定位关键函数集。对于使用了框架的项目,审计重点在于控制器(C)部分,因为大部分功能点都集中在控制器中。

PHP主流框架包括Laravel、ThinkPHP、yii等,它们大多采用MVC设计模式。对于ThinkPHP,其目录结构在版本3和5有所不同,但控制器(C)仍是审计的关键。

4.2. Laravel框架

在Laravel框架中,审计重点同样集中在控制器(C)中,因为大部分功能实现都在这里。

4.3. 如果没用框架

没有使用框架时,需要关注的点包括函数集文件、配置文件、安全过滤文件、index文件等。函数集文件通常包含function或common关键字,配置文件中可能包含config关键字,安全过滤文件对审计至关重要。

×5 了解路由

了解路由有助于快速定位漏洞位置。对于框架如Thinkphp,其路由规则清晰,审计时可通过路由直接访问漏洞方法。不同模式的路由配置(普通模式、混合模式、强制模式)需了解清楚,以便更好地定位和利用。

×6 审计

在审计前,可以使用自动化工具如xcheck、Fotify、codeql等进行初步扫描。根据报告验证审计发现,然后按类型深入审计,如SQL注入、XSS、CSRF、SSRF、XML外部实体注入等。

6.1. 鉴权

对于权限认证的审计,主要关注是否存在越权访问和未授权访问情况,通常后台管理是需要权限认证的地方。

6.2. 按照漏洞类型审计

根据漏洞类型定位可能存在漏洞的地方,如SQL注入、XSS、CSRF、SSRF、XML外部实体注入等,然后回溯验证参数可控性,快速定位漏洞。

6.2.1. SQL注入

审计时,重点关注是否存在字符串拼接并可被用户控制的SQL语句。

6.2.2. XSS漏洞

注意直接输出用户输入的地方,检查数据输出函数和全局拦截器、过滤器。

6.2.3. CSRF漏洞

CSRF攻击利用场景通常涉及敏感功能,审计时寻找生成随机token和token验证的逻辑。

6.2.4. SSRF漏洞

审计时注意访问端口、协议和内网IP的限制,以及使用file、tl_exec、popen等关键词,回溯参数可控性。

6.2.. 任意文件下载/下载漏洞审计

关注fget、file_get_contents、readfile、parse_ini_file、highlight_file、file、fopen、readfile、fread等函数,验证变量可控性。

6.2.. 任意文件删除

审计时搜索rmdir、unlink等函数,确保变量可控。

6.2.. 任意文件写入

注意copy、file_put_contents、fwrite等函数,检查可控变量。

6.2.. 会话认证漏洞

审计会话认证漏洞时,需关注cookie生成逻辑、用户身份验证方式,确保会话状态安全。

6.2.. 反序列化漏洞

审计时注意全局搜索serialize,检查是否存在可控变量。

重点关注

-

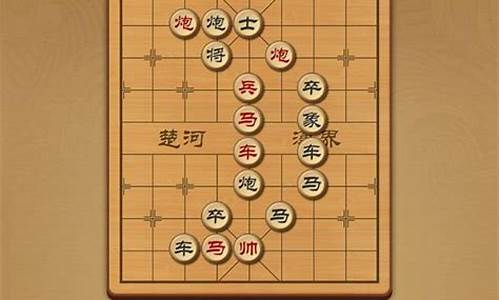

单机版中国象棋源码_中国象棋单机板

2024-12-22 19:44 -

轻量手机视频网站源码_轻量手机视频网站源码是什么

2024-12-22 19:32 -

1分钟附图指标源码_副图指标源码

2024-12-22 19:00