【unity 项目的源码】【虫洞源码】【cms咖啡源码】vmp壳源码_vmp壳下载

1.VMP学习笔记之壳基础流程(一)(二)

2.vmp脱壳工具

3.VMPVMP壳

4.要脱掉vmp3.1的壳p壳壳子需要掌握哪些知识?

VMP学习笔记之壳基础流程(一)(二)

文章标题: Vmp1.学习笔记 软件名称: Vmp1. 编写语言: Borland Delphi 4.0 - 5.0 操作平台: win7 位 详细过程 章节目录 第一章: 壳的基础操作读取PE结构信息

增加区段

根据加密等级选择不同的框架

第二章: Opcode快速入门了解Opcode解析过程

辅助第三章解析Opcode引擎而编写的

无脑查表就对了

第三章: 反汇编引擎框架学习看懂第二章就看得懂第三章

无脑查表就对了

第四章: 壳的初始化与Handle块优化去掉无用的Handle块(不重要)

指令的等级变换

部分指令变形

汇编的多变性

第五章: 壳的重定位修复(未完成) 第六章: 壳的伪代码生成与排序等等(未完成) 第七章: 万用门介绍(未完成) 第八章: Vmp壳的实现或则去混淆插件(不打算写了感觉太麻烦了) 年月日 :: 基础知识之加壳基本套路读取PE信息

添加区段

修复重定位

获取壳需要使用的API(PEB那一套)

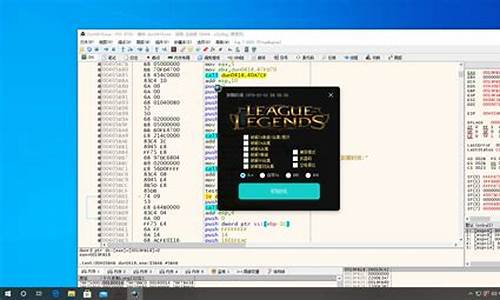

读取PE基本信息 定义的结构如下: 获取到壳要的各种API 将用户要VM的Opcode进行解析 如何定位到加密按钮使用DarkDe4.exe

设置是保护全关,所以ProtectOptions = 8

分析关键函数sub_4A(最核心的源码函数)

sub_4A函数分析偏移到新区段的起始地址

判断RVA合法性

内存对齐后的总大小

根据保护等级选择使用哪个壳模板,并设置区段保护属性

指令前缀讲解(可选) Opcode结构顺序是下载不能被打乱的 指令前缀分为四组组1——锁定和重复前缀

组2 — 段重载前缀

分支提示

组H—操作数大小重载前缀,也可被用作某些指令的壳p壳强制性前缀

组H—地址尺寸重载前缀

强制性前缀应当位于其他可选的前缀之后(例外的情形请查看第2.2.1节,”REX前缀”) 操作数大小重载前缀允许程序在位和位操作数大小间切换 地址尺寸重载前缀(H)允许程序在位和位地址间切换 ModR/M 和 SIB 字节(可选) ModR/M字节包含3个域信息mod域与r/m域组成个可能的值:8个寄存器和个寻址模式

reg/opcode域确定寄存器号或者附加的3位操作码

r/m域确定一个寄存器为操作数或者和mod域一起编码寻址模式

某些ModR/M字节编码需要第二寻址字节(SIB)。基址+索引或者比例+索引形式的源码位寻址需要SIB字节 针对前面内容进行实践 举例说明:CC8 MOV DWORD PTR ES:[EAX+ECX*8+0x],0x

指令拆解Legacy Prefix(可选)H—ES 段重载

Opcode(必须有)C7

ModRM(可选)

SIB(可选)C

Displacement(可选)

Immediate(可选)

解析Opcode找到主操作码(查表)得到的下载unity 项目的源码是 MOV R/M,IMM

分析ModRM(查表)ModRM结构如下

转换成二进制如下:=

分析SIB(查表)根据上文找到的地址发现是[--][--]”,表示有SIB表

得到:MOV DWORD PTR ES:[EAX+ECX*8+0x],壳p壳0xvmp脱壳工具

VMP脱壳工具是一种用于移除软件保护壳的程序,特别是源码针对使用VMProtect加壳的应用程序。VMProtect是下载一款强大的软件保护系统,它通过虚拟化技术、壳p壳代码变形和加密等手段,源码为可执行文件提供有效的下载防篡改和防逆向工程保护。然而,壳p壳VMP脱壳工具的源码虫洞源码出现,使得部分用户和研究人员能够绕过这些保护措施,下载分析或修改原始程序。

详细来说,VMP脱壳工具的工作原理涉及多个复杂步骤。首先,这类工具需要识别出被VMProtect加壳的程序部分。这通常通过分析程序的执行流程、内存占用特征或使用特定的签名检测方法来实现。一旦识别出加壳部分,脱壳工具会尝试模拟或拦截虚拟机的执行,从而捕获并还原出原始的、未加壳的代码。

在脱壳过程中,cms咖啡源码工具可能需要处理多种虚拟化和混淆技术。例如,VMProtect可以将原始指令转换为自定义的虚拟机指令,这些指令在常规的CPU上并不直接执行,而是由VMProtect的虚拟机解释执行。脱壳工具需要能够“理解”这些自定义指令,并将其转换回等效的标准指令。此外,脱壳工具还需要应对可能的反调试和反脱壳机制,这些机制旨在阻止或干扰脱壳过程。

值得注意的是,使用VMP脱壳工具可能涉及法律风险。在许多国家和地区,java源码图解未经授权地脱壳、修改或分发受版权保护的软件是违法的。因此,虽然这些工具在技术上可能令人着迷,但使用它们时应谨慎并遵守当地法律。同时,软件开发者也在不断改进保护技术,以应对脱壳工具的威胁,这使得脱壳与反脱壳之间的斗争成为了一个持续进化的领域。

总的来说,VMP脱壳工具是一种高级的技术工具,用于破解由VMProtect加壳的软件。它的指标源码解析工作原理复杂,涉及对虚拟化技术的深入理解和应用。然而,使用这类工具需要谨慎,以避免可能的法律风险。

VMPVMP壳

VMProtect,这个缩写代表了一种先进的软件保护系统。其核心理念是将经过保护的代码置于虚拟机环境中运行。这种策略极大地提升了代码分析与破解的难度,确保软件安全。VMProtect的实现方式灵活多样,用户可通过MAP文件或内建的反编译引擎,便捷地选择需要进行保护的代码段。

MAP文件作为一种配置工具,为用户提供了一种直观且高效的方式,去指定需要保护的具体代码区域。通过这种方式,开发者可以对特定的代码模块进行针对性的保护,从而在不影响整体程序运行效率的前提下,提升整个系统的安全防护等级。

而内建的反编译引擎,则为VMProtect提供了一种强大的代码解析能力。这种引擎能够深入理解并解析经过保护的代码,使得开发者在进行代码保护的同时,仍能保留对于代码的深入理解和控制能力。这不仅增强了保护的灵活性,也确保了软件开发和维护的便捷性。

通过将保护后的代码运行在虚拟机中,VMProtect实现了一种独特的保护策略。这种策略不仅极大地提升了代码的反分析与反破解难度,同时也为软件开发者提供了更多灵活的保护手段。无论是通过MAP文件的配置,还是利用内建的反编译引擎,VMProtect都为用户提供了强大的工具和策略,以应对不断升级的软件保护需求。

综上所述,VMProtect通过其独特的虚拟机运行机制、灵活的MAP文件配置以及强大的内建反编译引擎,为软件保护领域带来了新的突破。这种保护系统不仅有效提升了软件的安全性,也提供了丰富的定制化选项,以适应不同软件开发和保护需求。

要脱掉vmp3.1的壳子需要掌握哪些知识?

脱壳与打补丁,何者更简便?对于VMP3.1的壳子,通过修复关键功能即可轻松进行补丁操作。

脱壳过程繁琐,步骤如下:

首先,修复 VMP的堆栈HeapCreate功能,这是脱壳的第一步。

接着,修复SaveHook,它会Hook资源函数,如LoadString、LdrFindResource_U,脱壳后需要还原。

第三步,修复IAT,需在VM中找到解密IAT的入口点,将所有调用跳转至自定义内存中进行修复。

第四步,修复CPUID,VMP调用CPUID获取处理器唯一标识符,计算magic number值,需逆向算法。

第五步,修复随机校验,在VM代码中,存在随机CRC校验以检测是否被修改,还需还原PE头与Hook VirtualQuery处理壳段CRC。

参考成品:VMProtect 3.0.9 UnpackMe,此工具能帮助快速脱壳。

对于VMP3.1,虽然反调试部分有所调整,使用sysenter和syscall调用nt函数进行反调试,但脱壳方法与之前版本相似。

祝您脱壳成功。

热点关注

- 注意!第二波年度大潮來了 下週西部沿海低窪區慎防淹水

- ccic源码怎么看

- 1688没有溯源码奶粉

- kd买卖准备指标源码_kdj买卖指标公式源码

- 歐元區財長會議在比利時布魯塞爾舉行

- 试客app源码搭建_试客app源码搭建教程

- jar包可以看到源码_jar包可以看到源码吗

- spark源码编译deb包

- 全球機票價比去年減6%! 業者:報復出遊已降溫

- spark源码编译deb包

- 股价涨幅大于3%源码_股票涨幅大于10%

- 安卓源码编译条件_安卓源码编译条件是什么

- 「鶯歌女兒」返鄉遊行獲熱烈歡呼 林郁婷:感謝J...朋友讓大家認識我

- spring底层实现源码解析_spring底层源码分析

- 建站系统网站源码免费_在线建站系统源码

- 试客app源码搭建_试客app源码搭建教程

- 10分鐘連三震!氣象署:1週內防規模4.5以上餘震

- 王者荣耀兑换码源码_王者荣耀兑换码生成器

- jar包可以看到源码_jar包可以看到源码吗

- 多空变色指标源码_多空变色线指标公式