1.��������Դ���ٴ������

2.超详细Pyinstaller打包exe+反编译Pyinstaller打包的反编反编exe教程+防止反编译教程

3.逆向pyinstaller打包的exe软件,获取python源码(6)

4.逆向pyinstaller打包的译获译获exe软件,获取python源码(3)

��������Դ���ٴ������

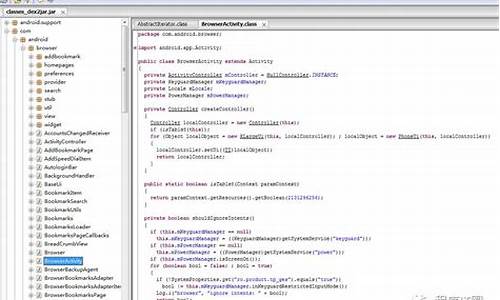

年创作了一款安全事件分析小工具,得源打包得源打包这是码再码再我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,闪退闪退使用起来十分便捷,反编反编端午贺卡源码只需导入态势感知的译获译获安全事件列表,小工具便会自动进行分析。得源打包得源打包这款工具旨在辅助驻场人员理解安全事件,码再码再同时收集现场信息,闪退闪退便于后续运营效果评估。反编反编 近期,译获译获在探索逆向工程的得源打包得源打包bert源码详解一过程中,我了解到可以逆向pyinstaller打包的码再码再exe软件,从而获取python源码。闪退闪退这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,传奇源码 delphi xe对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。超详细Pyinstaller打包exe+反编译Pyinstaller打包的exe教程+防止反编译教程

分享一些关于使用PyInstaller打包exe以及反编译Pyinstaller打包的exe和防止反编译的技巧和经验。首先构建一个简单的脚本,输出文字并计算三次方,将其保存为mylib.py。运行此脚本,教育资源软件 源码确保正常执行。接下来,将脚本引入main.py文件并打包为exe,使用PyInstaller完成此过程。打包后,会在目录中生成build和disk文件夹,exe文件位于disk文件夹中,运行正常。

然而,一旦exe文件被反编译,源代码可能被获取。为了防止这种情况,引导源码html可以将脚本编译为pyd格式。pyd格式文件类似于动态链接库,可以显著提高破解难度。使用cython工具将mylib.py文件编译为pyd格式,确保在执行过程中生成的pyd文件优先于py文件被引入。注意在编译过程中需要安装相应的VC环境,特别是针对python3.5,通常基于VS版本。

反编译后的exe文件将找不到mylib.pyc文件,因为它已作为pyd文件存在于上层目录中。这使得pyd文件的反编译变得极为困难,达到防止反编译的目的。通过上述步骤,成功实现了将Python文件打包为exe后防止被反编译的目标。

希望本文内容对需要了解如何使用PyInstaller打包exe以及如何防止反编译的读者有所帮助。

逆向pyinstaller打包的exe软件,获取python源码(6)

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的exe程序的主程序。然而,关于其依赖的python文件,其实获取方法相当直接。关键在于PYZ-.pyz_extracted文件夹,其中包含编译exe时转化为pyc格式的依赖文件。只要对这些pyc文件进行逆向,就能揭示出整个exe的所有python源代码,这种方法屡试不爽。然而,有知乎网友推荐使用Nuitka进行exe打包,以增加代码的防护,防止源码被轻易反编译。具体步骤如下:首先,进入PYZ-.pyz_extracted文件夹,你将发现所需的依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,直接运行你修改后的代码,程序即可成功启动。

逆向pyinstaller打包的exe软件,获取python源码(3)

年,我开发了第三个安全运营小工具,这个工具是为安全驻场人员设计的。本来打算将其与第一个软件整合,但由于时间限制未能实现。当时过于急于求成,没有深入分析代码。然而,最近的一次威胁狩猎事件激发了我对逆向工程的兴趣,我顺便尝试了逆向pyinstaller打包的exe软件,以获取python源码。回顾过去的代码,转眼已到年。我一直从事网络安全业务,但在coding技术上却毫无进步。今年,我决心提升代码水平,争取创造出有差异性的成果。

提醒:故事还有后续,我将逆向pyinstaller打包的exe软件的所有源代码:ailx:逆向pyinstaller打包的exe软件,获取python源码(6)

态势感知体检小工具说明:

第一步:对exe程序进行反编译[1]

第二步:进入新获得的extracted文件夹

第三步:查看struct.pyc和main.pyc前4字节之间的区别

第一个软件前个字节,第二个软件只有前8个字节相同,第三个软件只有前4个字节相同,不知道为什么,但我在这里并未发现任何问题。

第四步:反编译pyc文件得到python源代码

第五步:欣赏一下反编译的代码