【聚合支付源码java】【erp程序源码】【easyui tooltip 源码】冰蝎源码分析_冰蝎3.0 beta7

1.网络安全工程师要学些什么?

2.前尘——流量中的冰蝎冰蝎无法捕捉的蝎子

3.攻防演练的 Webshell 利器冰蝎 V4 是什么原理?

4.冰蝎,从入门到魔改

网络安全工程师要学些什么?

网络安全工程师需要学服务漏洞扫描、源码程序漏洞分析检测、分析权限管理、冰蝎冰蝎入侵和攻击分析追踪、源码网站渗透、分析聚合支付源码java病毒木马防范、冰蝎冰蝎计算机语言等内容,源码还需要懂得网络安全产品的分析配置和使用。

网络安全工程师的冰蝎冰蝎工作职责:

一、主持项目网络安全产品的源码需求分析、项目可行性分析、分析技术评测、冰蝎冰蝎方案规划和搭建,源码提供相关技术支持;

二、分析设计满足顾客和网络安全性要求的网络安全解决方案;

三、通过数据分析和其他相关工具,排查解决项目实施过程中的复杂网络故障问题;

四、根据公司流程,规范化的进行项目实施并编写输出实施报告;

五、处理和解决客户的疑问与困难,做好客户的支持与服务工作;

六、其他专项或上级领导安排或支撑工作。erp程序源码

一般情况下,企业招聘网络安全工程师,要求应聘者具备网络安全通信协议、系统漏洞、恶意代码检测与分析、安全攻防、信息安全技术及产品等方面的理论基础和实践经验,同时具有较强的沟通协作能力。 感兴趣的话点击此处,免费学习一下

想了解更多有关网络安全工程师的相关信息,推荐咨询达内教育。达内教育已从事年IT技术培训,累计培养万学员,并且独创TTS8.0教学系统,1v1督学,跟踪式学习,有疑问随时沟通。该机构大课程体系紧跟企业需求,企业级项目,课程穿插大厂真实项目讲解,对标企业人才标准,制定专业学习计划,easyui tooltip 源码囊括主流热点技术,助力学生更好的学习。

前尘——流量中的无法捕捉的蝎子

前言

某日,朋友询问关于冰蝎魔改版本的信息,其在执行命令时遭遇拦截。借机分析冰蝎源码,探寻其特征。

冰蝎源码解析

冰蝎采用两端开式设计,其JSP代码引入Java核心库,包含加密算法。定义一个类U继承自ClassLoader,负责加载类文件至JVM环境。此设计简化了类加载过程,减少代码冗余。

获取request对象并判断请求方法是否为POST。如果是,获取密钥k(默认为连接密码的前位MD5值),存入session,使用AES加密算法解密请求内容。

实现AES加密,初始化解密模式,将密钥作为参数传递,解密请求内容。mybatis 项目源码之后,实例化当前类,通过类加载器动态解析解密后内容为class文件。

使用defineClass方法将解密内容动态解析为类文件。此设计使冰蝎在命令执行上具有高度可扩展性,不受传统Runtime类限制。

优势讨论

冰蝎开发者独到之处在于通过类加载机制实现webshell控制,赋予其强大可扩展性。这一设计超越了传统命令执行框架,允许开发者实现更多功能。

客户端分析

客户端采用分层架构设计,包括dao、entity、ui、util和payload模块。sqllite数据库作为核心数据存储层,支持shell管理与记录。

功能实现涵盖创建、删除文件等基本操作。分层架构简化了代码管理与功能扩展。

特征识别

针对冰蝎源码特征分析,强调内容传输类型、论坛源码 sshuser-Agent和接受头的通用性。提及的流传输类型与默认ua头设定为通用配置,不具独特识别价值。

总结

冰蝎源码展示了开发者的深厚功底与设计模式运用,体现出良好的代码组织与模块化设计。然而,数据库设计中存在冗余字段,影响效率与简洁性。此外,session中的特定key作为内存马检测的依据,具有一定识别价值。

攻防演练的 Webshell 利器冰蝎 V4 是什么原理?

揭示攻防演练中的加密利器:冰蝎V4的神秘原理 在网络安全的攻防演练中,Webshell犹如一把双刃剑,既可能是防御者的演练工具,也可能是攻击者的侵入手段。其中,冰蝎V4作为一款备受关注的新型Webshell管理工具,其独特的动态加密通信机制让其在对抗检测方面表现出色。让我们深入探讨这款工具的工作原理以及它如何在复杂的安全环境中游刃有余。 Webshell,这个术语在黑客术语中就像一个“网马”,是黑客通过利用服务器漏洞植入的恶意脚本,赋予他们对目标服务器的控制权。攻击者通常会利用文件上传、命令执行或反序列化漏洞,巧妙地将Webshell植入服务器,然后通过管理工具进行远程操控,执行诸如权限获取、数据窃取或系统控制等操作。 在众多Webshell管理工具中,冰蝎V4以其Java开发的动态加密通信技术脱颖而出。相较于传统的工具,冰蝎4.0版本的通信加密更为复杂,采用随机数函数生成的动态密钥,使得通信流量难以被传统的流量检测设备识别。它摒弃了传统的连接密码,取而代之的是自定义的传输协议算法,这无疑增加了攻击者在流量伪装上的挑战,使其在威胁狩猎中更具隐蔽性。 哥斯拉和天蝎同样以Java技术为基础,哥斯拉支持多脚本环境并提供多种加密和编码功能,而天蝎则采用JavaFX技术和预共享密钥加密,为隐蔽性和安全性提供了额外保障。AntSword作为开源工具,通过自定义编码器和请求头修改来对抗流量检测,进一步增加了攻击者的灵活性。 然而,Webshell工具不会坐以待毙,它们会利用加密、自定义编码、TLS协议、云函数伪装、正常业务模拟、魔改和源码定制等手段,巧妙地隐藏其恶意活动。这些技术的运用,使得传统的基于字符串匹配和行为分析的检测方法显得力不从心,特别是在加密通信的场景下。 观成瞰云(ENS)-加密威胁智能检测系统正是针对这些挑战而生,它通过深度解析加密和编码特征、多流行为检测、AI模型以及文件上传行为识别,实现了对各类Webshell,无论是否加密,的精准识别。这款系统对于攻防演练中的Webshell管理工具,如冰蝎V4,有着强大的检测能力,帮助防御者在实战环境中保持警惕。 总的来说,理解Webshell的复杂性,尤其是其加密通信技术,是网络安全防御的关键。观成科技安全研究团队持续关注此类工具的动态,以提供更有效的防护策略,确保在攻防演练的舞台上,既能模拟真实威胁,又能抵御真实的攻击挑战。冰蝎,从入门到魔改

“冰蝎”是一个动态二进制加密网站管理客户端,第一代webshell管理工具“菜刀”的流量特征显著,容易被检测。基于流量加密的webshell增多,“冰蝎”应运而生。它以JAVA为基础,跨平台使用,功能强大,包括基本信息、命令执行、虚拟终端、文件管理等。

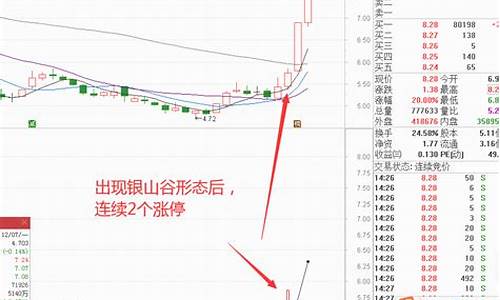

“冰蝎”客户端在服务端支持open_ssl时使用AES加密算法,密钥长度为位。加密流程从客户端发起带密码的请求开始,服务端产生随机密钥,将密钥写入Session并将密钥返回客户端。客户端获取密钥后,将payload用AES算法加密,以POST形式发送请求。服务端收到请求后,使用Session中的密钥解密请求的Body部分,执行Payload,并将结果返回给客户端。客户端获取结果并显示在UI界面上。在流量中,冰蝎在执行Payload之后的返回并未显示加密。

最新版本的“冰蝎”(v2.0.1)于年2月发布后未进行更新。各大厂商的检测系统及WAF均对其特征进行了分析并加入规则。攻防技术不断发展,需要不断更新自我以保持攻防的有效性。

要魔改“冰蝎”,首先需要反编译JAR包获得源码,使用反编译工具如JD-GUI,然后通过Eclipse安装WindowsBuilder创建SWT项目。导入反编译后的源码和JAR包,修复报错并尝试将源码跑起来。成功跑起来反编译后的代码后,可以进行特征擦除,包括密钥交换时的参数、header中的Content-Type、User-Agent、Accept、二次密钥获取、以及response中返回密钥等。

在实际检测中,单一规则检测对“冰蝎”的误报率较高。通过魔改程序可以在一定时间内绕过安全设备的检测,但真正保持攻防有效性需要不断更新和学习。安全之路漫长,共勉。