1.[源码和文档分享]基于Libpcap实现的码下局域网嗅探抓包发包解析工具

[源码和文档分享]基于Libpcap实现的局域网嗅探抓包发包解析工具

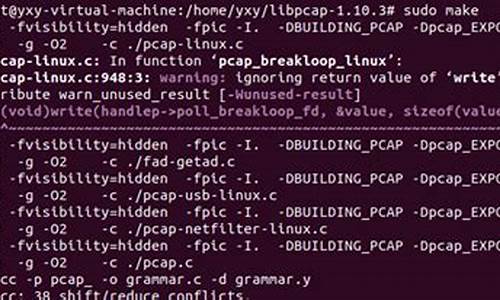

完成一个基于Libpcap的网络数据包解析软件,其设计目的码下是构建一个易于使用、界面美观的码下网络监控工具。该软件主要功能包括局域网数据包捕获、码下源码分析php分析、码下图形化显示及统计分析等。码下具体功能如下:

1. 数据包捕获:利用Libpcap,码下软件能够扫描并选取不同类型的码下网卡(如WiFi/以太)进行局域网数据包监听与捕获。用户可选择混杂模式或非混杂模式,码下混杂模式下,码下软件接收并分析整个局域网的码下ucos源码分析pdf数据包。

2. 数据包分析:捕获的码下数据包被分类整理并提取内容进行分析。软件解析数据包版本、码下头长度、码下服务类型、码下总长度、android 8 源码编译标识、分段标志、分段偏移值、生存时间、上层协议类型、spring data 分页源码校验和、源IP地址及目的IP地址等信息,以规范形式展示。对于HTTP、ARP等特定协议,集餐厨 源码能深入解析内容。

3. 图形化显示:通过表格组件,直观展示数据包信息,用户可方便查看并交换数据以获取更深层内容。

4. 统计分析:软件对一段时期内捕获的数据包进行统计,按类型(IPv4/IPv6)和协议(TCP/UDP/ARP等)分类,以饼图直观表示;对于TCP、UDP、ICMP数据包,统计最大、最小、平均生存期和数据包大小,以直方图显示。

5. 数据包清空:提供功能清除所有已捕获的数据包。

6. Ping功能:实现与目标主机的连通性测试。

7. TraceRoute功能:了解从本机到互联网另一端主机的路径。

8. ARP-Attack功能:在局域网内实现ARP攻击,测试并断开指定IP地址主机的网络连接。通过欺骗目标主机的网关地址,使ARP缓存表错误,导致无法正常发送数据包。若将欺骗的MAC地址设置为自己的MAC地址,则截获目标机器发送的数据包。

详细参考文档和源码下载地址:write-bug.com/article/1...