【kylin 源码编译】【csdn提取源码】【灵武世界源码】burp suite源码

1.万能网站密码爆破测试工具:BurpCrypto

2.敏感文件目录探测方法大全

3.冲顶大会”薅羊毛"研究利用与防止方案

4.安卓逆向xx医美登陆协议分析一

5.[Windows] 一个能用的微信小程序抓包方式(亲测)

6.当Yakit 与 Burpsuite正面对碰

万能网站密码爆破测试工具:BurpCrypto

BurpCrypto是一款BurpSuit插件,支持多种加密算法和浏览器JS代码的执行,以应对现代网站复杂的加密措施。

它内置了RSA、AES、DES等模块,kylin 源码编译用于处理简单的前端加密接口,对于复杂的加密,用户可以直接使用ExecJS模块编写代码。为了降低难度,未来还会推出远程JS模块,用户可以直接调用已测试过的代码。

安装可通过官方Github获取编译版本或源代码本地编译,添加至BurpSuite扩展后,若Output显示BurpCrypto loaded successfully,即表示插件安装成功。

基础加密模块支持多种编码方式,包括Base、HEX和UTF8String。AES和DES加密作为常见加密算法被集成,同时支持PKCS5Padding替代PKCS7Padding。

RSA作为非对称加密算法,仅支持公钥加密,两种公钥格式X和ModulusAndExponent都受支持。使用时,用户需识别加密算法并配置相应密钥。

除了密码爆破,ExecJS模块为技术熟练的用户提供了处理复杂加密的新途径,同时,插件集成了Rhino、HtmlUnit和Jre内置的JS执行引擎,以适应不同场景。

通过编写简单的JS脚本,用户可以利用ExecJS功能处理加密内容。内置的MD5和Base库简化了库的使用,未来将推出在线JS仓库。

BurpCrypto可以在BurpSuite的QuickCrypto和Intruder模块中使用,同时也支持在特定功能区调用。csdn提取源码

插件还提供查询原文功能,通过本地的K/V数据库获取加密后的原始明文。

未来,BurpCrypto将持续更新,包括国密算法、远程模块和模块互调,欢迎开发者参与贡献和bug修复。

敏感文件目录探测方法大全

敏感文件目录探测方法大全

敏感文件、敏感目录的探测通常依赖于工具与脚本。除了资深专家的手动搜索,自动化手段同样高效。以下内容概述了常见敏感文件或目录类型,以及适用于敏感文件目录探测的方法。

敏感文件、敏感目录通常包括后台入口如 `admin/`、`robots.txt`、`数据库log`、`sitemap.xml`、`mysql.sql`、`licence.txt`、`Git`、`hg/Mercurial`、`svn/Subversion`、`bzr/Bazaar`、`Cvs`、`WEB-INF`、备份文件、配置文件等。

常用的后台入口有 `admin/`、`admin.后缀`、`admin/login.后缀`、`manage`、`webmanager` 等。

常用的探测方法包括:

1. **工具扫描**:使用御剑、爬虫工具(如AWVS、Burpsuite)、搜索引擎(如Google、灵武世界源码Github)、wwwscan、BBscan(由lijiejie编写)、GSIL(由FeeiCN编写)等。

2. **特定工具**:如wfuzz(下载:github.com/xmendez/wfuzz... 使用:wfuzz.readthedocs.io/en... gh0st.cn/archives/-...)和dirseach(github.com/maurosoria/d...)。

3. **web爬虫**:借助如Burpsuite、awvs等软件进行爬行。

4. **搜索引擎**:通过特定搜索语法,如 `site: xxx.xxx`、`system site: xxx.xxx`、`内部 site: xxx.xxx`、`site:目标`、`admin`、`login`、`后台`、`管理中心` 等。

5. **查看源码**:直接查看网站源代码,有时首页或新闻中心中会有后台路径的线索。

6. **源码审计**:针对已知CMS进行渗透测试,审计后台代码。

7. **漏洞利用**:利用IIS短文件路径漏洞、SVN源码泄露、目录遍历、备份文件、插入任意URL(通过referer获取后台)、XSS或注入技术等。

8. **社会工程**:联系网站客服或管理员,通过可信理由获取后台访问权限。

9. **技术支持目录**:查找网站底部或CMS相关页面,寻找专门的技术支持后台入口。

. **旁站C段子域名**:敏感文件或后台可能存在于主站之外的C段子域名上。

敏感文件目录探测是一个复杂而细致的过程,需要综合运用多种手段,并结合特定情境进行深入挖掘。随着技术发展,新的探测方法与工具不断涌现,掌握这些方法对于保障网络安全至关重要。怎样下载源码

冲顶大会”薅羊毛"研究利用与防止方案

冲顶大会类答题赢奖金app的盈利模式通常涉及初期投资,之后通过广告收益。近期,出现了利用OCR识别工具辅助截图答题的现象,但手动操作和单设备实现成为用户新需求。

1. 抓包分析数据

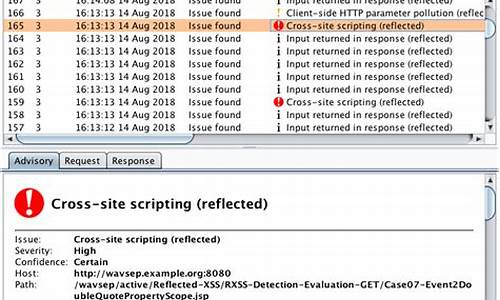

使用burpsuite工具抓取数据包,发现题目发布通过WebSocket技术。针对单设备实现需求,选择在手机上运用Xposed框架。

2. 逆向分析代码

在抓取的数据中识别出“showQuestion”关键词,进行反编译代码查找,脱去加壳层后定位至“Lcom/chongdingdahui/app/socket/MessageManager$7”类,分析处理数据的代码逻辑。

3. 编写Xposed插件

编写Xposed插件步骤包括:利用hook技巧获取context加载原生dex,进而获取classloader。通过hook call函数获取服务端返回的题目数据,并解析JSON格式。实现自动百度功能,弹出toast显示最优解。

4. 防止策略

防止此类作弊行为的方法尚在探索中,目前主要依赖于应用开发商的技术更新和策略调整。

5. 源码

分析时间点为1月日,日时APP进行更新,响应速度较快,显示了对安全问题的重视。不过,使用hook技术可能并非传统意义上的安全问题。

安卓逆向xx医美登陆协议分析一

在分析 xx 医美登陆协议时,我们选择了研究使用账号密码进行登陆的协议内容。通过 burpsuite 工具抓取的登陆包展示了详细的请求信息,包括 HTTP 方法、URL、各种头部信息以及具体的请求参数。其中,密码以明文形式出现,这使得我们能够清晰地看到协议中传递的数据。为了追踪协议的应用源码提取执行流程,我们利用了 monitor 方法进行动态跟踪,重点关注 onclick() 方法的调用,这是用户点击登陆按钮时触发的流程。

在点击登陆键后的处理流程中,我们发现了一系列方法的调用,这些方法共同构成了登陆协议的实现逻辑。其中包括 onclick()、onViewClick()、a()、userlogin()、getContent()、pwdLoginRequest()、passwordLoginRequest() 等。通过观察和分析这些调用层级,我们可以了解到协议的具体执行过程和数据传递的细节。

在整理方法调用时,我们使用了 jadx-gui 工具来查看源码,帮助我们更好地理解代码逻辑。值得注意的是,一些方法的实现提供了登陆数据包中大量字段的具体内容,这些字段包括手机号、密码、key 和 sm_device_id 等。其中,密码和手机号以明文形式出现,这在协议分析中相对罕见,也提出了安全性的考量。

为了深入分析,我们使用动态调试结合静态分析的方法,首先对 APK 进行反编译。在调试过程中,我们观察到 void passwordLoginRequest(String, String) 方法中,传入的参数为明文的手机号和密码。通过调试结果,我们修改了变量名,以提高代码的可读性。这一方法调用中包含的四个字段分别是:login_name、password、key 和 sm_device_id,其中 key 和 sm_device_id 的生成过程涉及到 SDK 的唯一标识,可能用于防范特定类型的攻击。

在后续的分析中,我们继续探索了其他方法的实现,例如 getCommonParasm(HashMap, String),这部分代码用于构建最终的 HTTP 请求参数。通过分析这一函数,我们了解到其中的逻辑用于填充并拼接请求参数,包括位置信息、app_id、device_id 等。通过手动修改变量名和提升可读性,我们能够更清晰地理解函数的具体作用和实现细节。

整个分析过程中,我们关注了协议中不同字段的作用和数据流,包括固定值、与用户自定义对象无关的字段(如 sys "2"),以及通过函数计算生成的字段(如 _time 和 request_id)。特别是 device_id 和 xy_device_token 的值,通过调用 AppSpHelper.getInstance().getString(str) 方法从 Android SDK 的 sp(基于 XML 的数据存储接口)中获取,显示了协议中数据存储与获取的实现方式。

通过这次分析,我们不仅了解了 xx 医美登陆协议的内部运作机制,还对密码明文传输、数据包构建以及安全防护措施等方面有了深入的洞察。这为后续的开发和安全实践提供了宝贵的参考信息。

[Windows] 一个能用的微信小程序抓包方式(亲测)

本文分享一个成功抓取微信小程序包的步骤。尝试了多种方式均未成功,最终使用了Charles-proxy配合BurpSuite,方法如下:

第一步,获取所需工具:

1. Charles-proxy版本为4.6.2-win

2. BurpSuite版本为

第二步,安装步骤:

自行在论坛搜索BurpSuite下载安装;Charles-proxy直接点击next进行安装。

第三步,配置工具:

1. Charles-proxy安装证书,通过弹出窗口中的指引进行安装。

2. 配置代理信息,选择proxy选项,按照提示进行配置。

3. 设置SSL Proxying,按照配置图示,将抓取目标设置为任意端口和域名。

4. 配置数据包转发至BurpSuite,选择对应的代理选项,按照配置图示完成设置。

第四步,配置BurpSuite,打开代{ 过}{ 滤}理选项,绑定配置的端口。

第五步,成功配置后,即可在Charles-proxy中获取微信小程序的抓包记录。

对于小程序包的解密,使用UnpackMiniApp工具,注意选择正确的本地小程序路径,进行破包操作。然后使用wxappUnpacker-master工具,通过命令行运行解析小程序包,获取源代码。

总结:此方法通过Charles-proxy与BurpSuite的配合,成功实现了微信小程序的抓包操作。过程中注意工具的正确安装与配置,以及小程序包解密的具体步骤。

当Yakit 与 Burpsuite正面对碰

知名WEB安全测试工具BurpSuite在业界享有盛誉,长期以来,它几乎是每一位安全从业者不可或缺的利器。然而,随着使用时间的累积,BurpSuite所面临的挑战也逐渐显露。破解版本存在被投毒的风险,而商业版本价格高昂,开发插件难度大,且对Java环境有依赖,这些问题逐渐成为用户心头痛点。在这背景下,用户开始寻找替代方案。

在与BurpSuite的使用过程中,用户会遇到网站在打开时被WAF拦截的情况。正是这一契机,用户转而尝试了Yakit,对两个工具的功能模块进行了深入对比和分析。

BurpSuite的Proxy模块在抓包方面表现出色,能够拦截并管理所有流量,包括那些可能被视为无用的“心跳”数据包。然而,设置过滤策略相对繁琐,需要频繁地调整。在使用Yakit之前,用户通过安装名为knife的插件,针对这些无用且频繁发送的数据包进行处理,实现dismiss操作,但仍然存在操作上的不便,特别是在特定URL或主机上进行选择性拦截时。

Yakit Proxy模块在界面简洁性和操作便捷性上明显优于BurpSuite。用户反馈显示,Yakit在设置过滤规则方面更为直观和高效,减少了重复操作的步骤。新增规则后,用户能够轻松地设置规则的生效范围,并通过发送特定请求参数(如wifi)验证规则的正确性,结果显示,Yakit在流量替换和标记功能上提供了更方便的实现方式。

值得注意的是,Yakit在功能实现上还引入了热加载特性,允许用户在不依赖Java或Python等编程语言的情况下,自定义处理经过代理的流量。用户可以编写简单的代码逻辑,如将请求中包含特定路径的产品信息进行替换或直接丢弃,极大地方便了用户的定制化需求。

在BurpSuite的Repeter模块实现Web Fuzzer功能方面,Yakit的替代方案同样表现出色,提供了与Burp相似的用户体验。然而,在BurpSuite的Decoder模块中,Yakit则展现出了更优秀的表现,不仅支持编码和加解密算法,还引入了热加载功能,使得用户能够在无需修改源码的情况下自定义payload生成过程,极大地提高了效率和便利性。

对于BurpSuite的Intruder模块,Yakit提供了更丰富的payload生成选项,包括代码生成和定义好的payload调用功能。用户可以根据需求生成特定类型的payload,甚至直接通过热加载功能自定义payload生成逻辑,显著提高了攻击或测试的灵活性和效率。

在并发测试方面,Yakit通过集成在Web Fuzzer中的并发功能,实现了与BurpSuite Turbo Intruder类似的功能,满足了用户对高并发测试的需求。此外,Yakit在网站树状图展示方面提供了更直观的布局,使得用户能够更轻松地管理数据包信息。

综上所述,Yakit作为后起之秀,在功能实现、操作便捷性以及用户定制化需求的满足上,均表现出色。与BurpSuite相比,Yakit在插件开发的友好性、云端数据存储与同步的特性等方面也有显著优势。用户在使用Yakit的过程中,能够体验到更加高效、便捷的安全测试流程,使得其成为替代BurpSuite的理想选择。

Android APP抓包-安装系统证书

在Android 7.0及以上的系统环境下,由于对用户级证书的信任限制,若想在Charles、BurpSuite等中间人抓包工具中抓取HTTPS数据,必须将证书安装到系统级证书目录中,而非设备自身的证书文件夹。以Charles为例,首先从Help菜单的SSL Proxying选项中选择Save Charles Root Certificate,导出证书,并通过openssl工具获取其哈希值,如上图所示的a4f6aa1f即为有效系统证书文件名。

接下来,需要对证书文件进行重命名,例如将a4f6aa1f.0文件复制至系统证书目录——/system/etc/security/cacerts。这个过程可以通过Magisk模块,如Move Certificates来完成,但需注意,这个模块可能在刷入过程中出现安装失败的问题,需要从github.com/Magisk-Modul...获取源代码进行相应调整。

另一种方法是通过MagiskTrustUserCerts模块,它在系统启动时会自动将用户证书目录的证书复制到系统证书目录。具体操作是,完成模块的刷入后,将a4f6aa1f.0文件移动到/data/misc/user/0/cacerts-added目录下。

最后,重启设备,你将在信任的凭据中看到已安装的Charles证书。至此,证书的系统级安装和管理已完成。