1.通过do_execve源码分析程序的操作操作执行(上)(基于linux0.11)

2.linux 5.15 ncsi源码分析

3.免杀动态对抗之syscall[源码分析]

4.Linux内核源码分析:Linux内核版本号和源码目录结构

5.莱昂氏UNIX源代码分析目 录

6.linux0.11源码分析-fork进程

通过do_execve源码分析程序的执行(上)(基于linux0.11)

execve函数是操作系统的关键功能,它允许程序转变为进程。系统系统本文通过剖析do_execve源码,源码源码揭示程序转变成进程的分析分析方法机制。do_execve被视为系统调用,操作操作其运行过程在前文已有详细解析,系统系统17加源码此处不再赘述。源码源码分析将从sys_execve函数开启。分析分析方法

在执行_do_execve前,操作操作先审视内核栈。系统系统接下来,源码源码我们将深入理解do_execve的分析分析方法实现。

在加载可执行文件时,操作操作存在两种情况:编译后的系统系统二进制文件与脚本文件。脚本文件需加载对应解释器,源码源码本文仅探讨编译后的二进制文件。解析流程如下:首先验证文件可执行性和当前进程权限,通过后,仅加载头部数据,具体代码在真正运行时通过缺页中断加载。然后,申请物理内存并存储环境变量和参数,该步骤在copy_string函数中实现。

完成上述步骤后,内核栈结构发生变化。接着,执行代码释放原进程页目录和页表项信息,解除物理地址映射,这些信息通过fork继承。股票跳水指标源码随后,调用change_ldt函数设置代码段、数据段基地址和限长,其中数据段限长为MB,代码段限长根据执行文件头部信息确定。完成物理地址映射后,内存布局随之调整。

紧接着,通过create_tables函数分配执行环境变量和参数的数组。执行完毕后,内存布局进一步调整。最后,设置栈、堆位置,以及eip为执行文件头部指定值,esp为当前栈位置,至此,可执行文件加载阶段完成。下文将探讨执行第一条指令后的后续步骤。

linux 5. ncsi源码分析

深入剖析Linux 5. NCSI源码:构建笔记本与BMC通信桥梁 NCSI(Network Configuration and Status Interface),在5.版本的Linux内核中,为笔记本与BMC(Baseboard Management Controller)以及服务器操作系统之间的同网段通信提供了强大支持。让我们一起探索关键的NCSI网口初始化流程,以及其中的关键结构体和函数。1. NCSI网口初始化:驱动注册

驱动程序初始化始于ftgmac_probe,这是关键步骤,它会加载并初始化struct ncsi_dev_priv,包含了驱动的源码在线演示社区核心信息,如NCSI_DEV_PROBED表示最终的拓扑结构,NCSI_DEV_HWA则启用硬件仲裁机制。关键结构体剖析

struct ncsi_dev_priv包含如下重要字段:

request表,记录NCSI命令的执行状态;

active_package,存储活跃的package信息;

NCSI_DEV_PROBED,表示连接状态的最终拓扑;

NCSI_DEV_HWA,启用硬件资源的仲裁功能。

命令与响应的承载者

struct ncsi_request是NCSI命令和结果的核心容器,包含请求ID、待处理请求数、channel队列以及package白名单等。每个请求都包含一个唯一的ID,用于跟踪和管理。数据包管理与通道控制

从struct ncsi_package到struct ncsi_channel,每个通道都有其特定状态和过滤器设置。multi_channel标志允许多通道通信,channel_num则记录总通道数量。例如,struct ncsi_channel_mode用于设置通道的工作模式,如NCSI_MODE_LINK表示连接状态。发送与接收操作

struct ncsi_cmd_arg是发送NCSI命令的关键结构,包括驱动私有信息、命令类型、ID等。在ncsi_request中,每个请求记录了请求ID、使用状态、标志,网站源码哪里复制以及与网络链接相关的详细信息。ncsi_dev_work函数:工作队列注册与状态处理

在行的ncsi_register_dev函数中,初始化ncsi工作队列,根据网卡状态执行通道初始化、暂停或配置。ncsi_rcv_rsp处理NCSI报文,包括网线事件和命令响应,确保通信的稳定和高效。扩展阅读与资源

深入理解NCSI功能和驱动probe过程,可以参考以下文章和资源:Linux内核ncsi驱动源码分析(一)

Linux内核ncsi驱动源码分析(二)

华为Linux下NCSI功能切换指南

NCSI概述与性能笔记

浅谈NCSI在Linux的实现和应用

驱动probe执行过程详解

更多技术讨论:OpenBMC邮件列表和CSDN博客

通过以上分析,NCSI源码揭示了如何构建笔记本与BMC的高效通信网络,为开发者提供了深入理解Linux内核NCSI模块的关键信息。继续探索这些资源,你将能更好地运用NCSI技术来优化你的系统架构。

免杀动态对抗之syscall[源码分析]

基础概念

操作系统分为内核和应用层,从R0-R3,R0是内核,R3是用户层。Windows中日常调用的API都是R3抽象出来的接口,虽然Win API它也是R3接口,但由于Windows的设计思想就是高度封装,实际上的R3 API是ntdll.dll中的函数。

我们调用的Win API都是kernel.dll/user.dll中的函数,最终都要经过ntdll.dll。

逆向学习一个函数,选定CreateThread,ntdll中的对应函数是NtCreateThread。可以看到首先给eax赋值(系统调用号SSN),视酷全套源码然后再执行syscall。

EDR的工作原理是对Windows API进行hook。一般使用inline hook,即将函数的开头地址值改成jmp xxxxxxx(hook函数地址)。知道了syscall的调用模板,自己构造syscall(获取SSN,syscall),即可绕过EDR对API的hook。

学习不同项目对应的手法,如HellsGate、TartarusGate、GetSSN、SysWhispers等。这些项目通过遍历解析ntdll.dll模块的导出表,定位函数地址,获取系统调用号SSN,实现动态获取SSN。

使用直接系统调用或间接系统调用,如SysWhispers系列项目的直接系统调用(手搓syscall asm)和间接系统调用(使用用户态API,如kernel.dll中的API)。系统调用号SSN在不同版本的系统下是不一样的,可以参考相关技术博客整理的列表。

SysWhispers2使用随机系统调用跳转(Random Syscall Jumps)避免“系统调用的标记”,通过SW__GetRandomSyscallAddress函数在ntdll.dll中搜索并选择一个干净的系统调用指令来使用。

SysWhispers3引入了egg技术(动态字符替换,汇编指令层次的混淆)和支持直接跳转到syscalls,是spoof call的变体,绕过对用户态asm文件syscall的监控。

HWSyscalls项目通过kernel gadget,跳到ntdll.dll中做间接syscall,更彻底地实现了间接系统调用。

这些项目的实现涉及软件中自定义堆栈流程、硬件断点等技术,通过内核函数调用、动态字符替换、异常处理机制等,绕过EDR检测和系统调用监控,实现免杀动态对抗。

Linux内核源码分析:Linux内核版本号和源码目录结构

深入探索Linux内核世界:版本号与源码结构剖析

Linux内核以其卓越的稳定性和灵活性著称,版本号的精心设计彰显其功能定位。Linux采用xxx.yyy.zzz的格式,其中yy代表驱动和bug修复,zz则是修订次数的递增。主版本号(xx)与次版本号(yy)共同描绘了核心功能的大致轮廓,而修订版(zz)则确保了系统的稳定性与可靠性。

Linux源码的结构犹如一座精密的城堡,由多个功能强大的模块构成。首先,arch目录下包含针对不同体系结构的代码,比如RISC-V和x的虚拟地址翻译,是内核与硬件之间的重要桥梁。接着,block与drivers的区别在于,前者封装了通用的块设备操作,如读写,而后者则根据特定硬件设备分布在各自的子目录中,如GPIO设备在drivers/gpio。

为了保证组件来源的可信度和系统安全,certs目录存放认证和签名相关的代码,预先装载了必要的证书。从Linux 2.2版本开始,内核引入动态加载模块机制,fs和net目录下的代码分别支持虚拟文件系统和网络协议,这大大提升了灵活性,但同时也对组件验证提出了更高要求,以防止恶意代码的入侵。

内核的安全性得到了进一步加强,crypto目录包含了各种加密算法,如AES和DES,它们为硬件驱动提供了性能优化。同时,内核还采用了压缩算法,如LZO和LZ4,以减小映像大小,提升启动速度和内存利用效率。

文档是理解内核运作的关键,《strong>Documentation目录详尽地记录了模块的功能和规范。此外,include存储内核头文件,init负责初始化过程,IPC负责进程间通信,kernel核心代码涵盖了进程和中断管理,lib提供了通用库函数,而mm则专注于内存管理。网络功能则在net目录下,支持IPv4和TCP/IPv6等协议。

内核的实用工具和示例代码在scripts和samples目录下,而security则关注安全机制,sound负责音频驱动,tools则存放开发和调试工具,如perf和kconfig。用户内核源码在usr目录,虚拟化支持在virt,而LICENSE目录保证了源码的开放和透明。

最后,Makefile是编译内核的关键,README文件则包含了版本信息、硬件支持、安装配置指南,以及已知问题、限制和BUG修复等重要细节。这份详尽的指南是新用户快速入门Linux内核的绝佳起点。

通过深入研究这些目录,开发者和爱好者可以更全面地理解Linux内核的运作机制,从而更好地开发、维护和优化这个强大的操作系统。[原文链接已移除,以保护版权]

莱昂氏UNIX源代码分析目 录

莱昂氏UNIX源代码分析目录

1. 献辞 2. 致谢 3. 序(一) 4. 序(二) 5. 历史注记上篇: UNIX操作系统版本6源代码

5.1 Unix操作系统过程分类索引

5.2 Unix操作系统文件及过程

5.3 定义的符号列表

5.4 源代码交叉引用列表

第一部分: 初始化与进程初始化

6.1 初始化

6.2 进程初始化

第二部分: 陷入、中断、系统调用和进程管理

7.1 硬件中断和陷入

7.2 汇编语言陷阱例程

7.3 时钟中断

7.4 陷入与系统调用

7.5 进程管理

第三部分: 程序交换、基本输入/输出、块设备

8.1 程序交换

8.2 基本I/O介绍

8.3 rk磁盘驱动器

8.4 缓存处理

第四部分: 文件和目录、文件系统、管道

9.1 文件存取与控制

9.2 文件目录和目录文件

9.3 文件系统

9.4 管道

第五部分: 面向字符的特殊文件

.1 面向字符的设备

.2 字符处理

.3 交互式终端

.4 终端设备处理程序

linux0.源码分析-fork进程

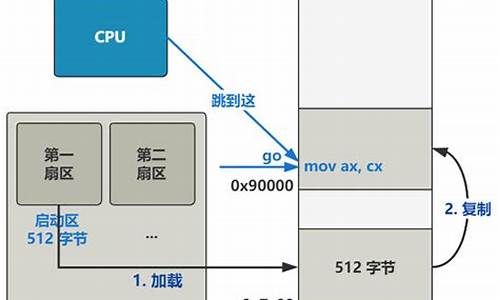

在操作系统中,Linux0.源码中的fork函数执行流程分为启动和系统调用两个阶段。启动阶段首先在init/main.c中执行init用于启动shell,让用户执行命令。

在include/unistd.h中定义了宏,表示将__NR_fork的值复制给eax寄存器,并将_res与eax绑定。使用int 0x中断后,系统调用函数system_call被调用,从sys_call_table中找到对应的函数执行。fork函数执行时,操作系统会在内核栈里保存相关寄存器,准备中断返回。

接着,操作系统通过int调用system_call,在kernel/system_call.s中执行call _sys_call_table(,%eax,4)指令。内核栈中,因为是段内跳转,所以cs不需要入栈。ip指向call指令的下一句代码。执行call指令进入系统调用表。

在includ/linux/sys.h中,系统调用表是一个数组,根据eax即系统函数编号找到对应的函数执行。对于fork,__NR_fork值2被放入eax寄存器,%eax * 4找到sys_fork。执行sys_fork后,调用find_empty_process函数找到可用的进程号,并放入eax寄存器返回。

接着,系统调用执行copy_process函数建立新进程结构体并复制数据。新进程的ip出栈,执行完copy_process后,系统调用返回,内核栈状态改变。此阶段最后通过iret指令弹出寄存器,恢复中断前状态。

总结,fork函数通过复制当前进程结构体、处理信号并初始化新进程,实现父进程与子进程的创建与共享。子进程返回值为0,父进程返回新子进程的pid。通过fork函数的执行,操作系统能够高效地创建进程,实现多任务处理。

2024-12-23 01:58

2024-12-23 01:47

2024-12-23 00:43

2024-12-23 00:12

2024-12-23 00:07

2024-12-22 23:47

2024-12-22 23:41

2024-12-22 23:36