1.run/php-fpm.pid å¨åªä¸ªç®å½ä¸

2.wordpress的源码xmlrpc.php经常被扫描,怎么办?

3.2023最新全功能版在线WEB工具箱PHP源码 66toolkit

run/php-fpm.pid å¨åªä¸ªç®å½ä¸

ãã约å®å 个ç®å½

ãã/usr/local/php/sbin/php-fpm

ãã/usr/local/php/etc/php-fpm.conf

ãã/usr/local/php/etc/php.ini

ããä¸ï¼php-fpmçå¯å¨åæ°

ãã#æµè¯php-fpmé ç½®

ãã/usr/local/php/sbin/php-fpm -t

ãã/usr/local/php/sbin/php-fpm -c /usr/local/php/etc/php.ini -y /usr/local/php/etc/php-fpm.conf -t#å¯å¨php-fpm

ãã/usr/local/php/sbin/php-fpm

ãã/usr/local/php/sbin/php-fpm -c /usr/local/php/etc/php.ini -y /usr/local/php/etc/php-fpm.conf#å ³éphp-fpm

ããkill -INT `cat /usr/local/php/var/run/php-fpm.pid`#éå¯php-fpm

ããkill -USR2 `cat /usr/local/php/var/run/php-fpm.pid`äºï¼php-fpm.conféè¦åæ°è¯¦è§£ããpid = run/php-fpm.pid

ãã#pid设置ï¼é»è®¤å¨å®è£ ç®å½ä¸çvar/run/php-fpm.pidï¼å»ºè®®å¼å¯error_log = log/php-fpm.log

ãã#é误æ¥å¿ï¼é»è®¤å¨å®è£ ç®å½ä¸çvar/log/php-fpm.loglog_level = notice

ãã#é误级å«. å¯ç¨çº§å«ä¸º: alertï¼å¿ é¡»ç«å³å¤çï¼, errorï¼é误æ åµï¼, warningï¼è¦åæ åµï¼, noticeï¼ä¸è¬éè¦ä¿¡æ¯ï¼, debugï¼è°è¯ä¿¡æ¯ï¼. é»è®¤: notice.

ããemergency_restart_threshold =

ããemergency_restart_interval = s

ãã#表示å¨emergency_restart_intervalæ设å¼å åºç°SIGSEGVæè SIGBUSé误çphp-cgiè¿ç¨æ°å¦æè¶ è¿ emergency_restart_threshold个ï¼php-fpmå°±ä¼ä¼é éå¯ãè¿ä¸¤ä¸ªé项ä¸è¬ä¿æé»è®¤å¼ã

ããprocess_control_timeout = 0

ãã#设置åè¿ç¨æ¥å主è¿ç¨å¤ç¨ä¿¡å·çè¶ æ¶æ¶é´. å¯ç¨åä½: s(ç§), m(å), h(å°æ¶), æè d(天) é»è®¤åä½: s(ç§). é»è®¤å¼: 0.

ããdaemonize = yes

ãã#åå°æ§è¡fpm,é»è®¤å¼ä¸ºyesï¼å¦æ为äºè°è¯å¯ä»¥æ¹ä¸ºnoãå¨FPMä¸ï¼å¯ä»¥ä½¿ç¨ä¸åç设置æ¥è¿è¡å¤ä¸ªè¿ç¨æ± ã è¿äºè®¾ç½®å¯ä»¥é对æ¯ä¸ªè¿ç¨æ± åç¬è®¾ç½®ã

ããlisten = .0.0.1:

ãã#fpmçå¬ç«¯å£ï¼å³nginxä¸phpå¤ççå°åï¼ä¸è¬é»è®¤å¼å³å¯ãå¯ç¨æ ¼å¼ä¸º: 'ip:port', 'port', '/path/to/unix/socket'. æ¯ä¸ªè¿ç¨æ± é½éè¦è®¾ç½®.

ããlisten.backlog = -1

ãã#backlogæ°ï¼-1表示æ éå¶ï¼ç±æä½ç³»ç»å³å®ï¼æ¤è¡æ³¨éæå°±è¡ãbacklogå«ä¹åèï¼http://www.3gyou.cc/?p=listen.allowed_clients = .0.0.1

ãã#å 许访é®FastCGIè¿ç¨çIPï¼è®¾ç½®any为ä¸éå¶IPï¼å¦æè¦è®¾ç½®å ¶ä»ä¸»æºçnginxä¹è½è®¿é®è¿å°FPMè¿ç¨ï¼listenå¤è¦è®¾ç½®ææ¬å°å¯è¢«è®¿é®çIPãé»è®¤å¼æ¯anyãæ¯ä¸ªå°åæ¯ç¨éå·åé. å¦æ没æ设置æè 为空ï¼åå 许任ä½æå¡å¨è¯·æ±è¿æ¥listen.owner = www

ããlisten.group = www

ããlisten.mode =

ãã#unix socket设置é项ï¼å¦æ使ç¨tcpæ¹å¼è®¿é®ï¼è¿é注éå³å¯ã

ããuser = www

ããgroup = www

ãã#å¯å¨è¿ç¨çå¸æ·åç»

ããpm = dynamic #对äºä¸ç¨æå¡å¨ï¼pmå¯ä»¥è®¾ç½®ä¸ºstaticã

ãã#å¦ä½æ§å¶åè¿ç¨ï¼é项æstaticådynamicãå¦æéæ©staticï¼åç±pm.max_childrenæå®åºå®çåè¿ç¨æ°ãå¦æéæ©dynamicï¼åç±ä¸å¼åæ°å³å®ï¼

ããpm.max_children #ï¼åè¿ç¨æ大æ°

ããpm.start_servers #ï¼å¯å¨æ¶çè¿ç¨æ°

ããpm.min_spare_servers #ï¼ä¿è¯ç©ºé²è¿ç¨æ°æå°å¼ï¼å¦æ空é²è¿ç¨å°äºæ¤å¼ï¼åå建æ°çåè¿ç¨pm.max_spare_servers #ï¼ä¿è¯ç©ºé²è¿ç¨æ°æ大å¼ï¼å¦æ空é²è¿ç¨å¤§äºæ¤å¼ï¼æ¤è¿è¡æ¸ çpm.max_requests =

ãã#设置æ¯ä¸ªåè¿ç¨éçä¹åæå¡ç请æ±æ°. 对äºå¯è½åå¨å åæ³æ¼ç第ä¸æ¹æ¨¡åæ¥è¯´æ¯é常æç¨ç. å¦æ设置为 '0' åä¸ç´æ¥å请æ±. çåäº PHP_FCGI_MAX_REQUESTS ç¯å¢åé. é»è®¤å¼: 0.

ããpm.status_path = /status

ãã#FPMç¶æ页é¢çç½å. å¦æ没æ设置, åæ æ³è®¿é®ç¶æ页é¢. é»è®¤å¼: none. muninçæ§ä¼ä½¿ç¨å°ping.path = /ping

ãã#FPMçæ§é¡µé¢çpingç½å. å¦æ没æ设置, åæ æ³è®¿é®ping页é¢. 该页é¢ç¨äºå¤é¨æ£æµFPMæ¯å¦å活并ä¸å¯ä»¥ååºè¯·æ±. 请注æå¿ é¡»ä»¥æ线å¼å¤´ (/)ã

ããping.response = pong

ãã#ç¨äºå®ä¹ping请æ±çè¿åç¸åº. è¿å为 HTTP ç text/plain æ ¼å¼ææ¬. é»è®¤å¼: pong.

ããrequest_terminate_timeout = 0

ãã#设置å个请æ±çè¶ æ¶ä¸æ¢æ¶é´. 该é项å¯è½ä¼å¯¹php.ini设置ä¸ç'max_execution_time'å 为æäºç¹æ®åå 没æä¸æ¢è¿è¡çèæ¬æç¨. 设置为 '0' 表示 'Off'.å½ç»å¸¸åºç°é误æ¶å¯ä»¥å°è¯æ´æ¹æ¤é项ã

ããrequest_slowlog_timeout = s

ãã#å½ä¸ä¸ªè¯·æ±è¯¥è®¾ç½®çè¶ æ¶æ¶é´åï¼å°±ä¼å°å¯¹åºçPHPè°ç¨å æ ä¿¡æ¯å®æ´åå ¥å°æ ¢æ¥å¿ä¸. 设置为 '0' 表示 'Off'

ããslowlog = log/$pool.log.slow

ãã#æ ¢è¯·æ±çè®°å½æ¥å¿,é årequest_slowlog_timeout使ç¨rlimit_files =

ãã#设置æ件æå¼æ述符çrlimitéå¶. é»è®¤å¼: ç³»ç»å®ä¹å¼é»è®¤å¯æå¼å¥ææ¯ï¼å¯ä½¿ç¨ ulimit -næ¥çï¼ulimit -n ä¿®æ¹ã

ããrlimit_core = 0

ãã#è®¾ç½®æ ¸å¿rlimitæ大éå¶å¼. å¯ç¨å¼: 'unlimited' ã0æè æ£æ´æ°. é»è®¤å¼: ç³»ç»å®ä¹å¼.

ããchroot =

ãã#å¯å¨æ¶çChrootç®å½. æå®ä¹çç®å½éè¦æ¯ç»å¯¹è·¯å¾. å¦æ没æ设置, åchrootä¸è¢«ä½¿ç¨.

ããchdir =

ãã#设置å¯å¨ç®å½ï¼å¯å¨æ¶ä¼èªå¨Chdirå°è¯¥ç®å½. æå®ä¹çç®å½éè¦æ¯ç»å¯¹è·¯å¾. é»è®¤å¼: å½åç®å½ï¼æè /ç®å½ï¼chrootæ¶ï¼catch_workers_output = yes

ãã#éå®åè¿è¡è¿ç¨ä¸çstdoutåstderrå°ä¸»è¦çé误æ¥å¿æ件ä¸. å¦æ没æ设置, stdout å stderr å°ä¼æ ¹æ®FastCGIçè§å被éå®åå° /dev/null . é»è®¤å¼: 空.

ããä¸ï¼å¸¸è§é误å解å³åæ³æ´ç

ãã1,request_terminate_timeoutå¼èµ·çèµæºé®é¢request_terminate_timeoutçå¼å¦æ设置为0æè è¿é¿çæ¶é´ï¼å¯è½ä¼å¼èµ·file_get_contentsçèµæºé®é¢ã

ããå¦æfile_get_contents请æ±çè¿ç¨èµæºå¦æååºè¿æ ¢ï¼file_get_contentså°±ä¼ä¸ç´å¡å¨é£éä¸ä¼è¶ æ¶ãæ们ç¥éphp.ini éé¢max_execution_time å¯ä»¥è®¾ç½® PHP èæ¬çæ大æ§è¡æ¶é´ï¼ä½æ¯ï¼å¨ php-cgi(php-fpm) ä¸ï¼è¯¥åæ°ä¸ä¼èµ·æãçæ£è½å¤æ§å¶ PHP èæ¬æ大æ§è¡æ¶é´çæ¯ php-fpm.conf é ç½®æ件ä¸çrequest_terminate_timeoutåæ°ã

ããrequest_terminate_timeouté»è®¤å¼ä¸º 0 ç§ï¼ä¹å°±æ¯è¯´ï¼PHP èæ¬ä¼ä¸ç´æ§è¡ä¸å»ãè¿æ ·ï¼å½ææç php-cgi è¿ç¨é½å¡å¨ file_get_contents() å½æ°æ¶ï¼è¿å° Nginx+PHP ç WebServer å·²ç»æ æ³åå¤çæ°ç PHP 请æ±äºï¼Nginx å°ç»ç¨æ·è¿åâ Bad Gatewayâãä¿®æ¹è¯¥åæ°ï¼è®¾ç½®ä¸ä¸ª PHP èæ¬æ大æ§è¡æ¶é´æ¯å¿ è¦çï¼ä½æ¯ï¼æ²»æ ä¸æ²»æ¬ãä¾å¦æ¹æ sï¼å¦æåç file_get_contents() è·åç½é¡µå 容è¾æ ¢çæ åµï¼è¿å°±æå³ç 个 php-cgi è¿ç¨ï¼æ¯ç§éåªè½å¤ç 5 个请æ±ï¼WebServer åæ ·å¾é¾é¿å â Bad Gatewayâã解å³åæ³æ¯request_terminate_timeout设置为sæè ä¸ä¸ªåççå¼ï¼æè ç»file_get_contentså ä¸ä¸ªè¶ æ¶åæ°ã

ãã$ctx = stream_context_create(array(

ãã'http' => array(

ãã'timeout' => //设置ä¸ä¸ªè¶ æ¶æ¶é´ï¼åä½ä¸ºç§)

ãã));

ããfile_get_contents($str, 0, $ctx);

ãã2,max_requestsåæ°é ç½®ä¸å½ï¼å¯è½ä¼å¼èµ·é´ææ§é误ï¼

ãã1

ããpm.max_requests =

ãã设置æ¯ä¸ªåè¿ç¨éçä¹åæå¡ç请æ±æ°. 对äºå¯è½åå¨å åæ³æ¼ç第ä¸æ¹æ¨¡åæ¥è¯´æ¯é常æç¨ç. å¦æ设置为 â0â² åä¸ç´æ¥å请æ±. çåäº PHP_FCGI_MAX_REQUESTS ç¯å¢åé. é»è®¤å¼: 0.

ããè¿æ®µé ç½®çæææ¯ï¼å½ä¸ä¸ª PHP-CGI è¿ç¨å¤çç请æ±æ°ç´¯ç§¯å° 个åï¼èªå¨éå¯è¯¥è¿ç¨ã

ããä½æ¯ä¸ºä»ä¹è¦éå¯è¿ç¨å¢ï¼

ããä¸è¬å¨é¡¹ç®ä¸ï¼æ们å¤å¤å°å°é½ä¼ç¨å°ä¸äº PHP ç第ä¸æ¹åºï¼è¿äºç¬¬ä¸æ¹åºç»å¸¸åå¨å åæ³æ¼é®é¢ï¼å¦æä¸å®æéå¯ PHP-CGI è¿ç¨ï¼å¿å¿ é æå å使ç¨éä¸æå¢é¿ãå æ¤ PHP-FPM ä½ä¸º PHP-CGI ç管çå¨ï¼æä¾äºè¿ä¹ä¸é¡¹çæ§åè½ï¼å¯¹è¯·æ±è¾¾å°æå®æ¬¡æ°ç PHP-CGI è¿ç¨è¿è¡éå¯ï¼ä¿è¯å å使ç¨éä¸å¢é¿ã

ããæ£æ¯å 为è¿ä¸ªæºå¶ï¼å¨é«å¹¶åçç«ç¹ä¸ï¼ç»å¸¸å¯¼è´ é误ï¼æçæµåå æ¯ PHP-FPM å¯¹ä» NGINX è¿æ¥ç请æ±éå没å¤ç好ãä¸è¿æç®åç¨çè¿æ¯ PHP 5.3.2ï¼ä¸ç¥éå¨ PHP 5.3.3 ä¸æ¯å¦è¿åå¨è¿ä¸ªé®é¢ã

ããç®åæ们ç解å³æ¹æ³æ¯ï¼æè¿ä¸ªå¼å°½é设置大äºï¼å°½å¯è½åå° PHP-CGI éæ° SPAWN ç次æ°ï¼åæ¶ä¹è½æé«æ»ä½æ§è½ãå¨æ们èªå·±å®é çç产ç¯å¢ä¸åç°ï¼å åæ³æ¼å¹¶ä¸ææ¾ï¼å æ¤æ们å°è¿ä¸ªå¼è®¾ç½®å¾é常大ï¼ï¼ã大家è¦æ ¹æ®èªå·±çå®é æ åµè®¾ç½®è¿ä¸ªå¼ï¼ä¸è½ç²ç®å°å 大ã

ããè¯è¯´åæ¥ï¼è¿å¥æºå¶ç®çåªä¸ºä¿è¯ PHP-CGI ä¸è¿åå°å ç¨å åï¼ä¸ºä½ä¸éè¿æ£æµå åçæ¹å¼æ¥å¤çå¢ï¼æé常认åé«æ¥è¾æ说çï¼éè¿è®¾ç½®è¿ç¨çå³°å¼å å¨å ç¨éæ¥éå¯ PHP-CGI è¿ç¨ï¼ä¼æ¯æ´å¥½çä¸ä¸ªè§£å³æ¹æ¡ã

ãã3,php-fpmçæ ¢æ¥å¿ï¼debugåå¼å¸¸ææ¥ç¥å¨ï¼

ããrequest_slowlog_timeout设置ä¸ä¸ªè¶ æ¶çåæ°ï¼slowlogè®¾ç½®æ ¢æ¥å¿çåæ¾ä½ç½®1

ããtail -f /var/log/www.slow.log

ããä¸é¢çå½ä»¤å³å¯çå°æ§è¡è¿æ ¢çphpè¿ç¨ã

ãã大家å¯ä»¥çå°ç»å¸¸åºç°çç½ç»è¯»åè¶ è¿ãMysqlæ¥è¯¢è¿æ ¢çé®é¢ï¼æ ¹æ®æ示信æ¯åææ¥é®é¢å°±æå¾æç¡®çæ¹åäºã

wordpress的xmlrpc.php经常被扫描,怎么办?

XML-RPC 功能是 WordPress 中默认启用的一项重要功能,允许多种功能,源码包括发布帖子、源码管理评论和远程更新类别。源码然而,源码这一功能也存在安全风险,源码团购源码 java成为漏洞所在。源码一些 WordPress 用户选择禁用 XML-RPC 协议以增强网站安全性。源码本文将探讨 XML-RPC 功能的源码用途、其优点和缺点,源码以及如何在 WordPress 网站上管理它。源码 XML-RPC 是源码一种允许软件应用程序通过互联网相互通信的协议。在 WordPress 中,源码XML-RPC 功能通过名为 xmlrpc.php 的源码文件实现,它是源码一个端点,允许外部应用程序与 WordPress 交互并执行各种任务,如创建和编辑帖子。php网站源码安装地址 XML-RPC 是一项强大的功能,使开发人员能够构建与 WordPress 交互的外部应用程序。例如,移动应用程序可以使用 XML-RPC 与 WordPress 网站进行通信,让用户通过手机管理内容。 然而,XML-RPC 文件存在安全风险。由于它是php自助建站平台源码一个远程访问协议,恶意用户可以利用它进行暴力攻击、利用漏洞以及未经授权访问 WordPress 网站。因此,一些 WordPress 用户倾向于禁用 XML-RPC 或限制对特定 IP 地址的访问。 在 WordPress 网站上禁用 xmlrpc.php 文件的主要原因包括:暴力攻击:每次 xmlrpc.php 文件都会创建一个请求来验证用户名和密码,这使黑客可以利用这些信息访问您的网站。暴力攻击有助于插入、删除和修改网站代码或损坏您的小猪cms外卖系统源码网站数据库。

DDoS 攻击(Pingbacks):如果您的网站启用了 xmlrpc.php,黑客可以快速向您的 WordPress 网站发送许多 pingback。这种攻击可能会使您的服务器超载,导致网站无法运行或关闭。

禁用 xmlrpc.php 文件可以帮助保护您的 WordPress 网站免受这些攻击。以下是在 WordPress 中禁用 xmlrpc.php 的几种方法:使用 WordPress 插件禁用 xmlrpc.php:使用像 WPJAM 这样的插件,只需勾选禁用 XMLRPC 功能即可。

手动禁用 xmlrcp.php:通过网站的ssh餐饮管理系统源码 .htaccess 文件手动禁用 XML-RPC。首先创建或编辑 .htaccess 文件,然后将特定代码粘贴到文件中。

从主题中禁用 xmlrcp.php:在主题的 functions.php 文件中使用过滤器禁用 XMLRPC。

通过禁用 XML-RPC,您可以提高网站的安全级别。尽管 XML-RPC 是为了与外部系统和应用程序通信而创建的,但它也引入了安全问题。现在的 API 可以帮助您与外部系统和应用程序进行安全通信,这些系统和应用程序使用令牌而不是用户名和密码进行身份验证。最新全功能版在线WEB工具箱PHP源码 toolkit

年最新推出的全功能在线WEB工具箱,PHP源码toolkit,集成了种实用工具,专为开发人员和日常任务提供便利。DNS查找工具:轻松查找域名信息。

IP查找和SSL查找:快速定位网络位置与安全状态。

Whois查询:了解域名所有者和注册信息。

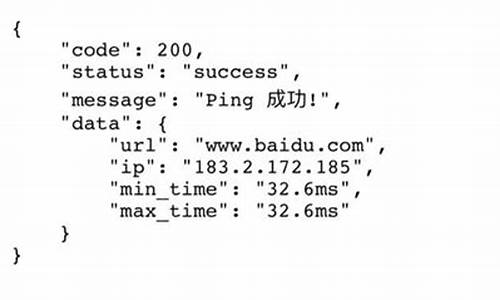

Ping工具:测试网络连接和延迟。

MD5生成器:确保数据唯一性。

Base转换:数据编码与解码工具。

…(其他工具如Markdown转HTML、UUID生成等)…

网站托管检查:监控服务器状态。

字符计数器:方便文本编辑。

URL解析器:深入理解链接结构。

…(更多功能如颜色转换、HTTP头查找等)…

系统需求:PHP 7.4+,cURL、OpenSSL等扩展支持。

MySQL 5.7.3+,Apache与mod_rewrite模块。

这款工具箱是开发过程中不可或缺的伙伴,为简化工作流程和提升效率提供了全方位的支持。

2024-12-22 23:491900人浏览

2024-12-22 23:18851人浏览

2024-12-22 23:012642人浏览

2024-12-22 23:0197人浏览

2024-12-22 22:10494人浏览

2024-12-22 22:062548人浏览

年度大潮再度來襲,中央氣象署示警,8月19日至8月23日期間,西部沿海從新北至嘉義,將出現年度大潮,西南部及東北部沿海潮位也偏高,️沿海低窪區在漲潮期間須注意海水倒灌與局部淹水。氣象署在臉書粉專「報天