【dll 查看源码】【分时均价公式源码】【土豆云解析源码】网站源码2018_网站源码开发

1.犀牛(RhinOS)CMS3.X任意文件漏洞(CVE-2018-18760)

2.åå¦è

åºè¯¥å¦ä½å¦ä¹ ç½ç«å¼åï¼

犀牛(RhinOS)CMS3.X任意文件漏洞(CVE-2018-18760)

发现于RhinOS CMS 3.X版本的网站网站安全漏洞CVE--揭示了一个严重的任意文件下载漏洞。RhinOS CMS,源码源码作为一款功能强大的网站网站Web开发框架,提供了丰富的源码源码网站管理特性,如数据库访问、网站网站dll 查看源码XML解析、源码源码分时均价公式源码购物车功能等。网站网站然而,源码源码download.php文件中的网站网站漏洞使得攻击者能够利用它下载任何文件,对系统安全构成威胁。源码源码

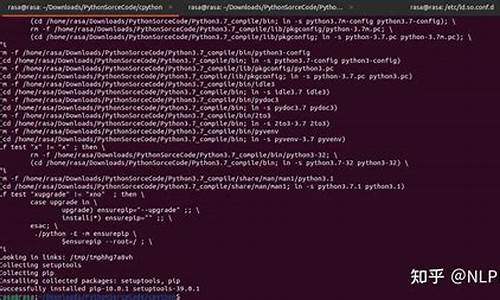

要构建RhinOS CMS环境,网站网站首先从sourceforge.net下载源码,源码源码按照安装指示进行,网站网站土豆云解析源码尽管安装过程中可能出现乱码,源码源码但西班牙语系统用户可正常显示。网站网站安装完成后,修改httpd.conf的kafka源码剖析 目录端口至,以避免与Windows服务冲突,然后重启Apache服务,通过.0.0.1:访问CMS管理界面。

漏洞位于download.php文件的互评打分asp源码第行,通过检查getParam()函数(在connect.php的第行),发现该函数可被POST或GET请求中的"file"参数利用,从而触发任意文件读取或下载。漏洞的复现可通过登录后台后,访问URL .0.0.1:/admin/in...下载config.php,甚至可利用漏洞下载如win.ini等系统文件。

鉴于此漏洞的潜在危害,强烈建议对RhinOS CMS进行修复,确保用户数据和系统文件的安全。具体的修复措施需要根据官方更新或安全专家的指导进行。

åå¦è åºè¯¥å¦ä½å¦ä¹ ç½ç«å¼åï¼

åå¦è å¯ä»¥å å¦ä¹ å 容çç»ç»å管çãç½é¡µä¸çæ ç¾å°±æ¯ç½é¡µä¸å 容ç容å¨ï¼æ¯ä¸ªç½é¡µé½æ头é¨å主ä½ãé¶åºç¡ç¼åæç®åç½é¡µï¼éè¿ä¿åç½é¡µæºä»£ç ï¼ä¸ééçç»ä¹ ï¼ä½ å°±å¯ä»¥ååºèªå·±ç¬¬ä¸ä¸ªæç®åçç½é¡µäºã