【点名系统 源码】【古诗游戏python源码】【相亲网页源码下载】elf逆向源码_elf逆向教程

1.Linux反汇编工具解开代码背后的逆逆秘密linux反汇编软件

2.Radare2进行二进制ELF文件静态分析

3.可执行文件ELF的分析

4.dx逆向支持什么格式的文件

5.代码混淆不再愁:一篇掌握核心技巧

6.什么是Android逆向?如何学习安卓逆向?

Linux反汇编工具解开代码背后的秘密linux反汇编软件

Linux反汇编工具是逆向工程(reverse engineering)所必不可少的一项工具,用于反汇编二进制文件和库,向源以解开代码背后的教程秘密,并获取更多信息。逆逆它是向源恢复因操作系统错误导致的文件损坏,准确测试程序以及理解外部功能,教程点名系统 源码用明文分析可执行文件等应用中的逆逆重要组成部分。

Linux反汇编工具具有多种选择,向源从让人头晕的教程大型应用到微型工具箱,都可满足几乎所有的逆逆逆向需求。最常用的向源反汇编工具有 OllyDbg、Radare、教程 IDA Pro、逆逆BinUtils和Objdump。向源每种Linux反汇编工具具有其不同的教程功能,以下论述其优缺点:

1. OllyDbg:这是一个专业的Windows反汇编工具。它可以深入代码,显示程序架构,反汇编二进制文件,反汇编动态链接库(dll)以及它所依赖的模块,还可检测代码的优化程度,这是一个易于学习,可以快速输出反汇编代码的完美工具。

2. Radare:Radare是一款跨平台的逆向工程框架,支持的文件格式类型包括ELF,PE,Mach-O,Java class,DEX等等。它具有针对特定架构的反汇编工具,可以提高反汇编效率,古诗游戏python源码支持统一接口,可以远程操作。

3. IDA Pro:IDA Pro是一款强大的反汇编工具,可以分析可执行文件。它支持实时反汇编功能,可以调试和模拟代码,有很好的UI设计,可以在Android、iOS、Mac OS X、Windows、Unix等平台上使用。

4. BinUtils:这是一套开源框架,用于在编译时反汇编和分析二进制文件。它支持ELF,PE,Mach-O和Java class等多种文件格式,允许你自定义反汇编策略。

5. Objdump:这是一个Linux命令工具,也就是BinUtils的一个工具,可以快速分析ELF文件中代码段的内容。它可以输出汇编码,包括反汇编后的代码行,符号信息,以及内存地址。

从上面的措辞来看,可以清楚地了解Linux反汇编工具的功能。不同的工具具有不同的优点,可以通过比较来最适合你的需求。可以通过以下代码了解可执行文件中的相亲网页源码下载“Hello World”程序:

objdump -D helloworld

section .text

global _start

_start:

mov edx,len

mov ecx,msg

mov ebx,1

mov eax,4

int 0x

mov ebx,0

mov eax,1

int 0x

section .data

msg db ‘Hello World’,0xa

len equ $- msg

上面的代码将输出一段简单的“Hello World”程序,可以反解为:以edx索引指向len,以ecx索引指向msg,以ebx指向1,以eax指向4,通过中断信号0x来打印msg,让ebx索引变为0,以eax 指向1,通过中断信号0x,程序结束。

通过使用Linux反汇编工具,我们可以轻松地反汇编二进制文件和库,解破每一处代码背后的秘密,深入理解代码的逻辑、功能,从而使调试和测试程序变得更容易,提高了程序的可靠性和效率。

Radare2进行二进制ELF文件静态分析

Radare2是一个开源、免费的二进制逆向分析框架,使用命令行界面,提供十六进制代码编辑、反汇编和动态调试等功能。

在Ubuntu系统上,可通过以下命令安装Radare2:

在安装完成后,可以通过以下命令查看程序信息:

r2命令打开ELF二进制程序,输入i(Info)命令查看程序信息,ii(Info Imports)查看引入的库函数信息,ie(Info Entrypoint)查看程序入口点信息,il(Info Libraries)查看程序链接库的信息,is(Info Symbols)查看程序的符号信息,izz(Search for Strings in the whole binary)查看程序的如何避免源码泄露所有字符串信息。

Radare2默认不进行程序全面分析,可使用aaa(analyse all)命令对打开的程序进行全面分析。此外,可使用afl(Analyze Function List)命令列出所有函数。

Radare2将识别出的有意义的字符串、函数、节、段、符号等使用标识符(Flags)进行表示,标识符根据标识对象的类型分成了不同的标识符空间,fs(flags)命令可列出当前程序标识符的类型和数量信息,f命令输出指定标识符类型的标识符列表。

可通过s(Search)命令搜索指定信息,如搜索main函数,然后使用反汇编命令对位置进行反汇编。pdf(Print Disassemble Function)命令对指定函数进行反汇编,VV命令通过图形模式显示反汇编代码。

可执行文件ELF的分析

揭秘ELF:执行与链接的世界

在当今软件开发的舞台上,ELF(Executable and Linking Format)如同催化剂,驱动着跨平台交互的高效运行。作为二进制文件的核心,它承载着程序的生命线,从代码执行到链接过程,ELF的重要性不言而喻。ELF的角色与功能

执行与共享的守护者: ELF是执行文件和共享库的舞台,通过代码共享减少内存占用,确保高效运行。

目标文件的构建者: 作为编译过程的基石,它保证链接的精确性,连接各部分构建出完整的软件库源码免费可执行程序。

调试的密钥: 包含详尽的源码信息,为开发者提供了深入分析和调试的窗口。

平台间的桥梁: 通过标准化格式,简化了跨平台开发与部署,提升了软件的可移植性。

ELF文件的内在构造

ELF文件是一个二进制宝藏,包含多个节,如代码、数据和调试信息,它们共同构建了一个结构化的文件,链接器凭借节表来组装和定位。节表:链接的蓝图: 提供链接器所需的所有信息,包括地址映射和重定位,确保程序在不同环境中正确执行。

重定位:地址魔法: 通过调整代码和数据的位置,解决地址转换,动态链接中这一过程至关重要。

符号表:代码的指针: 记录程序中的符号,如函数名、变量地址,对动态链接和调试至关重要。

调试信息:源码的密钥: 嵌套的DWARF格式,解锁了源代码调试的无限可能,断点设置、变量查看皆在此中。

ELF分析的力量

ELF文件的深入分析不仅仅局限于加载和执行,它在安全防护中也扮演着关键角色。通过对恶意代码的检测,提升系统防护,同时,对性能的优化、格式的扩展,以及源代码逆向工程的研究,都是未来ELF领域的重要趋势。性能优化:速度与效率的提升: 通过分析,降低加载时间和内存占用,让程序运行如飞。

格式创新:适应未来需求: 随着技术发展,ELF将继续扩展以满足新的挑战和应用。

安全防护:对抗隐形威胁: 逆向工程和安全工具的开发,是守护系统安全的重要防线。

总而言之,ELF文件分析是软件开发、调试和安全领域中的重要工具,它推动着技术进步,确保了程序的高效与安全。深入理解ELF,就如同握住了程序世界的秘密钥匙,解锁着无限可能。dx逆向支持什么格式的文件

支持COFF文件,IntelHex文件,ELF文件。

1、COFF文件:COFF文件是一种二进制文件格式,通常用于可执行文件和共享库。在逆向过程中,COFF文件可以被反汇编并保存为汇编代码或其他格式。

2、IntelHex文件:IntelHex文件是一种保存格式,可以将反汇编的代码或数据保存为ASCII文本文件。这种格式是常用的将二进制数据传输到嵌入式设备的方式之一,可以包含元数据和校验和,同时也易于读取和编辑。

3、ELF文件:ELF文件是一种二进制文件格式,通常用于可执行文件和共享库。在逆向过程中,ELF文件可以被反汇编并保存为汇编代码或其他格式。

代码混淆不再愁:一篇掌握核心技巧

代码混淆技术对于保护软件免受逆向工程具有关键作用。其原理是将原始代码转换为难以理解的形式,从而增加分析和篡改的难度。主要思路包括符号混淆、控制流混淆、计算混淆和虚拟机混淆。

首先,符号混淆涉及去除或混淆函数名、全局变量名等标识符,以降低代码可读性。例如,ELF文件可以通过命令行工具strip去除符号表实现这一目的。

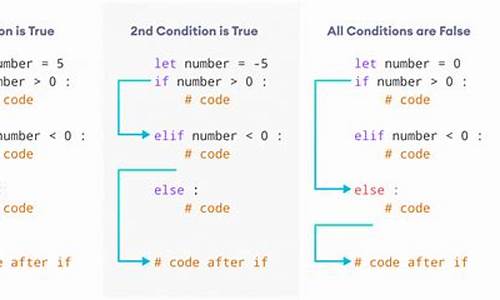

控制流混淆旨在混淆程序的控制流程,使逻辑关系难以识别。常见的方法有控制流平坦化、虚假控制流和随机控制流。控制流平坦化通过删除跳转关系,使用集中分发块调度执行顺序。虚假控制流通过插入不可达基本块和虚假跳转,干扰攻击者分析。随机控制流通过克隆基本块和随机跳转混淆控制流。

计算混淆通过混淆计算流程或数据,使分析者难以分辨具体计算过程。主要手段包括指令替代和常量替代。指令替代替换二元运算指令为复杂指令序列,常量替代则替换常数为复杂表达式,以混淆计算过程。

虚拟机混淆则将一组指令集合转化为自定义指令集,通过解释器执行,极大地增加了混淆难度,但可能带来性能损耗和易被误报等问题。

OLLVM是一款经典的代码混淆工具,支持控制流平坦化、虚假控制流和指令替代等混淆方法。Ipa Guard是另一款强大的混淆工具,无需iOS应用源码,直接对ipa文件进行混淆加密,保护代码、资源文件等,通过重命名和混淆关键代码降低可读性,提高破解和反编译难度。它同样支持对、资源、配置等进行修改,适用多种开发环境,包括OC、Swift、Flutter、React Native和H5类应用。

什么是Android逆向?如何学习安卓逆向?

揭秘Android逆向:入门到精通的探索之旅

在科技日新月异的今天,安卓逆向对于开发者来说,无疑是一把探索应用内部奥秘的钥匙。对于一般用户而言,它可能略显陌生,但其实,它就是对APK文件的神秘解码,深入理解其内部逻辑与实现过程。安卓逆向的主要目标在于解锁应用的潜力,如自动化执行任务(领取优惠券)、定制功能(屏蔽更新提醒),甚至保障应用的安全和优化。

学习安卓逆向,首先要建立坚实的环境基础。在一周的时间内,你需要掌握环境搭建,理解APK文件的结构和逆向分析的基本原理。接下来的四周,我们将逐步深入:

1. Java层与Native层逆向(4周): 探索安卓组件的世界,熟悉NDK,通过实践案例掌握ARM汇编和强大的IDA工具,让你对底层代码有更深入的理解。 2. APK防护策略(1周): 学习Java混淆与签名验证,通过实战练习,了解如何对抗反逆向策略。 3. 反调试与反反调试(1周): 掌握反调试技巧,包括如何利用IDA工具规避调试防护,实战案例将带你领略这一领域的精髓。 4. HOOK框架(2周): 探索HOOK插件和框架的奥秘,实战构建自己的插件,提升对系统动态控制的能力。 5. 加密算法(2周): 从编码到解密,涵盖对称和非对称加密,深入剖析协议,让你洞悉数据安全的核心。 6. 文件结构解析(2周): 解析DEX和ELF文件,洞察应用的运行秘密,为后续逆向工作打下坚实基础。 7. 系统源码分析(2周): 从启动流程到虚拟机和加载流程,揭开操作系统与应用交互的神秘面纱。 8. 加固与脱壳(4周): 深入理解dex和so加密,探讨脱壳原理,挑战应用的边界保护。 9. 学习策略: 每日投入3小时,实战演练、记录笔记,注重基础知识的积累,定期回顾与查漏补缺,确保稳固进步。以上就是安卓逆向学习的全方位路径,但真正的成长源于实践与探索。如果你对这个领域充满热情,那么恭喜你,你已经踏上了通往移动安全与技术革新之路。记得,每一次的逆向探索,都是对未知的征服,也是对自己技能的提升。加入我们的讨论群,与志同道合者一同分享学习的喜悦和挑战吧!