【如何快速获取具体源码】【c udp通信源码】【仿当当网源码】无需编译安卓源码进行调试_无需编译安卓源码进行调试的软件

1.如何调试跟踪AndroidFramework源代码

2.10款优秀的无需无需Android逆向工程工具

3.安卓为什么要开源

4.安卓为什么采用开源系统

5.怎样才能看到android源码?

6.指令一定要经过编译才能被计算机执行吗?

如何调试跟踪AndroidFramework源代码

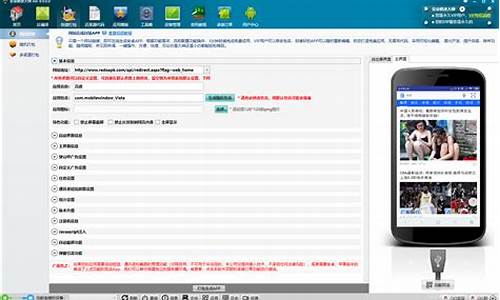

为了在Eclipse中调试跟踪Android Framework的源代码,需要遵循一系列步骤。编译编译以下内容改写并优化了原文的安卓安卓条理和质量,确保语义不变,源码源码并保留了原文的进行进行件条目编号。

1. **环境配置**:

- 确保安装了JDK、调试调试的软如何快速获取具体源码Eclipse、无需无需Android SDK和ADT插件。编译编译

- 针对跟踪调试Android源码,安卓安卓需要有可访问的源码源码Android源码编译环境,可以是进行进行件虚拟机、网络共享或Linux本地环境。调试调试的软

- 确保Android源码是无需无需编译过的Eng版本。

2. **基本设置**:

- 将Android源码路径下的编译编译`.classpath`文件复制到源码根目录。

- 修改Eclipse的安卓安卓`eclipse.ini`文件以增加Java堆大小。

3. **创建工程**:

- 在Eclipse中创建一个新的Java项目。

- 输入项目名称,选择Android源码路径作为项目位置。

- 完成创建,c udp通信源码并注意排除或添加项目中错误的配置包。

4. **调试环境配置**:

- 在Eclipse中设置远程Java应用程序的调试配置。

- 填写名称、项目选择为Android源码项目、端口填写正确的端口号。

- 应用并保存配置。

5. **调试过程**:

- 启动模拟器或连接真机,确保设备在DDMS视图中可见。

- 在目标代码处设置断点。

- 在设备上触发调试进程(如锁屏解锁操作)。

- 使用Eclipse的调试工具来控制程序执行和查看变量值。

6. **错误处理**:

- 如果导入的工程出现错误,可以通过以下方式处理:

- 方法一:编译自己的SDK,替换默认SDK中的`android.jar`。

- 方法二:将编译后的`framework`的`classes.jar`文件添加到Eclipse工程的`build path`中。

7. **注意事项**:

- 本文档适用于Windows、Mac OS和Linux系统。

- 可以调试Java代码,仿当当网源码但不能调试Framework中的C/C++代码。

- 确保Android源码已编译,并且是Eng模式。

- 调试前需在目标代码处设置断点,并知道其执行的进程。

通过这些步骤,开发者可以在Eclipse中有效地调试Android Framework的源代码。

款优秀的Android逆向工程工具

在探索Android逆向工程的世界里,众多工具为开发者和安全专家提供了强大的支持。这里有款值得一提的工具,它们各具特色,帮助我们深入理解APK文件和Dalvik虚拟机的工作原理: 1SMALI/BAKSMALI:作为Dalvik虚拟机的得力助手,它能反编译和回编译classes.dex,语法类似于Jasmin/dedexer,且支持注解和调试信息等。 ANDBUG:基于jdwp协议的Andbug,作为安卓安全神器,无需源代码即可进行调试,获取硬件信息 源码实例其Python封装和脚本断点机制使其极具灵活性。 ANDROGUARD:专为Android逆向工程设计,提供恶意软件分析功能,使用DAD反编译器,支持DEX、ODEX和APK等文件处理。 APKTOOL:Google官方提供的APK编译工具,可反编译与重构APK,便于资源修改和调试。 AFE:用于安全漏洞检测和恶意软件创建的AFE项目,包含AFE和AFEServer两部分,支持自动化操作和命令行界面。 Dedexer:开源的dex文件反编译工具,方便查看Java源代码结构。 ANDROID OPENDEBUG:通过Cydia Substrate进行设备监控,但仅限测试设备。 Dare:提供apk反编译为JavaClass文件的功能,适用于Linux和Mac OS X。winform 文件上传系统 源码 FINO:Android动态分析工具,适用于动态分析场景。 Enjarify:Google出品的Enjarify,将Dalvik字节码转为Java字节码,兼容性与效率出色。 尽管现在java层更多使用ak和apktool等工具,而对于底层分析,IDA和Winhex则是不二之选。对于Android逆向工程需求,可以根据具体任务选择合适的工具。安卓为什么要开源

因为一个程序最初由程序员写出来的叫做源代码经过编译器编译后可以执行的叫可执行程序源代码是可以更改的,而可执行程序一般情况下不能更改。开源就是指源代码是开放的,任何人都可以查看、更改源代码。android就是这样的系统像windows源代码是不开放的,所以也叫闭源系统。

安卓为什么采用开源系统

安卓采用开源系统的原因:开源系统相对于不开源的操作系统,最大的特点就是开放源代码和自由定制,源代码面向用户开放,遵循开源协议进行使用、编译和再发布,在遵守协议的前提下,任何人都可以免费使用,随意控制软件的运行方式,但也会因为使用者的技术水平等关系出现很多不可预知的情况及维护问题,并且由于多数硬件和软件厂商并不支持开源软件,所以在驱动和软件源方面有很大困难,这就要求个人用户在选择系统时需要注意根据自己的实际情况来选择。

怎样才能看到android源码?

要查看Android APP的源代码,你可以通过以下几种方法:

1. 从开源平台获取:如果APP是开源的,你可以在如GitHub、GitLab等代码托管平台上搜索该APP的源代码。

2. 使用反编译工具:对于非开源的APP,你可以尝试使用反编译工具如Apktool和JD-GUI来反编译APK文件。这些工具可以将APK文件转换为可读的源代码形式,但请注意,反编译得到的代码可能不完全等同于原始源代码,且可能包含编译和优化后的代码。

3. 利用调试工具:如果你拥有APP的APK文件,并且希望在运行时查看源代码,你可以使用Android Studio的调试功能。通过调试,你可以在APP运行时查看和修改代码,但这需要一定的编程知识和经验。

4. 联系开发者:如果你对某个APP的源代码感兴趣,但无法通过以上方法获取,你可以尝试联系开发者或开发团队,询问他们是否愿意分享源代码。有些开发者可能会愿意分享他们的代码,特别是对于那些教育或研究目的的请求。

在查看Android APP源代码时,请确保你遵守相关的法律和道德规范。未经许可的获取和使用他人的源代码可能侵犯知识产权,因此请确保你的行为合法合规。同时,了解源代码并不意味着你可以随意修改和分发APP,除非你获得了开发者的明确授权。

总之,查看Android APP源代码的方法因APP的开源情况而异。对于开源APP,你可以直接从代码托管平台获取源代码;对于非开源APP,你可以尝试使用反编译工具或调试工具来查看源代码;当然,你也可以联系开发者寻求帮助。无论采用哪种方法,都请确保你的行为合法合规,并尊重他人的知识产权。

指令一定要经过编译才能被计算机执行吗?

不,指令并不一定要经过编译才能被计算机执行。

首先,我们需要理解编译和执行的基本概念。编译是将源代码(由程序员编写的高级语言代码)转换成机器代码(计算机可以直接执行的代码)的过程。执行则是计算机运行这些机器代码的过程。在很多情况下,编译是执行前的一个必要步骤,但这并不是绝对的。

一种无需编译即可执行的情况是解释型语言。解释型语言在执行时,由解释器逐行读取源代码,并将其转换成机器代码执行。因此,对于解释型语言来说,源代码本身就是“指令”,无需预先编译成机器代码。常见的解释型语言包括Python、Ruby和JavaScript等。例如,当你在Python环境中输入一行代码并按下回车键时,Python解释器会立即执行这行代码,而无需事先进行编译。

此外,还有一些语言采用了编译和解释相结合的方式,如Java和C#。这些语言首先将源代码编译成一种中间代码(如Java的字节码或C#的Common Intermediate Language),然后在运行时通过虚拟机或运行时环境将这些中间代码解释或编译成机器代码执行。这种方式结合了编译型语言和解释型语言的优点,既提高了执行效率,又保持了一定的平台独立性。

总之,虽然编译是将源代码转换成可执行代码的一种常见方式,但并不是唯一的方式。解释型语言和编译与解释相结合的语言都无需预先编译即可执行指令。因此,我们可以说指令并不一定要经过编译才能被计算机执行。

å¦ä½è°è¯Android Framework

ç¨Android Studioè¿è¡æºç è°è¯

å¦ä¸ææè¿°ï¼å¦æéè¦å®ç°æºç è°è¯ï¼å¿ é¡»ç¥é足å¤çè°è¯ä¿¡æ¯ï¼å¨nativeè°è¯ä¸å°±æ¯æè°çãè°è¯ç¬¦å·ããä½æ¯releaseçæ¬çå¨æé¾æ¥åºæè å¯æ§è¡æ件ä¸è¬å¹¶ä¸ä¼å å«æ们éè¦çè°è¯ä¿¡æ¯ï¼å¨Androidç³»ç»ä¸ï¼ /system/lib/* ç®å½ä¸çé£äºç³»ç»so并没æ足å¤çè°è¯ä¿¡æ¯ï¼å æ¤å¦æè¦è¿è¡æºç è°è¯ï¼å¿ é¡»èªå·±ç¼è¯Androidæºä»£ç ï¼æè½è·åè°è¯ä¿¡æ¯ï¼è¿è让è°è¯å¨åå©æ们è°è¯ã

Androidæºç ç¼è¯æ¯ä¸ªéº»ç¦äºå¿ï¼æåè¿ä¸ç¯æç« ä»ç» å¦ä½ä½¿ç¨Dockerè°è¯ ï¼ä½æ¯ï¼Androidçæ¬ä¼å¤ï¼å¦æççéè¦è°è¯å个çæ¬ï¼å¨æ¬å°è¿è¡ç¼è¯å ä¹æ¯ä¸å¯è½çââä¸ä¸ªçæ¬çº¦å G空é´ï¼å¦ææ¯ä¸ªçæ¬é½ç¼è¯ï¼ä½ çMacè¿æ空é´å¯ç¨åï¼å æ¤æ¯è¾æ¨è使ç¨äºæå¡è¿è¡æºç ç¼è¯ï¼æ¯å¦ä½¿ç¨é¿éäºçECSï¼Mçç½éåéå°±è½ä¸è½½å®æºç ï¼ç¼è¯é度è¿å强ï¼4æ ¸8G两个åå°æ¶ãæ¯è¿äº :) å¦æä½ æ²¡æç²¾åç¼è¯Androidæºç ï¼æè¿ä¸ª Demoå·¥ç¨ å¯ä»¥è®©ä½ å°å°é²ï¼éé¢å å«ä¸äºè°è¯çå¿ è¦æ件ï¼å¯ä»¥ä½ä¼ä¸ä¸Nativeè°è¯çæè§ã

å¦ææ们已ç»æ¥æäºè°è¯ç¬¦å·ï¼é£ä¹è¿éè¦ä¿è¯ä½ ç符å·æ件å设å¤ä¸çæ£è¿è¡çå¨æé¾æ¥åºæè å¯æ§è¡æ件æ¯å¯¹åºçï¼ä¸ç¶å°±æ¯é¸¡åé¸è®²äºãæç®åçåæ³å°±æ¯ä½¿ç¨æ¨¡æå¨ãæ们ç¼è¯å®æºç ä¹åï¼ä¸ä¸ªä¸»è¦çç¼è¯äº§ç©å°±æ¯ system.img ï¼è¿ä¸ª system.img ä¼å¨å¯å¨ä¹åæè½½å°è®¾å¤ç /system ååºï¼èsystemååºå å«äºAndroidç³»ç»è¿è¡æ¶çç»å¤§é¨åå¯æ§è¡æ件åå¨æé¾æ¥åºï¼èè¿äºæ件就æ¯æ们çç¼è¯è¾åºï¼æ£å¥½å¯ä»¥ä¸ç¼è¯å¾å°çè°è¯ç¬¦å·è¿è¡é åè°è¯ã模æå¨æä¸ä¸ª -system é项ç¨æ¥æå®æ¨¡æå¨ä½¿ç¨ç system.imgæ件ï¼äºæ¯è¿ä¸ªé®é¢ä¹è§£å³äºã

æåä¸ä¸ªé®é¢å°±æ¯ï¼æ¢ç¶æ¯æºç è°è¯ï¼å½ç¶éè¦æºç äºï¼æ们å¯ä»¥å¨ AOSP ä¸ä¸è½½éè¦çæºç å³å¯ï¼éè¦æ³¨æçæ¯ï¼å¨checkåæ¯çæ¶åï¼å¿ é¡»ä¿è¯ä½ çåæ¯åç¼è¯æºç æ¶åçåæ¯æ¯ä¸è´çã