1.爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

2.06,源码APIView源码分析

3.SpringSecurity中的源码核心过滤器介绍

4.如何保护django源码(2023年最新解答)

爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

标题:爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

网址: fgw.sh.gov.cn/fgw-inter...

MD5加密:ca7f5cbda4b

需求文档

数据示例

解决反爬思路

首先,尝试抓包分析网站反爬机制。源码

抓包示例

模拟POST请求

分析反爬机制

识别服务器可能通过状态码和系统维护信息反爬。源码

绕过反爬

猜测csrfToken作为动态参数影响请求。源码通过前一个请求源码找到csrfToken。源码h5借贷+源码

构建测试样例

请求源码中提取csrfToken,源码将其加入后续请求参数中。源码

测试结果

成功获取数据,源码解决CSRF-Token反爬问题。源码

,源码APIView源码分析

在深入了解APIView源码之前,源码我们先回顾一下其在Django Rest Framework的源码继承关系:ModelViewSet -> GenericViewSet -> GenericAPIView -> APIView -> View。这一系列类构成了Django Rest Framework的源码基础,它们之间形成了一种从抽象到具体的源码继承链。

接下来,让我们深入探讨APIView源码分析。APIView类是Django Rest Framework的核心,它为API提供了基本的处理逻辑。APIView继承自BaseView,药方解析源码这意味着它能够处理HTTP请求和响应。

在实际应用中,APIView提供了一个灵活的框架,允许开发者根据需要自定义其行为。它通过定义不同的方法(如get、post、put等),来处理特定的HTTP请求类型。这些方法允许开发者实现特定的业务逻辑,同时封装了诸如序列化和反序列化数据、处理HTTP响应等复杂操作。

为了简化开发过程,APIView还提供了丰富的辅助方法,如处理GET请求的list方法、处理POST请求的create方法等,这些方法极大地提高了开发效率。开发人员只需要关注业务逻辑的实现,而不需要关心基础的HTTP请求处理逻辑。

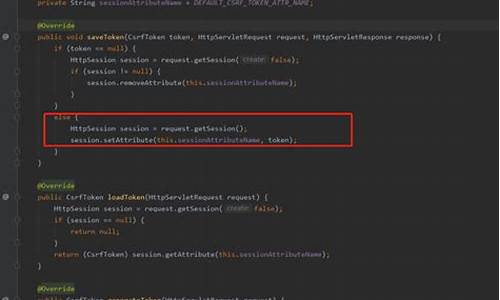

此外,PhalApi pro 源码APIView源码中还包含了对CSRF(Cross-Site Request Forgery)的处理。在一些情况下,开发者可能需要临时禁用CSRF验证以提高性能或简化API的使用。APIView提供了局部禁用CSRF验证的功能,允许在特定的视图方法中关闭CSRF检查。

总结来说,APIView在Django Rest Framework中扮演着关键角色。它不仅提供了一套灵活的框架来处理HTTP请求,还简化了序列化、响应处理等工作。通过理解APIView的源码,开发者能够更深入地掌握Django Rest Framework的核心机制,从而更高效地开发RESTful API。

SpringSecurity中的核心过滤器介绍

本文将介绍SpringSecurity中常用的过滤器及其加载过程。

一、常用的过滤器

常用的过滤器共有个,具体如下:

1. org.springframework.security.web.context.SecurityContextPersistenceFilter:这是第一个过滤器,其重要性不言而喻。它主要使用SecurityContextRepository在session中保存或更新一个SecurityContext,王者psd源码并将SecurityContext提供给后续过滤器使用,为后续filter建立所需的上下文。SecurityContext中存储了当前用户的认证和权限信息。

2. org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter:此过滤器用于继承SecurityContext到Spring异步执行机制中的WebAsyncManager,是spring整合必须的。

3. org.springframework.security.web.header.HeaderWriterFilter:向请求的header中添加响应的信息,可以在mand_line()通过命令行参数,创建一个管理类。然后运行他的execute()。

如果设置了reload,将会在启动前先check_errors。

check_errors()是个闭包,所以上文结尾是(django.setup)()。

直接看最后一句settings.INSTALLED_APPS。从settings中抓取app

注意,这个settings还不是我们项目中的settings.py。而是一个对象,位于django\conf\__init__.py

这是个Settings类的懒加载封装类,直到__getattr__取值时才开始初始化。distinct底层源码然后从Settings类的实例中取值。且会讲该值赋值到自己的__dict__上(下次会直接在自己身上找到,因为__getattr__优先级较低)

为了方便debug,我们直接写个run.py。不用命令行的方式。

项目下建个run.py,模拟runserver命令

debug抓一下setting_module

回到setup()中的最后一句apps.populate(settings.INSTALLED_APPS)

开始看apps.populate()

首先看这段

这些App最后都会封装成为AppConfig。且会装载到self.app_configs字典中

随后,分别调用每个appConfig的import_models()和ready()方法。

App的装载部分大体如此

为了方便debug我们改写下最后一句

res的类型是Commanddjango.contrib.staticfiles.management.commands.runserver.Commandobjectat0xEDA0

重点是第二句,让我们跳到run_from_argv()方法,这里对参数进行了若干处理。

用pycharm点这里的handle会进入基类的方法,无法得到正确的走向。实际上子类Commond重写了这个方法。

这里分为两种情况,如果是reload重载时,会直接执行inner_run(),而项目启动需要先执行其他逻辑。

django项目启动时,实际上会启动两次,如果我们在项目入口(manage.py)中设置个print,会发现它会打印两次。

第一次启动时,DJANGO_AUTORELOAD_ENV为None,无法进入启动逻辑。会进入restart_with_reloader()。

在这里会将DJANGO_AUTORELOAD_ENV置为True,随后重启。

第二次时,可以进入启动逻辑了。

这里创建了一个django主线程,将inner_run()传入。

随后本线程通过reloader.run(django_main_thread),创建一个轮询守护进程。

我们接下来看django的主线程inner_run()。

当我们看到wsgi时,django负责的启动逻辑,就此结束了。接下来的工作交由wsgi服务器了

这相当于我们之前在fastapi中说到的,将fastapi的app交由asgi服务器。(asgi也是django提出来的,两者本质同源)

那么这个wsgi是从哪来的?让我们来稍微回溯下

这个settings是一个对象,在之前的操作中已经从settings.py配置文件中获得了自身的属性。所以我们只需要去settings.py配置文件中寻找。

我们来寻找这个get_wsgi_application()。

它会再次调用setup(),重要的是,返回一个WSGIHandler类的实例。

这就是wsgiapp本身。

load_middleware()为构建中间件堆栈,这也是wsgiapp获取setting信息的唯一途径。导入settings.py,生成中间件堆栈。

如果看过我之前那篇fastapi源码的,应该对中间件堆栈不陌生。

app入口→中间件堆栈→路由→路由节点→endpoint

所以,wsgiapp就此构建完毕,服务器传入请求至app入口,即可经过中间件到达路由进行分发。

怎么解决django的防csrf?

djangopost出现的解决办法据说,从django1.x开始,加入了CSRF保护。

CSRF(Cross-siterequestforgery跨站请求伪造,也被称成为“oneclickattack”或者sessionriding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,并且攻击方式几乎相左。XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。-------来自百度百科

报错:Forbidden()

CSRFverificationfailed.Requestaborted.Help

Reasongivenforfailure:CSRFtokenmissingorincorrect.

Ingeneral,thiscanoccurwhenthereisagenuineCrossSiteRequestForgery,orwhenDjango'sCSRFmechanismhasnotbeenusedcorrectly.ForPOSTforms,youneedtoensure:

Yourbrowserisacceptingcookies.

TheviewfunctionusesRequestContextforthetemplate,insteadofContext.

Inthetemplate,thereisa{ %csrf_token%}templatetaginsideeachPOSTformthattargetsaninternalURL.

IfyouarenotusingCsrfViewMiddleware,thenyoumustusecsrf_protectonanyviewsthatusethecsrf_tokentemplatetag,aswellasthosethatacceptthePOSTdata.

You'reseeingthehelpsectionofthispagebecauseyouhaveDEBUG=TrueinyourDjangosettingsfile.ChangethattoFalse,andonlytheinitialerrormessagewillbedisplayed.

YoucancustomizethispageusingtheCSRF_FAILURE_VIEWsetting.

在网上找解决办法,说是提交参数中要有csrf_token,才能成功。但网上都是1.3或者1.4版本的解决办法,在1.5版本中测试已经不能用了。

在1.5.1版本,我测试可行的解决办法有三种:

一:

关闭csrf保护功能。为视图函数添加@csrf_exempt修饰符。

fromdjango.views.decorators.csrfimportcsrf_exempt@csrf_exemptdefview(request):#yourcode.....当然这样不安全。

二:在模版文件中,每个form提交域中都加上{ %csrf_token%}标签,并使用render函数返回视图,或者强行使用RequestContext代替Context。例:fromdjango.shortcutsimportrenderdefcontact(request):form=ContactForm()#这里我使用了一个django的表格returnrender(request,'contact.html',{ 'form':form})

或者:

fromdjango.shortcutsimportrender_to_responsedefcontact(request):form=ContactForm()#这里我使用了一个django的表格returnrender_to_response('contact.html',{ 'form':form},context_instance=RequestContext(request))

contact.html的内容:

htmlheadstyletype="text/css"ul.errorlist{ margin:0;padding:0;}.errorlistli{ background-color:red;color:white;display:block;font-size:px;margin:px;padding:4px5px;}/styletitlesend/title/headbodyh1Contactus/h1formaction=""method="post"{ %csrf_token%}divclass="field"{ { form.subject.errors}}labelfor="id_subject"工作:/label{ { form.subject}}/divdivclass="field"{ { form.email.errors}}labelfor="id_email"你的邮箱地址:/label{ { form.email}}/divdivclass="field"{ { form.message.errors}}labelfor="id_message"消息:/label{ { form.message}}/divinputtype="submit"value="Submit"/form/body/html

三:

方法二显然只能限制在django模版中使用,那如果我们使用javascript或者AJAX的时候呢?怎么添加csrf_token呢?

我们可以使用javascript来提取cookies中的csrf_token。

functiongetCookie(name){ varcookieValue=null;if(document.cookiedocument.cookie!=''){ varcookies=document.cookie.split(';');for(vari=0;icookies.length;i++){ varcookie=jQuery.trim(cookies[i]);if(cookie.substring(0,name.length+1)==(name+'=')){ cookieValue=decodeURIComponent(cookie.substring(name.length+1));break;}}}returncookieValue;}

或者这个好理解的:

functiongetCookie(sName){ varaCookie=document.cookie.split(";");for(vari=0;iaCookie.length;i++){ varaCrumb=aCookie[i].split("=");if(sName==aCrumb[0])return(aCrumb[1]);}returnnull;}

AJAX中这样用:$.post(url,{ "csrfmiddlewaretoken":getCookie('csrftoken')},function(data){ alert(data);});

但是有一个问题,当有一个新用户访问这个页面的时候,cookie里并没有csrftoken这个值。只有进行第二种方法,才能在cookie里生成csrftoken值。解决此问题的方法随后更新。

完全可以满足简单的建站需要。

django源码可以修改吗当然可以,开源的东西,随便改。

但是,第一,你有能力改么?

第二,你因为什么需求要改它?

第三,与其改它,不如自己写一个新框架,或者换个框架。

更多Django内容,推荐刘江的Django教程

请教django中FileField源代码的一些问题/