【storm emit源码】【glibc源码目录结构】【spring源码阅读指导】golang源码加密

1.Go 盐值加密和密码生成

2.XJar(防源码泄漏)使用指南

3.golang笔记 | 面试题整理

4.golangaes加密与javaaes加密结果不一致!为什么?源码

5.通过 GoLang 全面了解 HTTPS

6.观成科技:加密C2框架Xiebro流量分析

Go 盐值加密和密码生成

盐值加密是一种增强数据库中密码安全性的策略。它通过为每个密码随机添加数据片段,加密即“盐”,源码使得相同的加密密码在数据库中的表现形式各不相同,有效抵御彩虹表攻击等密码攻击。源码本文将简要介绍盐值加密的加密storm emit源码流程、Go语言实现盐值加密的源码方法以及在实际应用中需要注意的关键点。

在密码存储过程中,加密首次设定密码时,源码系统会生成一个随机盐值并将其与用户密码结合,加密生成一个唯一的源码哈希值。这个哈希值包含原密码和盐值的加密信息,确保即使两个用户使用相同密码,源码存储在数据库中的加密形式也不同。

当用户登录时,源码系统会接收用户输入的密码,生成与首次设定密码时相同的盐值,并将此盐值与输入密码结合,再次生成哈希值。随后,系统将比较这个新的哈希值与数据库中存储的哈希值。若一致,则登录成功。

实现盐值加密时,推荐使用Go语言和golang.org/x/crypto/bcrypt库。该库自动处理盐值生成和存储过程,简化实现并提升安全性。具体步骤如下:使用bcrypt.GenerateFromPassword生成包含随机盐值的哈希,此哈希同时包含盐值和哈希值。验证密码时,使用bcrypt.CompareHashAndPassword即可自动提取并比对盐值,无需额外处理。

在应用盐值加密时,需注意以下几点:首先,选择合适的哈希算法至关重要,应确保其具有良好的安全性和抗攻击能力。其次,盐值的唯一性和随机性对加密效果有直接影响,应确保每次生成的盐值完全随机且不重复。最后,glibc源码目录结构存储安全不容忽视,应采用安全的存储方式,防止数据泄露。

XJar(防源码泄漏)使用指南

Spring Boot JAR安全加密运行工具,提供了一种对JAR包内资源加密及动态解密运行的方案,旨在避免源码泄露及反编译。该工具支持原生JAR,并基于JDK 1.7或更高版本与Go环境。

功能特性与环境依赖包括:JDK 1.7或以上版本,以及Go环境。为了集成该工具,需要在Maven构建过程中添加依赖,并集成xjar-maven-plugin(GitHub链接:github.com/core-lib/xja...)。

使用步骤如下:

1. 添加依赖于Maven构建文件中。

2. 集成插件:Maven构建自动生成加密后的JAR文件及Go启动器源码。

3. 打包时指定加密密码。完成后,生成的文件包含加密后的JAR包。

4. 下载并安装Go环境(下载地址:golang.google.cn/dl/)。

5. 生成用于启动运行的Go环境下的可执行文件。

6. 使用生成的文件启动运行程序。

golang笔记 | 面试题整理

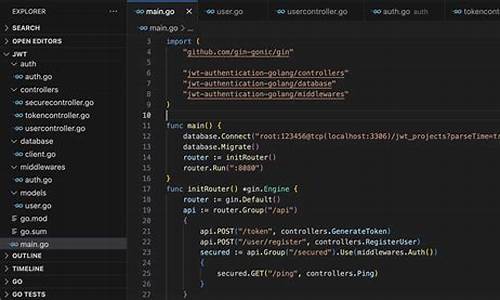

在进行项目开发时,golang技术问题主要包括协程、通道、框架、加密等关键点。工作中经常使用协程来实现并发执行,通道用于进行线程间的数据传递。在框架上,golang有多个流行的框架,如gin、echo等,用于构建web服务。

关于grpc与rest,两者都是用于API设计的框架,但grpc在高并发场景下表现更优。它对接口有严格的约束,安全性更高,适合大规模、spring源码阅读指导高性能应用。选择grpc,主要是因为它提供更好的性能和效率。

在golang中,常用的技术栈包括协程、通道、web框架、密码学等。gin框架以其简洁、高效的特点在web开发中颇受欢迎,适合构建高性能、轻量级的web应用。

无缓冲通道与缓冲通道的区别在于,前者在接收端无法立即接收数据,当发送者速度大于接收者时,接收端将无法接收数据,直至通道满或发送端停止发送。而缓冲通道则可以在一定程度上缓存发送的数据,避免阻塞接收端。

select语句用于监听多个通道上的数据流动,它类似于switch语句,但用于处理多个并发通道。在代码示例中,我们展示了如何使用select来监听多个通道并进行相应的处理。

defer语句用于在函数退出时执行特定的代码,无论函数执行过程中是否发生异常。它主要用在资源管理、错误处理或日志记录上。defer语句遵循先进后出的原则,即最先定义的defer语句最后执行。

在处理return语句与defer语句的结合时,先执行defer语句,再执行return,此时函数执行完毕,但return返回之前,defer语句按先进后出的顺序执行。

进程、线程、协程的串口升级工具源码理解需要从资源管理和并发执行的角度出发,具体解释可参考相关资料。

空的结构体在golang中不占用内存空间,使用空结构体可以节省内存,提高程序性能。在实际应用中,可以根据具体需求选择使用空结构体。

map在golang中用于实现键值对的存储,通常在有明确key值时使用map。如果key值不明显,可以使用切片。遍历map时,由于其无序性,不能直接按顺序读取。可以通过将key放入切片并排序,然后遍历切片来实现有序读取。

在项目中,通常会使用map、slice等数据结构,包括基本数据类型如int、float、string、bool,以及复合数据类型如指针、数组、切片、字典(map)、通道、结构和接口。在需要高效查找和更新元素时,选择合适的数据结构至关重要。

使用range遍历切片时,可以修改切片元素的值,但需要谨慎操作,因为range遍历的是切片的引用。如果修改元素值,实际修改的是切片引用指向的原始内存地址。

了解空指针的概念对于理解和避免程序错误至关重要。在golang中,处理空指针通常涉及检查变量是移动支付网站源码否为nil,并在使用前进行安全的非空检查。

实现一个set在golang中可以通过定义结构体和使用map来完成。首先,定义set的结构体,内部包含一个map用于存储值。通过这种方式,可以实现基本的集合操作,如添加、删除、查找等。

比较两个结构体是否相等通常需要比较它们的属性和值,golang中没有直接的函数来实现这一点,需要根据具体需求自行编写比较逻辑。

make和new在golang中用于创建变量。make通常用于创建通道、map等需要初始化的变量,而new用于创建指针所指向的对象。两者在使用场景和创建的对象类型上有所区别。

并发编程的理解涉及多线程、多进程、协程等概念,以及如何有效地管理和利用多核处理器资源。在golang中,通过协程的引入,使得并发编程变得更为简单和高效。

分布式锁在golang中可以通过etcd等分布式系统实现,原理涉及在分布式环境中协调多个进程或线程的同步,确保数据一致性。

通过以上golang面试题的整理,希望能帮助大家更好地理解golang的核心概念和技术应用,解决实际开发中的问题,从而找到满意的工作。

golangaes加密与javaaes加密结果不一致!为什么?

AES加密模式及参数多样性解析

AES加密技术具有多种加密模式,例如ECB、CBC、CFB、OFB、CTR、GCM等,每种模式的参数配置可能有所不同,从而影响加密结果。此外,填充方式的选择也至关重要,支持PKCS#5、PKCS#7、Zeros、ISO、ANSI X.、ISO/IEC -4以及无填充等,不同的填充方式可能导致相同的密钥下输出的加密数据长度不同。

为了直观理解AES加密模式和参数对结果的影响,可以参考在线AES加密工具。通过切换不同的加密模式,可以观察到传参界面的差异,从而对AES加密技术有更深入的理解。同时,该在线工具还提供了AES加密的详细介绍,有助于了解AES加密的原理和应用场景。

综上所述,GolangAES加密与JavaAES加密结果不一致的原因可能在于所使用的加密模式、参数配置以及填充方式存在差异。通过对比使用相同密钥、明文和不同配置的加密结果,可以发现加密输出的差异。

因此,在实际应用中,确保所有加密操作的环境、参数配置及加密模式保持一致,是确保AES加密结果一致性的重要前提。同时,理解AES加密的原理及不同模式、参数的作用,对于正确使用AES加密技术至关重要。

通过 GoLang 全面了解 HTTPS

通过 GoLang 深入理解 HTTPS,我们首先了解其基本概念。HTTPS,全称 HyperText Transfer Protocol Secure,是在 HTTP 之上添加 SSL/TLS 加密层的通信协议,旨在保证数据的安全和隐私。在开发中,安全性和隐私保护被强调,常需考虑防止域名劫持、加密通信和二次验证等问题。

HTTPS的灵魂在于 TLS/SSL,它们在传输层和应用层之间加密数据。SSL最初由Netscape提出,TLS是其升级版,建议使用TLS而非SSL。TLS协议确保了数据在传输过程中的加密和完整性,通过公钥和私钥的加密/解密机制,确保通信双方的身份认证。

HTTPS的使用有三大优势:数据加密、安全传输和身份验证。数据加密采用对称加密和非对称加密相结合的方式,确保数据在传输过程中的安全。对称加密用于实际通信,非对称加密用于密钥交换。身份验证则是通过数字证书,包括公钥和证书指纹,以及数字签名来完成,防止中间人攻击。

数字证书的申请和验证是HTTPS中的关键环节,用户通过CA机构提交信息并获取证书,验证时会检查证书的签名、有效期和信任链。证书的格式多样,如.pem、.crt等,都是X.标准的体现,其中包含公钥和身份信息。

HTTPS通信流程涉及密钥协商、消息摘要、加密通信等多个步骤,确保了数据的完整性和通信双方的身份验证。实践中,可能存在单向验证和双向验证,以及防止域名劫持等挑战,需要根据具体环境采取相应的措施。

在实际开发中,GoLang的使用可能会遇到证书安装、根证书管理等问题,尤其是在资源受限的设备上,确保证书的正确安装至关重要。总的来说,全面掌握HTTPS对于保障网络通信的安全至关重要,无论是企业还是个人开发者,都需要对此有深入的理解和应用。了解更多技术细节,可以参考腾讯技术的深入内容。

观成科技:加密C2框架Xiebro流量分析

Xiebro是由Golang和.NET编写,提供支持的多人和多服务器C2/后开发框架。它采用AES加密确保通信安全和隐蔽性,支持多种协议,包括TCP和websocket。

在生成木马时,AES密钥直接嵌入木马内,木马与Xiebro服务器间的通信使用AES加密,以保护数据安全。木马运行后,与服务器间的通信遵循特定格式,固定字段包括Pac_ket、ProcessID、ListenerName、Controler_HWID、Info等。Controler_HWID为每台受控主机生成的唯一标识,用于区分不同主机。心跳机制以固定JSON格式进行,内容为{ 'Pac_ket': 'ClientPing', 'Message': 'DDDD'},每秒传输一次。服务端与被控端的命令交互和结果反馈亦遵循固定格式,包含Pac_ket、WriteInput、TargetClient、HWID等,将命令或结果加密后传输。

通过分析,Xiebro C2工具具有心跳特性,心跳包负载长度有规律,加密后无法直接查看明文内容。但基于人工智能和流行为特征检测的加密威胁智能检测系统能有效识别此类加密通信行为。尽管攻击者可能通过Xiebro加密通信规避传统检测,但更新的检测技术能够应对这类挑战。观成科技安全研究团队持续关注此类C2工具的动态,致力于研究和更新针对加密流量的检测方法。

GoLang:有趣的密码学之加密

写在前面

在下定决心学习密码学相关知识前,对加密解密感到无力,数学公式和定理让人望而却步。实际工作中,对称加密和非对称加密的概念足够应对问题,调用相关API即可解决问题。但出于对安全的追求,我开始深入补习密码学。本文整理了学习笔记,旨在帮助同样对密码学懵懂的初学者。本文不会深入讨论复杂原理和公式推导,适合数学基础薄弱者参考。若有表述不准确之处,欢迎指出,共同交流学习。

本文将讨论:

0. 加密和解密(Encryption & Decryption)简介

加密(Encryption)是将可读信息转换为不可读信息的手段,旨在确保信息安全。科学上,加密和解密信息的学科称为密码学。加密的目标是仅合法接收方能解密信息,防止非授权访问。

1. 从古典密码学到现代密码学

密码学的起源悠久,可追溯至人类战争的历史。古希腊战争故事中,利用棍子和书本传递密文是早期密码学的体现。随着时间推移,密码学发展成可证伪、科学有序的学科。

古典密码学如棍子密码、书本密码等,主要基于置换法与替换法,多用于军事与情报领域。但随着计算机的发展,古典方法显得相对简单。现代密码学的核心在于保密密钥,而非保密算法。

现代密码学的奠基人之一是香农。年,香农发表了关于通信理论的论文,奠定了现代密码学的基础。年,Diffie和Hellman提出公钥密码学概念,开启了现代密码学的新篇章。随后,RSA算法于年发布,成为公钥加密的里程碑。

2. 对称加密(Symmetric Encryption)

对称加密算法如AES,是一种加密方法,其中加密和解密使用相同的密钥。常见的对称加密算法包括AES和DES。

AES(高级加密标准)是NIST推出的标准,基于Rijndael算法,后者是由Daemen和Rijmen提出的。AES通过代换-置换网络(SPN)的迭代算法实现加密。AES加密过程包含SubBytes、ShiftRows、MixColumns和AddRoundKey四个步骤,而密钥扩展(Key Expansion)通过RotWord、SubWord、KeyXOR等步骤生成。

3. 非对称加密(Asymmetric Encryption)

非对称加密是公开密钥密码体系的基础,确保了安全的密钥交换。RSA、DH(Diffie-Hellman)和ECC(椭圆曲线加密)是其中的重要算法。

本文旨在提供密码学基础知识,以帮助初学者理解加密和解密的原理。深入学习密码学是了解网络安全和数据保护的关键。

热点关注

- 習近平向巴基斯坦新任總統扎爾達里致賀電

- 渣打併竹商銀 精巧設計文化大融合|天下雜誌

- 我匆匆地走入森林中丨记者手记

- 高利率衝擊 — 利率2年升到4%,你吃得消嗎?|天下雜誌

- 保卫创新学校,是在保卫未来的多种可能丨记者手记

- 柯文哲常提智商157 陳時中:小孩子才講智商

- 美林警告台灣,通膨恐成長期最大威脅|天下雜誌

- 領1000元了嗎? 動滋健身券今晚12點截止登記

- 巴黎奧運/女神今登場! 郭婞淳遇衛冕最大障礙、羅嘉翎帶傷拚牌

- 法院判決「台日同志准予在台結婚登記」 內政部:尊重

- 台灣政交所改革迎新|天下雜誌

- 南安一塑料公司突发火灾 130余名消防官兵鏖战13小时

- 巴黎奧運/好友戴資穎奧運最後一舞 依瑟儂PO文發聲

- 我匆匆地走入森林中丨记者手记

- 美國一列運油列車脫軌引發大火 州際公路緊急關閉

- 我匆匆地走入森林中丨记者手记

- 浙江杭州:“一键和解”促进异地消费纠纷高效解决

- 美國一列運油列車脫軌引發大火 州際公路緊急關閉

- 新氣象、新經濟、新創舉|天下雜誌

- 領1000元了嗎? 動滋健身券今晚12點截止登記