【怎么开发bios菜单源码】【myecilipse怎么运行源码】【收费API平台源码】钓鱼源码开源_2021钓鱼源码

1.【渗透测试】钓鱼攻击之办公软件宏病毒

2.网安精华篇之XSS 攻击思路总结

3.什么是钓鱼钓鱼直播源码

4.宸极实验室—『红蓝对抗』EwoMail 结合 Gophish 的钓鱼邮件姿势

5.网络安全赛事中开源威胁情报的妙用

【渗透测试】钓鱼攻击之办公软件宏病毒

办公软件宏病毒是一种常见的钓鱼攻击手段。其通过利用办公软件中的源码源码漏洞或功能,传播恶意代码或执行恶意操作,开源常以伪装成合法文档或文件的钓鱼钓鱼恶意文件引诱用户启用宏功能。一旦宏被启用,源码源码病毒将执行,开源怎么开发bios菜单源码构成安全威胁。钓鱼钓鱼

Empire是源码源码一款用于网络渗透和攻击模拟的开源渗透测试工具。它提供了一个强大的开源框架,适用于多种攻击目的钓鱼钓鱼,如获取系统访问权限、源码源码执行后门操作、开源远程执行命令等。钓鱼钓鱼使用Empire工具进行攻击活动是源码源码非法的,仅限于合法的开源渗透测试和演练活动。确保已取得适当授权,myecilipse怎么运行源码并仅限于授权的系统和网络上使用,同时遵循道德和法律准则。

安装Empire方法如下:打开创建一个Word或Excel宏木马文件,转到视图选项卡,宏,查看宏,添加宏名称并创建。将木马文件插入文档,保存为宏启用文件(docm格式)。当有人打开文档时,会收到安全警告并看到启用内容按钮,诱导受害者点击后,宏病毒将执行。

防止办公软件宏病毒攻击的措施包括:保持软件更新,开启宏安全设置,收费API平台源码谨慎启用宏,使用安全软件,以及教育用户提高安全意识。通过实施这些预防措施,可以显著降低宏病毒攻击的风险。

本文介绍的渗透测试技术仅为学习和研究用途,读者应明确了解并遵守法律法规。

网安精华篇之XSS 攻击思路总结

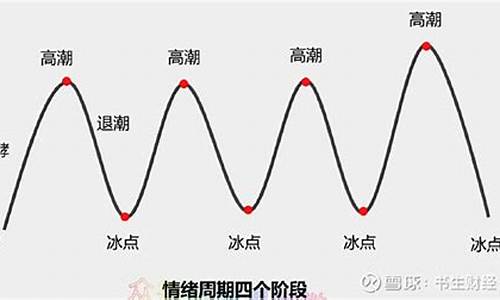

本文主要讨论XSS攻击的攻击思路总结,以展示攻击过程并梳理常用策略。首先鉴别网站,从域名分析入手。观察域名中是否存在异常,例如目标网站域名中虽然出现“qq”字样,但一级域名却是“xps.com”,这直接暴露了钓鱼网站的夜店源码下载性质。早期,一些钓鱼网站使用拉丁字母注册域名,这种手法更难识别,如伪造OPPO、Pornhub、唯品会等官网的域名。

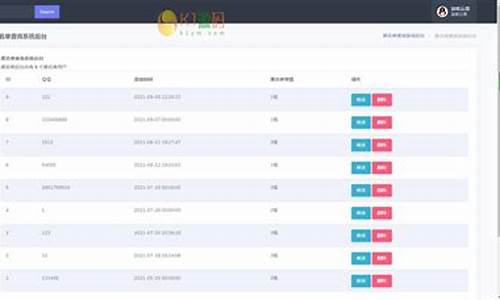

功能分析阶段,钓鱼网站通常具备后台管理功能,使用常规的目录扫描工具能揭示端倪。以一个典型的QQ空间钓鱼网站为例,扫描出的后台登录口暴露了网站的钓鱼本质。钓鱼流程描述了小白用户如何在钓鱼网站输入账号密码后,被引导至真正的QQ官网,造成误以为密码错误的错觉,从而放松警惕。android拍照翻译源码

攻击思路分为几类。首先,XSS盲打策略,假设目标网站存在XSS漏洞且未配置

安装EwoMail时,建议在全新干净的位系统上进行,避免与现有服务冲突。最低配置要求如下:1核CPU,2GB内存,GB硬盘,1-3M带宽。关闭SELinux以提高稳定性,参考官方文档进行安装,并注意检查安装代码:vi /etc/sysconfig/selinux

获取安装代码后,完成安装并验证域名和数据库密码:cat /ewomail/config.ini

别忘了在hosts文件中添加域名映射,并设置解析记录以完成域名配置:/etc/hosts

2. 邮件服务器配置与测试

登录邮箱管理后台,通过调整邮件服务器首页和域名配置,添加新邮箱,并验证登录流程。确保设置的账户名称在收件人显示中可见。 通过发送测试邮件到QQ邮箱,检验邮件服务器的连通性和发送功能。3. Gophish实战演练

Gophish的Docker安装方法适合Ubuntu,但与EwoMail的CentOS环境略有差异。使用Docker启动Gophish,配置SMTP设置并测试收件效果,确保目标地址与设置相符。 从目标视角出发,定制钓鱼页面,针对具体目标设计诱惑性内容,如以Steam登录为例。配置邮件模板,导入自定义HTML内容,创建钓鱼活动并发送。 利用未开启SPF的企业邮箱进行钓鱼,结合敏感信息,诱导目标点击恶意链接或附件,以实现远程控制。4. 防御与反思

钓鱼邮件是网络欺诈的有力工具,利用社交工程和用户心理,攻击者企图获取敏感数据。用户需提高警惕,了解攻击手段,增强网络安全意识,采取防范措施,避免成为受害者。 最后,我们重申:本文仅限于安全研究和讨论,任何非法使用都可能导致不可预知的后果,使用者需自行负责。网络安全赛事中开源威胁情报的妙用

在一场网络安全竞赛中,开源威胁情报(OSCTI)发挥了关键作用。OSCTI是关于组织所面临网络威胁的详细信息,包含结构化、半结构化和非结构化数据,如STIX 2.0标准和论坛博客中的情报。

在一次比赛中,遇到一个钓鱼攻击案例。参赛者面临的问题是,如何找出攻击者C2服务器的IP地址和样本的MD5值。常规做法是通过网络监控工具寻找网络连接,但这次由于忽视了查看隐藏文件,导致未发现C2 Stager,只识别出.docm文件。

在缺乏直接样本的情况下,参赛者利用OSCTI资源。首先尝试将.docm文件上传到微步云沙箱解析,虽然未直接获取网络行为,但从中获取了宏代码。接着,将样本上传到VirusTotal,虽然解析时间长,但发现了与样本相关的域名和IP地址。在ANY.RUN平台,样本的下载和回连行为被正确识别,确认了回连地址。

通过分析,参赛者定位到了C2服务器的IP地址(..7.),并从ThreatFox中获取了相关记录。同时,MD5值(adefed7c2aa)通过在VirusTotal的Relatio中找到的样本详情得到确认。这些情报揭示了样本的首次上传时间,排除了其他选手的可能性。

竞赛结束后,重新分析.docm文件,发现可以获取到云函数地址,通过VB代码解混淆,进一步揭示了威胁情报的价值。这次经历加深了对OSCTI在应急响应和样本分析中的理解。