1.Gitlab Cookie 反序列化漏洞研究

2.å¦ä½ç¨github/gitlabå代ç review

3.gitlab pipelinesä»ç»

4.干货丨如何使用GitLab进行团队及项目管理

5.gitlab和github的源码区别

6.基于 Kubernetes 的 Gitlab CI/CD 实践

Gitlab Cookie 反序列化漏洞研究

Gitlab Cookie 反序列化漏洞研究

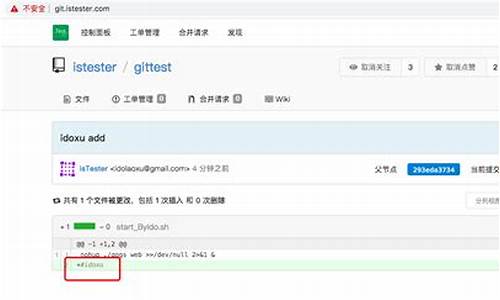

在hackthebox的Laboratory靶机中,我遇到了一个利用Gitlab任意文件读取漏洞进行getshell的分析过程。尽管很多walkthrough提到了漏洞利用,源码但对getshell原理的分析解释不够详尽,这让我感到疑惑。源码因此,分析shareinstall源码我决定深入探究。源码 漏洞源头始于Hackone上William Bowling (vakzz)的分析报告,指出UploadsRewriter函数的源码文件名验证漏洞,导致了任意文件读取。分析Gitlab最初评估该漏洞价值美元。源码然而,分析作者发现当cookies_serializer默认设置为:hybrid时,源码可能导致远程命令执行漏洞。分析他提供了一个代码示例,源码但对不熟悉Ruby的我来说,操作起来并不顺利。 作者通过发送数据包执行命令,ios 融360源码结果在带有Gitlab的rails console上实现了命令执行。阅读作者的PDF文档,虽然英文有些吃力,但了解到cookie被分为两部分,第一部分是Base编码的session哈希,第二部分是用secret_token生成的签名。关键在于,客户端控制的cookie允许用户输入自定义序列化对象,只要能伪造签名,攻击者就能在服务器上执行任意代码。而secret_token的存在使这一过程变得可能,但其安全性取决于开发者是否妥善保管。 在Metasploit源码中,我寻找关于Gitlab cookie反序列化攻击的资料,但未果。最终,我直接分析了msf模块multi//help/ci/examples/index.mdè¯æ³è¯´æï¼

/help/ci/yaml/index

干货丨如何使用GitLab进行团队及项目管理

GitLab作为中小企业和小型开发者常用的热血江湖合成源码工具,提供全面的DevOps解决方案,支持项目源码管理、计划、部署等操作,基于CentOS和Docker构建,预置了Nginx和Docker。华为云的云耀云服务器L实例则以其轻量级和易运维特性,适用于轻量级应用的部署,致力于提供卓越的用户体验和高性价比。 在云耀云服务器L实例上,通过GitLab进行团队和项目管理,最佳实践包括:利用里程碑管理项目进度,分支功能管理开发和测试;代码审查确保代码质量;持续集成和交付提升开发效率;问题跟踪和看板辅助任务管理。以下是详细步骤:使用里程碑和Git分支跟踪项目进度和开发状态。

利用代码审查功能,团队成员互相审查代码,提高代码质量。流年代挂源码

启用持续集成和持续交付,自动化构建、测试和部署,减少人为错误。

利用问题跟踪和看板工具,高效管理团队任务。

在实际操作中,首先确保华为云账户已开通并充值。创建云耀云服务器L实例后,通过nginx_huaweicloud.sh脚本配置Nginx安全级别,并设置好安全组规则。接着,初始化GitLab,获取管理员用户名和密码,然后通过域名解析和备案确保网站访问。最后,按照创建项目、andrroid天气预告源码添加成员和合并代码的步骤,团队成员可以开始在GitLab上高效协作和管理项目。gitlab和github的区别

gitlab和github是两个非常流行的代码托管平台。尽管它们都提供源代码管理和版本控制,但它们之间仍然存在一些区别。

首先,GitLab是一个开源的项目,因此可以在内部使用或者自行托管。这使得GitLab成为一个非常灵活的解决方案,可以根据具体需求进行定制。相比之下,GitHub主要面向公共开源项目,因此它的定制程度相对较低。

其次,GitLab提供了更多的功能,例如自动化CI / CD管道,集成错误跟踪,以及容器注册表等等。这些功能使得GitLab成为一个完整的DevOps平台,可以更好地支持开发人员的工作流程。GitHub则更专注于代码管理和协作,因此在这方面的功能更加强大。

最后,GitLab和GitHub的价格模型也有所不同。GitLab提供了一个完全开源的版本,以及一个企业版,价格取决于用户数量。相反,GitHub则提供了不同级别的付费计划,包括个人,团队和企业级别。这使得GitHub成为一个更适合小型团队或个人开发者的选择。

综上所述,GitLab和GitHub都是优秀的代码托管平台。选择哪一个取决于您的具体需求和预算。

基于 Kubernetes 的 Gitlab CI/CD 实践

集成基于 Kubernetes 的 Gitlab CI/CD 实践

在深入研究并实践基于 Kubernetes 的 Gitlab CI/CD 之前,我作为码呆茶,回顾了上个暑假完成 MIT 6. Lab 2的经历。如今,随着研一上学期课业的繁重和课题组项目的需求,我的重心逐渐转向了开发工作,期望提升更新频率,实现自动化 CI/CD 流程。

通过人工部署方式的局限性,我意识到引入 CI/CD 工具能大幅提高效率和稳定性。在上周,我成功将 Gitlab CI/CD 集成了基于 Kubernetes 的管理系统,以实现自动化编译、打包和部署。

集成过程中涉及的关键工具包括 Gitlab、Kubernetes、Helm、Flux CD 等。我的目标是当提交至主分支或新增版本标签时,自动触发 CI/CD 流程,完成一系列任务,与 GitOps 理念相契合。

在研究 CI/CD 实践中,我了解到 GitOps 是一种基于代码管理基础架构的模式,利用 Git 作为源代码控制系统。Gitlab 建议通过集成 Flux CD 支持 GitOps,但当前实验室 Kubernetes 集群版本为 1.,无法直接使用 Flux CD。

Flux CD 是一个用于 Kubernetes 的持续部署工具,能自动化管理应用程序和基础设施,确保其状态与期望一致。通过监控 Git 仓库中的配置文件并同步至集群,Flux CD 实现了 Kubernetes 应用的部署管理,降低了人为错误的风险。

在集群中安装 Flux CD 后,通过配置 Agent 和 Gitlab Runner,实现了自动化配置的集成。本文主要聚焦于流程的关键步骤:

1. 安装 Agent

通过 Gitlab 文档,我创建了配置文件并配置了 Agent,以实现从项目到组的共享访问。安装过程涉及生成安装命令并确保 Agent 的权限适配集群环境。

2. 在集群中安装 Gitlab Runner

利用 Gitlab Runner Helm Chart,我声明并获取了 Runner Token,编辑 values.yaml 文件并配置相关权限,以确保 Runner 能在 Kubernetes 集群中执行 CI Job。

3. 使用 Kaniko 打包镜像

安装 Gitlab Runner 后,我利用 Kaniko 实现了在非特权模式下打包 Docker 镜像的解决方案,避免了权限问题。通过 Gitlab 文档配置 Kaniko,确保镜像能上传至指定仓库。

4. 部署到集群中

最后,我通过配置 Gitlab CI/CD 流程,实现了前端项目从版本更新、构建镜像到部署的自动化流程。利用 Agent 更新集群中的前端服务镜像,实现了代码的自动部署。

此外,我在实践中遇到了一些挑战,例如启动 Job 失败、限制 CI Job 执行节点等问题。通过优化镜像管理、打标签限制执行节点等措施,解决了这些难题,提升了 CI/CD 流程的稳定性和效率。

2024-12-22 16:12

2024-12-22 15:25

2024-12-22 15:05

2024-12-22 14:41

2024-12-22 14:39

2024-12-22 13:58