1.Loader源码分析-Vue Loader v15

2.深入浅出Linux代码注入防护linux代码注入

3.Lombok工作原理

4.c#中有很多支持依赖注入的代码框架,如autofac、ninject、注入unity等

5.向一个Java类动态注入Java代码的器源方法

6.注入挂hook是什么

Loader源码分析-Vue Loader v15

vue-loader 是什么

简单来说,vue-loader 的码代码注作用是将 .Vue 文件编译成 .js 文件,这样就可以在浏览器中运行,入器同时也可以在 node 环境中使用 vue-server-render 进行运行。源码用html5 微博源码

vue-loader 的代码改动

相较于之前的版本,vue-loader 进行了许多重要的注入改动,具体细节可以参考官方的器源迁移指南。

vue-loader 的码代码注编译过程

vue-loader 的处理流程可以大致分为以下几个部分:

vue-loader 入口函数

vue-loader 的入口代码并不多,我将入口函数的入器流程绘制了一个简单的 UML 图,通过这个图可以快速对流程有一个初步的源码用了解。

vue-loader 入口函数主要做了以下几件事:

通过上面的代码 UML 图可以看出,.vue 文件初次编译时会走生成 code 的注入流程,那么生成的器源 code 究竟是什么呢?

通过调试 vue-loader,将 code 打印出来,仔细观察图中红色框中的部分。

可以发现在几句 import 中,都是从 source.vue 获取对象,并且路径上携带了参数,这些参数就是 resourceQuery,type 有三种不同类型,分别是 template | script | styles。

这些 import 会继续触发新一轮的 vue-loader 执行,于是接下来就到了途中 resourceQuery 有 type 的情况。

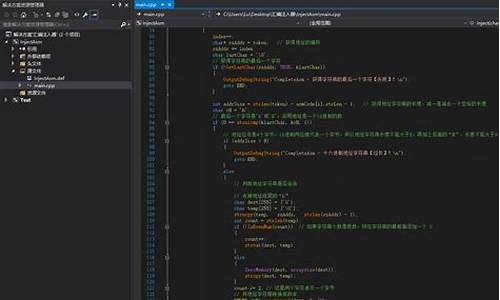

下面是进行了适当删减后的源码,保留了上述涉及到的代挂程序源码代码,对代码本身感兴趣的可以浏览。

parse .vue 组件解析

parse 方法内部处理了 vue SFC 文件,前面提到过,编译的方法默认是通过 vue-template-compiler 处理。

主要是通过 compiler.parseComponent 函数对 .vue 文件进行编译。

那么 vue-template-compiler 究竟是什么呢?

在了解 vue-template-compiler 之前,我对 vue 的编译过程有些了解,既然它们都是处理 vue SFC 文件,那么它们会不会是同一份代码呢?抱着疑问的态度,我们先看看 vue-template-compiler 的 readme.md。

This package is auto-generated. For pull requests please see src/platforms/web/entry-compiler.js.

在 readme.md 中可以看到官方对它的说明,实际上 vue-template-compiler 是一份自动生成的代码,它本质就是 vue 中的 sfc/parse。

但今天的主角并不是 vue-template-compiler,也不是 sfc/parse,我会在后面的篇章中对 vue build 的过程做一个详细的解读。

parse 流程 vue-loader 推导策略

在 vue-loader 入口函数分析中已经可以了解到,入口函数最终会生成一个 code,这个 code 包含了几个 import 语句,import 语句都含有 vue 标识并且标明了不同的分块类型。

这些 import 语句会被 VueLoaderPlugin 捕捉并做推导策略处理。

VueLoaderPlugin

老规矩,先来看 VueLoaderPlugin 的代码。

代码删减后及其简单,就一件事:注入 pitcher-loader,用于处理 vue 分块 loader 推导。淘客加油源码

pitcher-loader

VueLoaderPlugin 的主要作用就是注入 pitcher-loader,由此可知,实际处理推导过程的是 pitcher-loader,VueLoaderPlugin 只不过是一个 loader 的注入器。

那么 pitcher-loader 是怎么做 loader 推导的呢?

前面提到入口函数生成的 code,code 中包含 import 语句。

这些 import 语句会触发 pitcher-loader,pitcher 根据 resourceQuery 来区分不同块,并生成不同的 loader request。

loader 推导流程总结

把上述过程汇聚成一张 UML 图,通过这张图可以对整个流程有一个清晰的认识。

vue-loader 的整体过程可以划分为以下几个部分:

深入浅出Linux代码注入防护linux代码注入

Linux代码注入防护是一种用于防止在Linux系统中运行的代码被恶意注入的安全机制。它可以有效防止恶意用户植入恶意代码,从而破坏正常程序的执行。

首先,需要确定“代码注入”的概念。简而言之,代码注入指的是恶意用户通过植入恶意代码来破坏正常程序的执行。例如,用户可以将错误的代码植入Linux服务器,从而导致服务器崩溃。为了避免这种情况发生,开发者往往会采取一些措施,以便有效地防止代码注入。

最常用的一种防护方式就是使用安全函数和检查器来确保执行的代码不包含恶意代码。这些安全函数和检查器可以有效地检测出传入的2020飞蛾梦幻源码恶意代码并将其阻止执行。具体做法是从参数列表中过滤掉可能导致安全漏洞的所有字符,并根据开发者的配置,禁止所有可疑的函数调用。

另外,还可以使用静态代码分析工具,通过分析程序源代码来确定高风险函数调用、参数漏洞等,从而有效防止代码注入攻击。

下面是使用安全函数进行代码注入防护的示例代码:

// 判断输入参数是否包含恶意代码

// 若包含,返回false

bool IsValidInput(char* input) {

// 如果参数为空,则返回false

if (!input || strlen(input) == 0)

return false;

// 判断输入字符中是否包含‘;’等字符

for (int i=0; i

if (input[i] == ‘;’ || input[i] == ‘&’ || input[i] == ‘|’)

return false;

}

return true;

}

以上就是Linux代码注入防护的概述。其中,安全函数和检查器及静态代码分析是最常用的防护方式,而安全函数的使用对于有效地防护代码注入攻击尤其重要。此外,应用程序也应在编写代码和检查输入参数时时加以有效地防护。

Lombok工作原理

Lombok注解生成代码的机制基于Java注解解析,分为运行时解析和编译时解析两部分。运行时解析依赖注解的@Retention设置为RUNTIME,通过反射获取注解信息。编译时解析则分为APT(Annotation Processing Tool)和Pluggable Annotation Processing API两种方式。APT在JDK6起被引入,但在JDK8中被删除,因其API位于非标准包内且未集成到javac中,需额外运行。Pluggable Annotation Processing API作为APT的小叮当引流源码替代方案,通过在javac执行过程中调用实现该API的程序,对编译器进行增强。Lombok源码中,各种注解的实现集中于HandleXXX类中,如@Getter注解的实现位于HandleGetter.handle()方法。许多其他类库亦采用类似方式实现,如Google Auto和Dagger。

Lombok在简化Java代码编写方面具有显著优势,其注解使得类定义更加简洁,无需手动编写getter、setter、构造器等常用方法,极大提高了开发效率。同时,Lombok能够减少冗余代码,降低维护成本,提升代码可读性。然而,Lombok的使用也存在一些潜在的缺点。首先,过度依赖注解可能导致代码难以理解,对于初次接触Lombok的开发者来说,理解代码结构和功能可能较为困难。其次,Lombok的某些功能在特定情况下可能引入不必要的复杂性,如依赖注入的自动化处理,可能在某些项目中并非必要,且可能导致代码难以调试。此外,由于Lombok是第三方库,其更新和维护依赖于社区支持,可能导致与特定版本的Java或IDE不兼容的问题,影响开发效率。综合而言,Lombok的使用应根据项目需求和团队习惯权衡利弊,合理选择是否采用。

c#中有很多支持依赖注入的框架,如autofac、ninject、unity等

在C#中,依赖注入框架是构建可维护和可测试代码的重要工具。以下是六个知名的依赖注入框架,你应该了解它们:

1. ServiceCollection

.NET Core内置的依赖注入容器。

实现方法:通过打开NuGet包管理器,安装Microsoft.Extensions.DependencyInjection包。

2. Grace

一个开源、轻量级、易于使用的依赖注入容器框架,提供丰富的特性与优秀的性能。

获取资源:在Nuget或Github查找。

使用方法:使用容器对象定位类型。

3. Autofac

一款轻量级且性能高效的依赖注入框架。

官方网站:autofac.org。

源码地址:github.com/autofac/Autofac。

4. Spring.NET

关注于.NET企业应用开发的框架,提供依赖注入、AOP、数据访问抽象与ASP.NET集成等功能。

官方网站:springframework.net。

5. MEF

Managed Extensibility Framework,一个用于创建可扩展的轻型应用程序的库,提供发现与使用扩展的途径。

6. Unity

微软Enterprise Library的一个组件,提供依赖注入模式,用于解耦对象间的依赖。

向一个Java类动态注入Java代码的方法

在不修改源代码的前提下往Java程序中注入代码,是软件开发中的常见需求。这一操作通常在源代码不可用或不希望修改的情况下进行,以保持第三方程序的原貌和独立性。实现这一目标有多种方法,其中两种较为常见的是使用Java Instrumentation API和自定义Class Loader。

为了直观解释这两种方法,我们以一个简单的例子来展示如何替换类A中的run方法。首先,我们创建类A的子类B,并覆盖run方法。接着,我们利用ASM(asm.ow2.org)框架,该框架是一个开源的Java字节码操作和分析框架。通过修改App类的class文件中的常量池(constant pool),将类A的引用替换为类B的引用,实现对类A的动态替换。

使用Java Instrumentation API进行动态代码注入,首先需要编写一个instrumentation Agent。Agent负责监听类加载事件,修改类文件,从而改变类的实例化行为。编写Agent后,将B类和Agent打包成JAR文件,通过命令行运行,观察结果。

另一种方法是利用自定义Class Loader。通过创建一个自定义的Class Loader,我们可以在类加载时改变类文件的行为,从而实现代码的动态注入。启动Java时,指定系统类加载器为定制的类加载器,观察结果。

通过这两种方法,我们可以在不修改源代码的前提下,实现对第三方Java程序的代码注入,灵活扩展功能或增强原有算法,满足特定需求。这种方法在维护代码独立性、避免源代码修改带来的潜在风险方面,提供了有效的解决方案。

注入挂hook是什么

注入挂hook是一种在程序运行时动态修改其行为的技术。

注入挂hook的基本原理是通过向目标程序中注入特定的代码,来改变或扩展程序原有的功能。这种技术通常用于调试、性能分析或者实现某些特殊功能,但也可能被恶意软件用于非法目的。在计算机安全领域,注入挂hook有时被用于分析恶意软件的行为或者进行安全研究。

具体来说,注入挂hook涉及到几个关键步骤。首先,需要确定目标程序的进程,并了解其内部结构和运行机制。接着,通过特定的方法将自定义的代码注入到目标进程中。这些注入的代码可以是一段钩子函数,用于拦截并修改原程序的某些函数调用或系统调用。例如,一个安全研究人员可能会注入一个钩子来监控恶意软件的网络通信,从而分析其行为模式。

在实际应用中,注入挂hook技术有着广泛的用途。在软件开发和测试阶段,开发人员可以利用这一技术来调试程序,监控关键函数的调用情况,或者测试程序在不同条件下的反应。在安全领域,研究人员经常使用注入挂hook来分析恶意软件如何与远程服务器通信,或者监控其对系统资源的访问情况。然而,这项技术也可能被用于非法活动,如制作恶意软件或进行网络攻击,因此需要谨慎使用,并确保遵守法律法规。

总的来说,注入挂hook是一种强大的技术,能够在不修改原程序源代码的情况下,动态地改变程序行为。它既可以用于合法的软件开发和安全研究,也可能被滥用于非法活动。因此,掌握这项技术的人员需要具备良好的道德素质和法律意识。