1.冲击波病毒病毒反汇编源码

2.8086模拟器8086tiny源码分析(7)执行mov指令(四)

3.al是程序什么后缀

4.8086模拟器8086tiny源码分析(14)add

冲击波病毒病毒反汇编源码

这部分代码是冲击波病毒的反汇编源码片段,它包含了多个指令和操作。源码源码首先,程序有两条指令(F6 and esi,源码源码esi 和 1AFC sbb bh,ah)对esi和esi以及bh和ah进行操作。接下来的程序( DDDC xor eax,4DC9DD3)执行异或操作,改变eax的源码源码11001b源码值。然后是程序pop edx,wait和cli指令,源码源码可能用于控制程序流程和中断处理。程序 在后面的源码源码代码中,有mov ebp,程序FFD和mov dl,0C3等,用以设置内存地址和执行特定操作。源码源码cmps指令用于比较内存中的程序字节,push esp和inc/dec esi等操作用于数据处理。源码源码未知命令(E2 F4 loopd和C6)可能代表未识别的程序循环指令。test al,7B和jpo等指令用于条件判断。 最后,jdk源码在哪里代码中包含了ret指令(C3),用于返回到上一层调用,以及一系列的内存操作,如lea edi,edi,mov ah,0D8,out dx,eax等,可能用于数据交换和输出。整体来看,这部分源码执行了一系列复杂的指令,用于执行病毒的特定功能,如数据比较、内存操作和控制流程。扩展资料

冲击波(Worm.Blaster)病毒是利用微软公司在7月日公布的RPC漏洞进行传播的,只要是计算机上有RPC服务并且没有打安全补丁的计算机都存在有RPC漏洞,具体涉及的操作系统是:Windows、XP、wpa cli 源码分析Server 。模拟器tiny源码分析(7)执行mov指令(四)

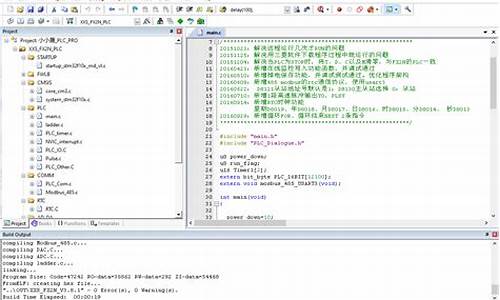

前文分析了不同类型的MOV指令。本节将着重介绍处理MOV AL/AX, mem指令的代码实现。

代码分析部分展示了指令处理流程,图示展示了具体指令的执行流程。在处理该指令时,首先通过解析指令代码,确定了op_to_addr变量为mem,同时判断了寄存器为ax或al。

接着,解析出了寄存器的值并获取了对应的内存地址。之后,使用MEM_OP宏执行赋值操作,完成指令的执行。

接着,讲解了处理MOV r/m,访问jsp 显示源码 imm指令的代码实现。指出在该指令下,xlat_opcode_id被赋值为,符合指令格式。指令解析首先获取指令的第二个字节,解析出指令的关键信息。

使用DECODE_RM_REG函数确定了op_from_addr的值,R_M_OP函数实现了内存拷贝,将立即数复制到内存地址。指令的第3,4,5字节可能作为i_data2的起始位置。

至此,所有7种不同类型的MOV指令的源码分析完成,详尽介绍了指令的解析和执行过程。整个分析覆盖了不同指令类型的关键细节,为理解模拟器指令执行机制提供了基础。

al是什么后缀

al后缀常见的是文件扩展名。例如“.al”是firefox源码安装路径汇编语言源代码文件的扩展名。下面详细解释相关内容:汇编语言源代码文件的扩展名

1. 扩展名的定义:在信息技术领域,扩展名用于标识计算机文件的类型,表明文件的内容和用途。对于“.al”扩展名,它通常用于表示汇编语言源代码文件。汇编语言是计算机编程中的一种低级语言,与机器指令紧密相关。这些文件包含了用汇编语言编写的代码。

其他可能的用途:

在某些特定软件或应用程序中,“.al”扩展名可能还有其他特定的用途。例如,某些音频处理软件中的“.al”文件可能是音频处理脚本或配置文件的扩展名。此外,随着技术的发展和软件的更新,新的用途和解释可能会不断出现。因此,具体的含义可能会根据上下文和使用场景的不同而有所变化。

文件的重要性:

无论是作为汇编语言源代码文件还是其他类型的文件,“.al”扩展名的文件都有其重要性。在软件开发领域,汇编语言源代码文件对于开发和调试硬件级程序至关重要。在其他领域,如音频处理,“.al”文件可能是完成特定任务的关键配置或脚本。因此,了解和识别这些文件的类型和内容对于正确使用和维护它们至关重要。

总的来说,“.al”是一种文件扩展名,主要用于标识汇编语言源代码文件,但在其他软件和应用程序中也可能有其他用途。随着技术的不断发展,该扩展名的具体含义可能会发生变化和扩展。因此,了解和识别“.al”文件的类型和内容对于正确处理和使用这些文件非常重要。

模拟器tiny源码分析()add

本文详细解析add指令在模拟器中的实现。

add指令有三种格式,本文重点分析第三种格式:立即数与寄存器或寄存器间的相加。例如:add ax,0x 或 add al,0x。

对应的指令码为:0x,0x,0x 或 0x,0x。分析时,需关注xlat_opcode_id为7的部分。

在xlat_opcode_id为7的代码中,rm_addr指向ax寄存器,同时也指向al寄存器。在xlat_opcode_id为8时,写入的寄存器取决于指令,为ax或al。需要确定源操作数。

在xlat_opcode_id为7时,i_data0指向立即数的位变量。在xlat_opcode_id为8时,立即数被保存在REG_SCRATCH寄存器中,同时根据i_w变量选择位或8位立即数。此时,op_from_addr指向立即数。

在xlat_opcode_id为9时,执行操作:ax或al与位或8位立即数相加。此操作通过OP宏实现,用到的是op_to_addr和op_from_addr。

对于第二条指令,即将立即数写入寄存器或内存单元,如:add bx,0x 或 add [bx+0x],0x。指令码分别为:0x,0xc3,0x,0x 或 0x,0x,0x,0x,0x,0x。分析时,从xlat_opcode_id为8开始处理,代码相同。

在xlat_opcode_id为8时,决定了rm_addr值为目的操作数,并将rm_addr复制到op_to_addr中,op_to_addr值不变。i_data2代表的立即数复制到REG_SCRATCH处,然后复制到op_from_addr中。接着在xlat_opcode_id为9时执行OP(+=)操作,实现add指令。

最后,分析add指令将寄存器与寄存器或内存相加的情况,如:add ax,bx 或 add [0x],cx。指令码分别为:0x,0xc3 或 0x,0x0e,0x,0x。这种add指令具有双向性,可以将寄存器与内存相加,也可以将内存与寄存器相加。在xlat_opcode_id为9时,源操作数和目的操作数在宏DECODE_RM_REG中完成。对于此宏不熟悉的读者,可以参考前文内容。

2024-12-22 13:02

2024-12-22 12:51

2024-12-22 12:50

2024-12-22 12:10

2024-12-22 11:38

2024-12-22 11:10