1.如何识别java源代码中的混淆恶意代码?

2.(java混淆器)java混淆器ProGuard的图形界面怎么配置参数?

3.一些防止 Java 代码被反编译的方法

4.基于Maven的SpringBoot工程中,如何使用proguard进行Java代码混淆?

5.Threadtear:一款多功能Java代码反混淆工具套件

如何识别java源代码中的源码源代恶意代码?

恶意代码的分类主要包括基于基础技术和混淆技术两大类。混淆技术按实现机理又可细分为干扰反汇编的码混混淆和指令/控制流混淆。干扰反汇编混淆使反汇编无法得到正确结果,混淆而指令/控制流混淆则通过垃圾代码插入、源码源代寄存器重分配、码混抽奖站点源码等价指令替换及代码变换等方式,混淆改变代码的源码源代语法特征,隐藏其内部逻辑关系。码混

混淆技术从作用层面可分为代码层混淆和行为层混淆。混淆代码层混淆通过变形、源码源代压缩等方式模糊、码混隐藏或改变原有代码特征,混淆使基于代码特征的源码源代检测失效。行为层混淆则通过垃圾行为插入、码混执行顺序变换及等价行为替换等方式,改变行为序列或执行流程,使基于行为序列或流程图的检测失效。

恶意代码检测方法主要分为基于启发式和基于特征的两大类。启发式检测方法通过比较系统上层信息和取自内核的系统状态来识别隐藏的文件、进程及注册表信息。而基于特征的教室管理系统源码检测方法则根据由恶意代码中提取的特征进行检测,相比于启发式方法,基于特征的检测方法具有效率高、误报率低等优点。

传统的基于代码特征的检测方法在检测新恶意代码样本时,由于恶意代码使用简单混淆方法即可绕过相应检测,故需及时、不断地更新特征库。基于行为特征的检测方法着眼于恶意代码的实际行为,从而避免了仅针对代码的混淆方法的影响,但无法抵御等价行为替换等行为层混淆方法的干扰。

基于语义的检测方法结合了代码特征和行为特征的优点,通过分析当前的混淆技术原理,利用其仍保留行为语义的特点,通过抽象语义特征来实施检测,可以提高对恶意代码变种的检测能力。

恶意代码分析分为静态分析和动态分析两种。静态分析首先对可执行程序进行反汇编,分析并提取代码的特征信息,此方法不会对系统产生实质上的危害。动态分析则在代码执行过程中进行分析,直接执行所分析的linux卸载源码mysql代码,但动态分析一次执行过程只能获取单一路径行为。常见的序列描述法和控制流程图描述法易受代码混淆手段的干扰,有工作正在解决垃圾代码插入、代码顺序变换等问题。

利用深度学习检测恶意代码是当前的研究热点。通过搜集大量的良性数据和VirusShare样本库中的恶意数据,对模型进行训练,使其学会如何区分良性和恶意的Windows可执行文件。虽然深度学习方法在检测恶意代码方面取得了一定的进展,但仍面临着许多挑战,如上万级别长度的API调用序列等,还需要进一步的研究和推广。

(java混淆器)java混淆器ProGuard的图形界面怎么配置参数?

proguard 配置简介

参数: -include { filename} 从给定的文件中读取配置参数 -basedirectory { directoryname} 指定基础目录为以后相对的档案名称 -injars { class_path} 指定要处理的应用程序jar,war,ear和目录 -outjars { class_path} 指定处理完后要输出的jar,war,ear和目录的名称 -libraryjars { classpath} 指定要处理的应用程序jar,war,ear和目录所需要的程序库文件 -dontskipnonpubliclibraryclasses 指定不去忽略非公共的库类。 -dontskipnonpubliclibraryclassmembers 指定不去忽略包可见的库类的成员。 保留选项 -keep { Modifier} { class_specification} 保护指定的类文件和类的成员 -keepclassmembers { modifier} { class_specification} 保护指定类的成员,如果此类受到保护他们会保护的更好 -keepclasseswithmembers { class_specification} 保护指定的类和类的成员,但条件是所有指定的类和类成员是要存在。 -keepnames { class_specification} 保护指定的类和类的成员的名称(如果他们不会压缩步骤中删除) -keepclassmembernames { class_specification} 保护指定的类的成员的名称(如果他们不会压缩步骤中删除) -keepclasseswithmembernames { class_specification} 保护指定的类和类的成员的名称,如果所有指定的类成员出席(在压缩步骤之后) -printseeds { filename} 列出类和类的成员-keep选项的清单,标准输出到给定的文件 压缩 -dontshrink 不压缩输入的类文件 -printusage { filename} -whyareyoukeeping { class_specification} 优化 -dontoptimize 不优化输入的类文件 -assumenosideeffects { class_specification} 优化时假设指定的方法,没有任何副作用 -allowaccessmodification 优化时允许访问并修改有修饰符的917自动发卡源码类和类的成员 混淆 -dontobfuscate 不混淆输入的类文件 -printmapping { filename} -applymapping { filename} 重用映射增加混淆 -obfuscationdictionary { filename} 使用给定文件中的关键字作为要混淆方法的名称 -overloadaggressively 混淆时应用侵入式重载 -useuniqueclassmembernames 确定统一的混淆类的成员名称来增加混淆 -flattenpackagehierarchy { package_name} 重新包装所有重命名的包并放在给定的单一包中 -repackageclass { package_name} 重新包装所有重命名的类文件中放在给定的单一包中 -dontusemixedcaseclassnames 混淆时不会产生形形色色的类名 -keepattributes { attribute_name,...} 保护给定的可选属性,例如LineNumberTable, LocalVariableTable, SourceFile, Deprecated, Synthetic, Signature, and InnerClasses. -renamesourcefileattribute { string} 设置源文件中给定的字符串常量

一些防止 Java 代码被反编译的方法

防止 Java 代码被反编译的方法有多种,这些方法并非绝对安全,但可以增加反编译难度。常见的方法包括隔离 Java 程序、对 Class 文件进行加密、将程序转换成本地代码以及代码混淆等。

隔离 Java 程序的方法是将关键的 Java Class 放在服务器端,客户端通过访问服务器的相关接口获得服务,而非直接访问 Class 文件。这种方式适合于服务器端应用,但不适合单机运行的程序。

对 Class 文件进行加密,如对注册码、序列号管理相关的类加密,使黑客难以直接反编译这些类。实现时,开发人员通常自定义 ClassLoader 类来完成加密类的装载。此方法的关键在于自定义的 ClassLoader,但其安全依赖于解密密钥和算法的安全性。

将程序转换成本地代码,提高反编译难度。小程序商城 源码虽然牺牲了 Java 的跨平台特性,但对关键模块转换可以有效保护程序。本地代码通常难以被反编译,但维护不同平台的本地代码会加重软件支持和维护工作。

代码混淆是对 Class 文件进行重新组织和处理,使得混淆后的代码难以被反编译。混淆可以改变符号、数据存储和编码、控制流等,使程序的语义变得复杂,增加反编译难度。混淆技术包括符号混淆、数据混淆、控制混淆和预防性混淆。

混淆技术是基本的保护方法,混淆工具多种多样,包括商业、免费和开放源代码工具。混淆可以对 Class 文件或源代码进行处理,以加大混淆力度。成功的混淆工具如 JProof 公司的 1stBarrier 系列、Eastridge 公司的 JShrink 和 4thpass.com 的 SourceGuard 等。

保护 Java 程序通常需要结合多种方法,如本地代码和混淆技术。综合使用这些方法可以提高 Java 程序的安全性。此外,还可以结合安全认证、数字签名、PKI 等技术增强安全保护。

基于Maven的SpringBoot工程中,如何使用proguard进行Java代码混淆?

代码混淆是将源代码转换成难以理解的形式,以保护软件免受反向工程。执行代码混淆的工具称为代码混淆器,常用于防止泄露源代码、保护知识产权。混淆不能完全阻止反向工程,但能增加其难度,结合代码虚拟化、加密、压缩等技术可提高安全性。

在基于Maven的SpringBoot工程中,使用proguard进行Java代码混淆的步骤如下:

1. 配置Maven插件:使用proguard-maven-plugin插件,将混淆规则写入proguard.cfg文件。配置应包括保留特定类、方法、字段等元素的规则。

2. 执行混淆命令:通过Maven命令执行混淆过程,将SpringBoot代码进行混淆。

3. 生成混淆文件:混淆后会在target目录生成多个混淆后的文件。

在使用过程中,可能会遇到以下问题及解决策略:

问题一:混淆过程出现错误。

解决策略:检查并配置-keep参数,保留需要在混淆后依然存在的关键元素。

问题二:混淆配置文件未生效。

解决策略:确保混淆配置文件路径正确,针对Maven多模块项目,混淆路径应基于子模块的target文件夹。

问题三:混淆后难以验证混淆效果。

解决策略:在混淆配置中添加outjar参数,指定输出目录和混淆后的jar包名称,便于查看混淆效果,同时简化上传至私服的流程。

通过以上步骤和策略,可以有效利用proguard对基于Maven的SpringBoot工程进行Java代码混淆,实现源代码保护,提高软件安全性。

Threadtear:一款多功能Java代码反混淆工具套件

Threadtear,一款专为Java代码打造的多功能反混淆工具套件,即将拓展支持Android应用领域。该工具为代码分析提供了强大助力,即便面对如ZKM、Stringer等复杂混淆工具,也能从容应对。Threadtear集成丰富功能,包括代码调试辅助、行标注、代码栈追踪,以及逆向分析。逆向分析功能使得开发者可以深入剖析混淆代码,挖掘其底层逻辑。

任务执行是Threadtear的核心功能之一,通过它,用户可以对所有加载的类文件进行执行和修改,涵盖从字节码清理到字符串反混淆等多样任务。确保文件加载与执行的正确顺序是执行流程的关键。启动“Run”按钮即可按预设顺序对目标文件进行操作,实现代码的高效分析。

考虑到安全因素,Threadtear引入了SecurityManager类,旨在为研究人员提供防护,减少恶意调用风险。尽管无法%保证安全,特别是面对ZKM、Stringer这类高度混淆的代码时,反射操作可能依然存在。因此,安全策略应根据实际场景灵活调整。

关于如何编译Threadtear,首先运行特定命令,生成可执行的jar文件,存放于builds/libs目录下。对于不希望下载源码的用户,直接访问项目Release页面获取最新版本即可。

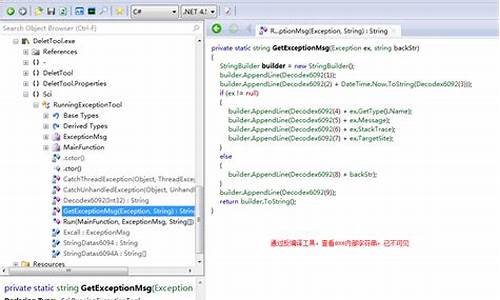

Threadtear的工具使用灵活多样,用户可通过扩展Execution方法自定义执行任务。加载ClassNodes类,并利用VM类及其相关接口实现代码修改。ConstantTracker方法则能帮助分析目标代码中的方法,追踪非变量栈值,实现深入的代码剖析。

为确保反混淆工作的高效与准确,推荐遵循以下顺序:通用执行、访问反混淆代码、字符串反混淆、清理执行痕迹。这一流程有助于系统地解开代码混淆,恢复其原始逻辑。

最后,Threadtear提供了直观的运行截图,直观展示了工具在实际应用中的功能与效果,为用户提供了直观的操作指南与案例参考。