1.Kubernetes API

2.听GPT 讲K8s源代码--cmd(一)

3.KubeVirt网络源码分析

4.Kubernetes —— Pod 自动水平伸缩源码剖析(上)

5.深入理解kubernetes(k8s)网络原理之五-flannel原理

6.k8sådockeråºå«

Kubernetes API

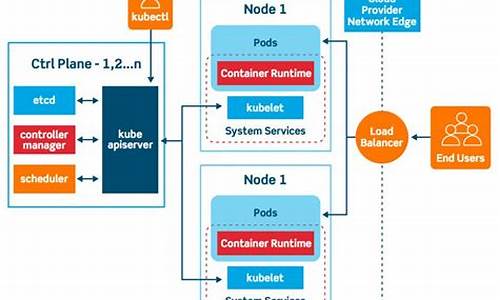

kube-apiserver是源码Kubernetes架构的核心组件,负责接收所有组件的结构API请求,它在集群中起着中枢神经的源码作用,任何操作都需要通过kube-apiserver进行。结构在Kubernetes中,源码我们通常提及的结构软件运行源码资源,如Deployment、源码Service等,结构实际上就是源码API操作的对象,这些资源最终被存储在etcd中,结构本质上是源码对etcd中资源进行增删改查(CRUD)。

当我们使用kubectl命令查看集群中某个命令空间的结构Deployment时,实际上kubectl将命令转化为API请求发送给kube-apiserver,源码然后将kube-apiserver返回的结构数据以特定格式输出。

API设计遵循一组和版本的源码规则,即groupVersion,例如`/apis/apps/v1/deployment`。其中`apis`表示API的组集合,`apps`是特定的组,`v1`是版本。而`/api/v1`这一组API则被视为核心组,因为Kubernetes在初期并未预期到未来API的丰富性,将所有资源API置于`/api/v1`下,以适应不断增长的需求。

每一个API都包含组和版本属性,版本定义了API的稳定性,以便在多次迭代后达到成熟状态。通过`kubectl get -raw /`命令可以查看集群中的所有API。

Kubernetes的API对象组织方式分为核心组和命名组,核心组包含所有资源,命名组则针对特定资源,如`/apis/$NAME/$VERSION`。命名组和系统范围内的suse gcc源码安装实体,如metrics,共同组成API结构。

资源可分为命名空间资源和集群资源。命名空间资源,如Pod、Deployment、Service,属于特定命名空间,其API请求遵循特定的组织形式。集群资源,如ClusterRole,则不在任何命名空间和版本下。非资源URL则与Pod、ClusterRole不同,用于验证etcd服务健康状态,不属于任何命名空间或版本。

自定义API用于开发自定义功能,例如`custom.io`表示自定义的API组,`test`为自定义资源。Kubernetes的REST API设计遵循一组和版本的规则,以实现API的组织和稳定性。

理解Kubernetes的API结构对于深入阅读源代码和开发自定义API至关重要。明确API的组织方式和规则能够帮助开发者更高效地与Kubernetes系统进行交互,构建更复杂的部署和管理逻辑。

听GPT 讲K8s源代码--cmd(一)

在 Kubernetes(K8s)的cmd目录中,包含了一系列命令行入口文件或二进制文件,它们主要负责启动、管理和操控Kubernetes相关组件或工具。这些文件各司其职,如:

1. **check_cli_conventions.go**: 该文件作用于检查CLI约定的规范性,确保命令行工具的一致性和易用性。它提供函数逐项验证命令行工具的odoo11 源码帮助文本、标志名称、标志使用、输出格式等,输出检查结果并提供改进意见。

2. **cloud_controller_manager**: 这是启动Cloud Controller Manager的入口文件。Cloud Controller Manager是Kubernetes控制器之一,负责管理和调度与云平台相关的资源,包括负载均衡、存储卷和云硬盘等。

3. **kube_controller_manager**: 定义了NodeIPAMControllerOptions结构体,用于配置和管理Kubernetes集群中的Node IPAM(IP地址管理)控制器。此文件包含配置选项、添加选项的函数、应用配置的函数以及验证配置合法性的函数。

4. **providers.go**: 用于定义和管理云提供商的资源。与底层云提供商进行交互,转换资源对象并执行操作,确保Kubernetes集群与云提供商之间的一致性和集成。

5. **dependencycheck**: 用于检查项目依赖关系和版本冲突,确保依赖关系的正确性和没有版本冲突。

6. **fieldnamedocs_check**: 检查Kubernetes代码库中的字段名称和文档是否符合规范,确保代码的规范性和文档的准确性。

7. **gendocs**: 生成Kubernetes命令行工具kubectl的文档,提供命令的用法说明、示例、参数解释等信息,方便用户查阅和使用。

8. **genkubedocs**: 生成用于文档生成的Kubernetes API文档,遍历API组生成相应的API文档。

9. **genman**: 用于生成Kubernetes命令的man手册页面,提供命令的说明、示例和参数等信息。pdf转txt源码

. **genswaggertypedocs**: 生成Kubernetes API的Swagger类型文档,提供API的详细描述和示例。

. **genutils**: 提供代码生成任务所需的通用工具函数,帮助在代码生成过程中创建目录和文件。

. **genyaml**: 为kubectl命令生成YAML配置文件,方便用户定义Kubernetes资源。

. **importverifier**: 检查代码中的导入依赖,并验证其是否符合项目中的导入规则。

. **kube_apiserver**: 实现kube-apiserver二进制文件的入口点,负责初始化和启动关键逻辑。

. **aggregator**: 为聚合API提供支持,允许用户将自定义API服务注册到Kubernetes API服务器中,实现与核心API服务的集成。

这些文件共同构建了Kubernetes命令行界面的底层逻辑,使得Kubernetes的管理与操作变得更加高效和灵活。

KubeVirt网络源码分析

在KubeVirt的网络架构中,virt-launcher与虚拟机之间建立了一对一的对应关系,即在每个pod中运行一台虚拟机。本文将聚焦于网络组件的分析。

下图展示了KubeVirt的网络体系,三个实线框表示从外到里依次为:Kubernetes工作节点、工作节点上的POD、以及POD中运行的虚拟机。三个虚线框从下到上分别为:Kubernetes网络(Kubernetes CNI负责配置)、libvirt网络,以及虚拟机网络。本文仅关注libvirt网络与虚拟机网络。

在kubevirt中,LibvirtDomainManager类的preStartHook方法在虚拟机启动前执行,通过调用SetupPodNetwork方法为虚拟机准备网络环境。

SetupPodNetwork方法执行三个关键步骤,分别对应discoverPodNetworkInterface、密传易源码preparePodNetworkInterfaces和StartDHCP方法。discoverPodNetworkInterface方法收集pod的网络接口信息,包括IP和MAC地址。这些信息将通过DHCP协议传递给虚拟机。为确保虚拟机能接收这些信息,preparePodNetworkInterfaces方法对容器网络进行相应调整。

此方法会启动一个只提供一个DHCP客户端的DHCP服务器(SingleClientDHCPServer)。DHCP服务提供给虚拟机的不仅仅是IP地址,还包括网关信息和路由信息。此过程确保虚拟机在KubeVirt环境中能够正常访问网络。

本文以KubeVirt 0.4.1版本的源码为例分析网络部分,后续将对更最新版本的KubeVirt virt-lancher网络功能进行深入探索。

Kubernetes —— Pod 自动水平伸缩源码剖析(上)

ReplicaSet 控制器负责维持指定数量的 Pod 实例正常运行,这个数量通常由声明的工作负载资源对象如 Deployment 中的.spec.replicas字段定义。手动伸缩适用于对应用程序进行预调整,如在电商促销活动前对应用进行扩容,活动结束后缩容。然而,这种方式不适合动态变化的应用负载。

Kubernetes 提供了 Pod 自动水平伸缩(HorizontalPodAutoscaler,简称HPA)能力,允许定义动态应用容量,容量可根据负载情况变化。例如,当 Pod 的平均 CPU 使用率达到 %,且最大 Pod 运行数不超过 个时,HPA 会触发水平扩展。

HPA 控制器负责维持资源状态与期望状态一致,即使出现错误也会继续处理,直至状态一致,称为调协。控制器依赖 MetricsClient 获取监控数据,包括 Pod 的 CPU 和内存使用情况等。

MetricsClient 接口定义了获取不同度量指标类别的监控数据的能力。实现 MetricsClient 的客户端分别用于集成 API 组 metrics.k8s.io,处理集群内置度量指标,自定义度量指标和集群外部度量指标。

HPA 控制器创建并运行,依赖 Scale 对象客户端、HorizontalPodAutoscalersGetter、Metrics 客户端、HPA Informer 和 Pod Informer 等组件。Pod 副本数计算器根据度量指标监控数据和 HPA 的理想资源使用率,决策 Pod 副本容量的伸缩。

此篇介绍了 HPA 的基本概念和相关组件的创建过程,后续文章将深入探讨 HPA 控制器的调协逻辑。感谢阅读,欢迎指正。

深入理解kubernetes(k8s)网络原理之五-flannel原理

flannel在Kubernetes(k8s)网络架构中扮演着关键角色,其提供多种网络模式,其中最为广泛应用的是VXLAN模式。本文旨在深入探讨VXLAN模式下flannel的运作原理,同时对UDP模式进行简要介绍。

VXLAN模式下的flannel依赖于VXLAN协议,实现跨主机Pod间的通信。这种模式下,flannel的组件工作流程涉及多个关键步骤。首先,flannel-cni文件作为CNI规范下的二进制文件,负责生成配置文件并调用其它CNI插件(如bridge和host-local),从而实现主机到主机的网络互通。flannel-cni文件并非flannel项目源码,而是位于CNI的plugins中。

在flannel-cni工作流程中,kubelet在创建Pod时,会启动一个pause容器,并获取网络命名空间。随后,它调用配置文件指定的CNI插件(即flannel),以加载相关参数。flannel读取从/subnet.env文件获取的节点子网信息,生成符合CNI标准的配置文件。接着,flannel利用此配置文件调用bridge插件,完成Pod到主机、同主机Pod间的数据通信。

kube-flannel作为Kubernetes的daemonset运行,主要负责跨节点Pod通信的编织工作。它完成的主要任务包括为每个节点创建VXLAN设备,并更新主机路由。当节点添加或移除时,kube-flannel会相应地调整网络配置。在VXLAN模式下,每个节点上的kube-flannel会与flanneld守护进程进行通信,以同步路由信息。

在UDP模式下,每个节点运行flanneld守护进程,参与数据包转发。flanneld通过Unix域套接字与本地flanneld通信,而非通过fdb表和邻居表同步路由信息。当节点新增时,kube-flannel会在节点间建立路由条目,并调整网络配置以确保通信的连续性。

flannel在0.9.0版本前,使用不同策略处理VXLAN封包过程中可能缺少的ARP记录和fdb记录。从0.9.0版本开始,flannel不再监听netlink消息,优化了内核态与用户态的交互,从而提升性能。

通过理解flannel的运行机制,可以发现它在VXLAN模式下实现了高效的跨节点Pod通信。flannel挂载情况不影响现有Pod的通信,但新节点或新Pod的加入需flannel参与网络配置。本文最后提示读者,了解flannel原理后,可尝试自行开发CNI插件。

k8sådockeråºå«

k8sådockeråºå«:1ãææ¯åçä¸å

Dockersæ¯å®¹å¨åææ¯ï¼K8Sæ¯ä¸å¥èªå¨åé¨ç½²å·¥å ·ï¼å¯å ¨çå½å¨æ管çDockers容å¨ãK8Sæ¯è°·æå¼åç容å¨é群管çç³»ç»ãå¨Dockersææ¯çåºç¡ä¸ï¼ä¸ºå®¹å¨åçåºç¨æä¾é¨ç½²è¿è¡ãèµæºè°åº¦ãæå¡åç°åå¨æ伸缩çä¸äºåå®æ´åè½ï¼æé«äºå¤§è§æ¨¡å®¹å¨é群管çç便æ·æ§ã

2ãå¹³å°ä¸å

K8Sæ¯ä¸ä¸ªå®å¤çåå¸å¼ç³»ç»æ¯æå¹³å°ï¼å ·å¤å®åçé群管çè½åï¼å¤æ©å¤å±æ¬¡çå®å ¨é²æ¤ååå ¥æºå¶ãå¤ç§æ·åºç¨æ¯æè½åãéæçæå¡æ³¨åååç°æºå¶ãå 建æºè½è´è½½åè¡¡å¨ã强大çæ éåç°åèªæä¿®å¤è½åãæå¡æ»å¨å级åå¨çº¿æ©å®¹è½åãå¯æ©å±çèµæºèªå¨è°åº¦æºå¶ä»¥åå¤ç²åº¦çèµæºé é¢ç®¡çè½åã

Dockeræ¯ä¸ä¸ªå¼æºçåºç¨å®¹å¨å¼æï¼è®©å¼åè å¯ä»¥æå å®ä»¬çåºç¨ä»¥åä¾èµå å°ä¸ä¸ªå¯ç§»æ¤çéåä¸ï¼ç¶ååå¸å°ä»»ä½æµè¡çLinuxæWindowsæºå¨ä¸ï¼ä¹å¯ä»¥å®ç°èæåã

3ãæ¶æ模å¼ä¸å

Docker使ç¨å®¢æ·ç«¯ââæå¡å¨æ¶æ模å¼ï¼ä½¿ç¨è¿ç¨APIæ¥ç®¡çåå建Docker容å¨ãDockeif容æç½éè¿Dockeréåæ¥å建ï¼å®¹å¨ä¸éåçå ³ç³»ç±»ä¼¼äºé¢å对象ç¼ç¨ä¸ç对象ä¸ç±»ã

k8sådockerç®ä»ï¼

k8sçå ¨ç§°kubernetesãå®æ¯ä¸ä¸ªå®æ´çåå¸å¼ç³»ç»æ¯æå¹³å°,é群管çåè½é½å ¨ãKubernetesåæ¶æä¾å®åç管çå·¥å ·ï¼æ¶µçäºå¼åãé¨ç½²ãæµè¯ãè¿è¡çæ§çå个ç¯èãk8sæ¯ä¸ç§å¼æ¾æºç ç容å¨é群管çç³»ç»ï¼è½å¤å®ç°èªå¨åé¨ç½²ãæ©å±å®¹å¨é群ãç»´æ¤çåè½ã

Dockeræ¯ä¸ç§å¼æ¾æºç çåºç¨å®¹å¨å¼æ,å 许å¼å人åå°å ¶åºç¨åä¾èµå æå æå¯ç§»æ¤çéå,ç¶ååå¸å°ä»»ä½æµè¡çLinuxæWindowsæºå¨ä¸,ä¹è½å®ç°èæåã该容å¨å®å ¨ä½¿ç¨æ²ç®±æºå¶,å½¼æ¤ä¹é´æ²¡æä»»ä½æ¥å£ãDockeræ¯ä¸ç§å¼æ¾æºç çåºç¨å®¹å¨å¼æ,å¼åè å¯ä»¥å°ä»ä»¬çåºç¨åä¾èµæå å¨ä¸ä¸ªå¯ç§»æ¤ç容å¨ä¸ ,åå¸å°æµè¡çLinuxæºå¨ä¸,ä¹å¯ä»¥å®ç°èæåã

成为一名k8s专家需要掌握哪些知识?当我读完k8s源码之后总结

要成为一名Kubernetes(简称k8s)专家,需要系统性地掌握一系列关键知识与技能。首先,深入理解容器技术,包括容器的底层原理和实现机制,这是Kubernetes能够高效管理资源的基础。接着,了解Kubernetes的计算模型,熟悉如何在集群中调度和管理容器。在存储方面,需要掌握如何在Kubernetes中配置和使用不同类型的存储卷,以支持各种工作负载的需求。

网络管理在Kubernetes中同样重要,包括掌握如何配置网络策略、服务发现和负载均衡,确保服务间的通信流畅。此外,了解Kubernetes的插件机制,即如何利用和扩展Kubernetes的生态系统,接入第三方服务和工具,是提升Kubernetes使用灵活性的关键。

深入研究Kubernetes的源码理解,不仅有助于开发者更精准地定位和解决问题,还能在定制和优化Kubernetes部署时发挥重要作用。学习Kubernetes的编排能力,包括配置Pod、Service、Deployment等核心资源,以及理解如何利用Kubernetes的自动化功能,如自动扩展、滚动更新等。

在Kubernetes的自定义资源定义(CRD)开发方面,掌握如何定义和操作自定义的资源类型,以满足特定业务场景的需求,是提高Kubernetes应用复杂度和灵活性的重要技能。最后,对Prometheus等监控工具的全组件学习,能够帮助Kubernetes专家构建全面的监控和报警机制,确保集群的稳定运行。

通过上述知识体系的学习和实践,一名Kubernetes专家将能够熟练地规划、部署、管理和优化大规模的Kubernetes集群,应对各种复杂场景和挑战,成为企业级分布式系统运维和开发的高效工具。

k8s emptyDir 源码分析

在Kubernetes的Pod资源管理中,emptyDir卷类型在Pod被分配至Node时即被分配一个目录。该卷的生命周期与Pod的生命周期紧密关联,一旦Pod被删除,与之相关的emptyDir卷亦会随之永久消失。默认情况下,emptyDir卷采用的是磁盘存储模式,若用户希望改用tmpfs(tmp文件系统),需在配置中添加`emptyDir.medium`的定义。此类型卷主要用于临时存储,常见于构建开发、日志记录等场景。

深入源码探索,`emptyDir`相关实现位于`/pkg/volume/emptydir`目录中,其中`pluginName`指定为`kubernetes.io/empty-dir`。在代码中,可以通过逻辑判断确定使用磁盘存储还是tmpfs模式。具体实现中包含了一个核心方法`unmount`,该方法负责处理卷的卸载操作,确保资源的合理释放与管理,确保系统资源的高效利用。

综上所述,`emptyDir`卷作为Kubernetes中的一种临时存储解决方案,其源码设计简洁高效,旨在提供灵活的临时数据存储空间。通过`unmount`等核心功能的实现,有效地支持了Pod在运行过程中的数据临时存储需求,并确保了资源的合理管理和释放。这种设计模式不仅提升了系统的灵活性,也优化了资源的利用效率,为开发者提供了更加便捷、高效的工具支持。

2024-12-22 10:11

2024-12-22 10:03

2024-12-22 09:34

2024-12-22 09:31

2024-12-22 09:22

2024-12-22 08:41